Ivanti EPMM CVE-2024-22026 Vulnerability: Potential for Full System Takeover, PoC Published

2024/05/17 SecurityOnline — Ivanti の Enterprise Mobility Management Platform (EPMM) は、モバイル・デバイス管理ソリューションとして広く利用されている製品である。その Ivanti EPMM に、深刻度の高い脆弱性 CVE-2024-22026 が存在し、悪用に成功した攻撃者に、システムの制御を完全に奪われる可能性があることが判明した。

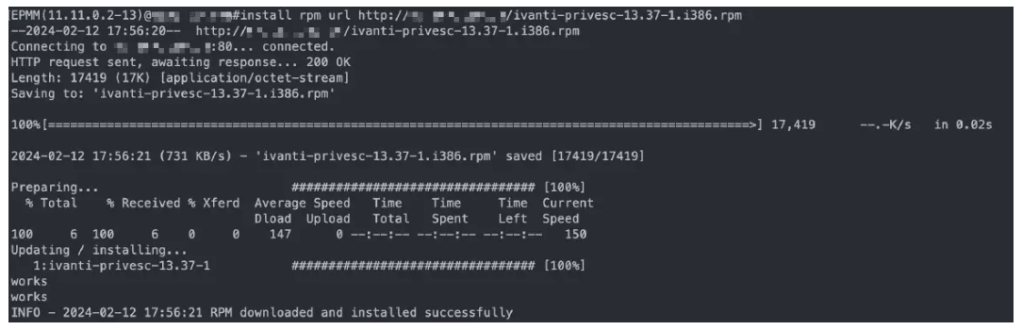

Redline Cyber Security の Bryan Smith により特定された CVE-2024-22026 は、EPMM 内でローカル権限の昇格を許す、深刻度の高い脆弱性である。この脆弱性は、バージョン 12.1.0.0/12.0.0.0/11.12.0.1 以前において発見され、攻撃者は clish の制限付きシェルで “”install rpm url” コマンドを使って、 root 権限を不正に取得できる。

この脆弱性は、EPMM コマンド・ライン・インターフェース (CLI) ツールの、インストール・コマンドに存在する。この脆弱性を悪用する攻撃者は、ユーザーが提供する URL から悪意のある RPM パッケージをインストールするようシステムを騙すことで、root 権限で任意のコードを実行できる。このインストール・プロセスに、認証チェックや署名検証の仕組みがないことが、このリスクを悪化させている。

この脆弱性は、EPMM CLI のツールのインストール・コマンド内の、不十分な検証から生じている。このコンソールでは、”install” コマンドによるツールや RPM のインストールが可能であり、特に “install rpm url” を使用すると、ユーザーが提供する URL から RPM パッケージが取得されるが、その真正性を検証することはない。この検証の欠如により、攻撃者は悪意のある RPM パッケージを配信して、root 権限で任意のコマンドを実行できるようになる。

その舞台裏において、このアプライアンスは、”wget -t 3 -c” コマンドを実行した後に、”/bin/rpm -Uvh *.rpm” を用いてインストールを行う。前述の通り、このアプライアンスでは、署名検証や URL フィルタリングが強制されないため、悪用が成立しやすい。さらに、完全にパッチが適用された、このアプライアンスで使用されている curl と wget のバージョンは、2013年にリリースされたものである。したがって、既知の脆弱性が多数含まれており、リスクを悪化させている。

Bryan Smith は、脆弱性 CVE-2024-22026 の、技術的詳細と PoC エクスプロイトを共有している。

この脆弱性の悪用に成功した攻撃者は、以下のような深刻な事態を引き起こす:

- システムの完全な侵害

- 機密データへの不正アクセス

- さらなるネットワーク侵入の可能性

この脆弱性に対処するために Ivanti は、EPMM のバージョン 12.1.0.0/12.0.0.0/11.12.0.1 用のパッチをリリースした。EPMM を使用している組織にとって極めて重要なのは、システムとデータを保護するために、これらのアップデートを直ちに適用することである。

Ivanti EPMM に、深刻度の高い脆弱性 CVE-2024-22026 とのことです。お隣のキュレーション・チームに聞いてみたら、5月25日のレポートで報告済みとのことでした。それにしても、今年の Ivanti が、脆弱性が多発していますね。侵害に至らず、速やかに収束してほしいです。よろしければ、Ivanti で検索も、ご利用ください。

You must be logged in to post a comment.