CVE-2024-37726: MSI Center Flaw Exposes Windows Systems to Privilege Escalation Attacks

2024/07/03 securityonline — Windows OS 用のシステム管理アプリケーションである MSI Center に、深刻なローカル権限昇格の脆弱性 CVE-2024-37726 が発見された。この脆弱性は、MSI Center のバージョン 2.0.36.0 以下に影響を及ぼし、システムの完全性とセキュリティに重大なリスクをもたらす。

攻撃の詳細

この脆弱性の悪用に成功した低特権の攻撃者は、システム上の高権限ファイルや重要ファイルの上書きや削除が可能になる。MSI Center アプリケーションは NT AUTHORITYSYSTEM 権限で実行されているが、低権限のユーザーが管理するディレクトリにファイルが書き込まれている点に、この深刻な脆弱性は起因する。このミス・コンフィグにより、シンボリック・リンク (シムリンク) を介してファイル・システムを悪用する攻撃者は、アプリケーションを騙すことで、任意のロケーションでのファイルの Read/Write を可能にする。

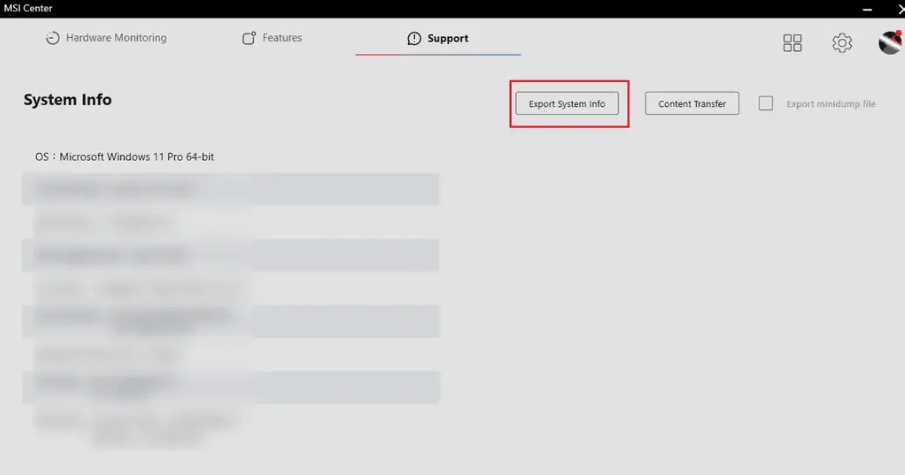

この悪用のプロセスは、低権限の攻撃者がディレクトリを作成し、そのディレクトリ内のファイルに OpLock (opportunistic lock) を設定するところから始まる。攻撃者は、MSI Center の “Export System Info” 機能を使用して、OpLock されたファイルへの書き込み操作をトリガーする。そして、元のファイルを移動し、ターゲット・ファイルへのジャンクションを作成する。その結果として、SYSTEM 権限で動作する MSI Center は、ターゲットのファイルを上書きまたは削除するように誘導され、事実上、攻撃者の権限を昇格させてしまう。

脆弱性 CVE-2024-37726 を悪用して、権限の昇格に成功した攻撃者は、悪意のコードを実行し、様々な破壊的行為を行うことが可能となるため、システムのセキュリティが著しく損なわれる恐れが生じる。

緩和策とパッチ

すでに MSI は、この憂慮すべき発見を受けて、脆弱性 CVE-2024-37726 を修正した 、新バージョン 2.0.38.0 をリリースしている。ユーザーに強く推奨されるのは、ただちにアップデートを行い、この脆弱性がもたらすリスクを軽減することである。

PoC エクスプロイト・コード

脆弱性 CVE-2024-37726 に対する PoC エクスプロイト・コードが、セキュリティ研究者の carsonchan12345 により公開されている。このエクスプロイトが、攻撃の実行可能性を示していることから、早急なパッチの適用がユーザーに求められる。

MSI Center の脆弱性 CVE-2024-37726 は、とても分かりやすい欠陥だけに、その悪用も容易なのだろうと推測できます。また、多種多様な権限昇格のパターンの、ひとつの事例に過ぎないのだと思いますが、こうして権限が盗まれていくのだと、実感させてくれるシナリオを示しています。よろしければ、Windows で検索も、ご利用ください。

You must be logged in to post a comment.