Japan warns of attacks linked to North Korean Kimsuky hackers

2024/07/10 BleepingComputer — 北朝鮮の脅威アクターである Kimsuky が、日本の組織を攻撃の標的にしていると、JPCERT/CC (Japan’s Computer Emergency Response Team Coordination Center) が警告している。この Kimsuky は、北朝鮮の APT (advanced persistent threat) グループだと米国政府は位置づけている。同グループは、北朝鮮政府にとって関心のある情報を収集するために、世界中の標的に対して攻撃を行っている。

Kimsuky は、ソーシャル・エンジニアリングやフィッシングを利用してネットワークへのイニシャル・アクセスを獲得することで知られている。ターゲットのネットワークに侵入した Kimsuky は、カスタム・マルウェアを展開してデータを窃取し、ネットワーク上での永続性を維持する。

Kimsuky による日本組織への攻撃は、2024年の初めに検出されている。攻撃の発生経路は、ASEC (AhnLab Security Intelligence Center) が公開する2つレポート (2023年6月/2024年5月) で共有された、侵害の指標 (IoC:indicators of compromise) に基づいている。

JPCERT/CC はレポートを公開し、「2024年3月に、Kimsuky と呼ばれる攻撃グループが、日本の組織を狙った攻撃活動を展開していることを、JPCERT/CC は確認した」と警告している。

攻撃はフィッシングから始まる

Kimsuky による日本国内の標的に対する攻撃は、セキュリティ機関や外交機関を装う悪意の ZIP が添付された、フィッシング・メールから始まる。

添付された ZIP には、マルウェア感染につながる実行ファイルと、2つのおとり文書ファイルが含まれている。末尾の拡張子を隠すために、実行ファイルのファイル名には大量のスペースが使用されていた。

この悪意のファイルが、被害者により実行されると、ペイロードは VBS ファイルをダウンロードして実行し、さらに Wscript を介して自動的に起動するように “C:\Users\Public\Pictures\desktop.ini.bak” を設定する。

この VBS ファイルは、PowerShell スクリプトをダウンロードし、プロセス・リスト/ネットワークの詳細/フォルダ (Downloads/Documents/Desktop) から、ファイル・リスト/ユーザー・アカウント情報などのデータを収集する。その後に、これらの情報は、攻撃者のコントロール下にある、リモート URL へと送信される。

Kimsuky は、収集したデータを分析することで、感染させたデバイスが正規のユーザー・マシンなのか、それとも解析環境なのかを判断する。

そして最後に、新しい VBS ファイルが作成/実行され、キー入力やクリップボードの情報を記録する PowerShell スクリプトがダウンロードされ、収集された情報が攻撃者に送信される。

.png)

Source: JPCERT/CC

それらの、キーロガーにより収集された情報には、脅威アクターが組織のシステムやアプリケーションに対して、さらなる侵入を試みるための認証情報が含まれている可能性がある。

最新の Kimsuky 攻撃

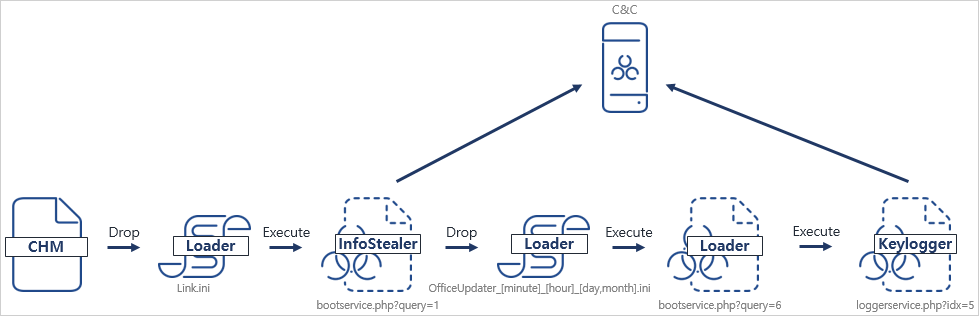

2024年5月にも Kimsuky は、韓国で CHM マルウェアを配布していることが、ASEC により発見されている。過去においても、この CHM マルウェアは、LNK/DOC/OneNote などの様々な形式で拡散されていた。

この攻撃フローでは、ヘルプ画面を表示する。コンパイル済みの HTML ヘルプ (CHM) ファイルが実行されると同時に、バックグラウンドで悪意のスクリプトが実行される。

Source: ASEC

このスクリプトは、ユーザーのプロファイル・パスにファイルを作成して実行する。その後に、このファイルは、外部の URL に接続し、Base64 エンコードされた悪意のスクリプトを実行する。これらのスクリプトは、ユーザー情報の流出/悪意のスクリプトの作成と登録/キーロギングの実行などを担う。

ASEC のアナリストたちが発見した、最新のマルウェア・サンプルは、過去の亜種と比較して、検出を回避するための巧妙な難読化が採用されている。JPCERT がユーザー組織に対して呼びかけているのは、マルウェアを配信するように設計された、実行可能スクリプトを含む可能性のある、CHM ファイルへの警戒である。

これまでに、Kimsuky に関する記事は何本か訳していますが、日本が標的と指摘する記事は今回が初めてのことです。そして、こうして JPCERT が情報を共有してくれるのは、とても有り難いことです。よろしければ、Kimsuky で検索も、ご利用ください。

You must be logged in to post a comment.