CVE-2024-40628 & CVE-2024-40629: Two Maximum Severity Flaws in JumpServer

2024/07/21 SecurityOnline — OSS の PAM (privileged access management) ツールとして広く利用されている、JumpServer の2つの深刻な脆弱性が公表された。これらの脆弱性 CVE-2024-40628/CVE-2024-40629 (CVSS:10.0) の悪用に成功した攻撃者は、機密システムやデータに不正アクセスできる。

脆弱性の悪用

脆弱性 CVE-2024-40628 の悪用に成功した攻撃者は、JumpServer Celery コンテナ内の任意ファイルの読み取りを可能にするため、パスワード/SSH キー/データベース認証情報などの機密情報を暴露する可能性を手にする。Job Center 機能にアクセスできる低特権ユーザーにより、この脆弱性は悪用される可能性がある。

再現手順:

- Open Workbench > Job > Template セクションを開き、以下の内容を持つ悪意のあるプレイブック・テンプレートを作成する:

- Open Workbench > Job > Job リストセクションを開き、上記で作成したプレイブックテンプレートで新しいジョブを作成する。

- Job を実行する

脆弱性 CVE-2024-40629 は、さらに深刻である。この脆弱性の悪用に成功した攻撃者は、任意ファイルの書き込みを達成するため、Celery コンテナ内でのコード実行を引き起こす可能性を得る。それにより、JumpServer インスタンスや、管理するシステムの、乗っ取りへといたる可能性が生じる。この脆弱性も CVE-2024-40628 と同様に、Job Center 機能にアクセスできる、低特権ユーザーにより悪用される可能性がある。

再現手順:

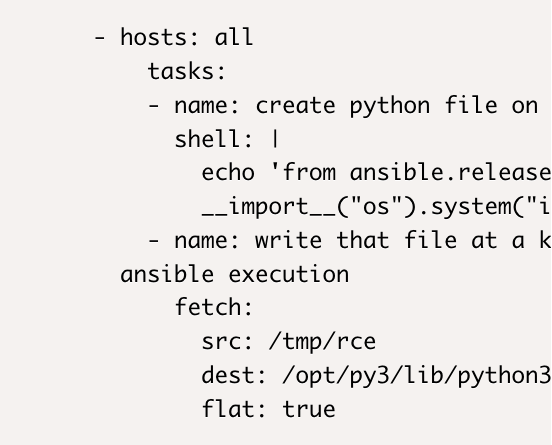

- Open Workbench > Job > Template セクションを開き、以下の内容を持つ悪意のあるプレイブックテンプレートを作成する。

- Open Workbench > Job > Job リスト・セクションを開き、上記で作成したプレイブック・テンプレートで新しいジョブを作成する。

- Job を実行し、他のプレイブックを実行すると、コマンドが実行される。

組織への影響

重要なシステムへの特権アクセス管理を JumpServer に依存している組織において、これらの脆弱性が悪用された場合には、壊滅的な結果が生じる可能性がある。その悪用に成功した攻撃者は、機密データの搾取/業務の妨害などに加えて、組織内の他のシステムへの攻撃を仕掛ける可能性も手にする。

誰が影響を受けるのか?

JumpServer のバージョン v3.0.0~v3.10.11 以下は、脆弱性 CVE-2024-40628/CVE-2024-40629 の影響を受ける。

リスクの軽減方法

すでに JumpServer は、パッチ・バージョン v3.10.12/v4.0.0 をリリースし、これらの脆弱性に対処している。JumpServer を使用している、すべてのユーザーに対して強く推奨されるのは。これらのパッチを適用したバージョンへの、速やかな移行である。

文中では、JumpServer が侵害されると壊滅的な打撃が生じると指摘されています。そこで、JumpServer について Wikipedia で調べてみたところ、「JumpServer/JumpHost/JumpBox は、別のセキュリティ・ゾーンにあるデバイスにアクセス/管理するために使用される、ネットワーク上のシステムである。ジャンプ サーバーは、2つの異なるセキュリティ ゾーンにまたがり、それらの間に制御されたアクセス手段を提供する、強化され監視されたデバイスである。最も一般的な例は、信頼できるネットワークまたはコンピューターから、DMZ 内のホストを管理することである」と説明されていました。なんとなく、その理由が解ります。ご利用のチームは、ご注意ください。

You must be logged in to post a comment.