Fake CrowdStrike updates target companies with malware, data wipers

2024/07/21 BleepingComputer — 金曜日に CrowdStrike が引き起こした、アップデートの不具合による大規模なビジネスの混乱を悪用し、データ・ワイパーやリモート・アクセス・ツールを使って組織を狙っている脅威アクターたちがいるようだ。組織が影響を受けた Windows ホストを修正するために、誰もがサポートを求めている最中に、研究者や政府機関などが発見したのは、この状況を悪用するするフィッシング・メールの増加である。

公式チャネルからの連絡

CrowdStrike は 7月21日のアドバイザリで述べているのは、世界中の数百万台の Windows ホストをクラッシュさせた、直近のアップデートの影響を受けた顧客に対するサポートの提供である。

その一方で、サイバー犯罪者たちは、このようなアクシデントを悪用する傾向にある。CrowdStrike が顧客に呼びかけているのは、同社とのやりとりの際には、公式チャネルを通じ、相手が正規の担当者であることに注意してほしいというものだ。

CrowdStrike の CEO である George Kurtz は、 「引き続き警戒を怠らず、CrowdStrike の正式な担当者と確実に連絡を取ることを推奨している。当社では、公式チャンネルであるブログとテクニカル・サポートから、今後も最新情報を提供していく」と述べている。

英国 NCSC (National Cyber Security Center) も、この障害に便乗したフィッシング・メールの増加を観測したと、警告している。

さらに、自動マルウェア解析プラットフォームの AnyRun も、「フィッシングにつながる可能性のある、CrowdStrike を装う試みが増加している」と報告している。

修正とアップデートに見せかけたマルウェア

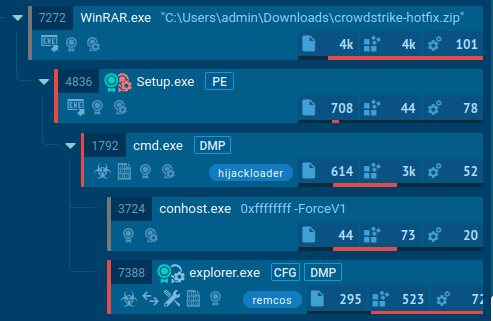

7月20日に発見されたマルウェア・キャンペーンは、BBVA 銀行の顧客をターゲットにして、Remcos RAT をインストールするという、偽の CrowdStrike Hotfix アップデートであり、サイバーセキュリティ研究者の g0njxa により報告されている。この偽の Hotfix は、BBVA のイントラネット・ポータルを装うフィッシング・サイト “portalintranetgrupobbva[.]com” から配信されていた。

この悪質なアーカイブには、社内ネットワークへの接続時のエラーを回避するために、アップデートのインストール促す、従業員やパートナーへの偽の指示も含まれていた。その中には、「社内ネットワークへの接続と同期のエラーを避けるため、アップデートは必須である」とスペイン語で書かれた、” instrucciones.txt” ファイルも含まれていた。

マルウェア分析プラットフォームである AnyRun も、同じキャンペーンについて投稿している。それは、偽の Hotfix は HijackLoader を配信し、感染させたシステムに Remcos リモート・アクセス・ツールをドロップするものだと、同社は説明している。

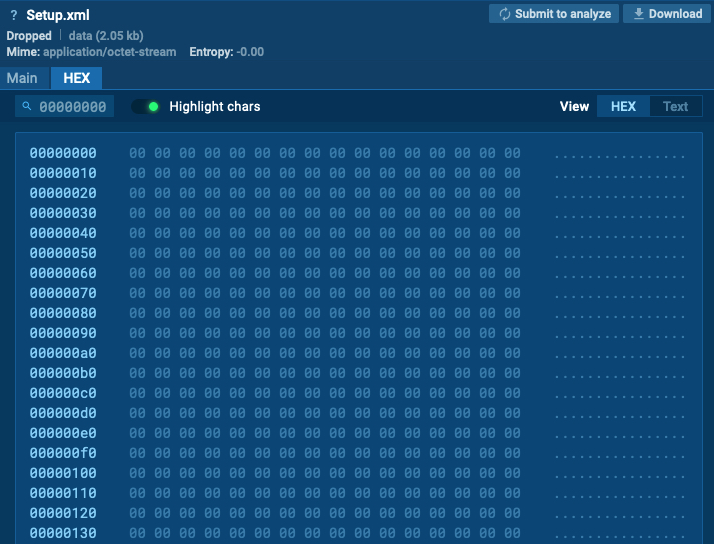

さらに AnyRun は、この攻撃者は CrowdStrike からのアップデートを配信すると見せかけて、データ・ワイパーも配布していると警告している。同社は、「脅威アクターが配布しているデータ・ワイパーは、ファイルをゼロバイトで上書きすることでシステムを壊滅させ、#Telegram で報告していた」と述べている。

親イランのハクティビスト・グループ Handala が、このキャンペーンの実行を主張している。彼らは、電子メールで CrowdStrike になりすまし、イスラエルの企業にデータ・ワイパーを配布したと Twitter(X) で述べている。

Handala は、”crowdstrike.com.vc” というドメインから電子メールを送信して CrowdStrike になりすまし、「Windows システムをオンラインに戻すツールが作成された」と顧客に伝えていた。

このメールには、偽のアップデートを実行するための詳細な指示を含む PDF と、ファイル・ホスティング・サービスから、悪意の ZIP アーカイブをダウンロードするためのリンクが含まれていることを、BleepingComputer は確認している。この ZIP ファイルには、”Crowdstrike.exe” という名前の実行ファイルが含まれていた。

この、偽 CrowdStrike アップデートが実行されると、データワイパーが %Temp% 以下のフォルダに展開され、デバイスに保存されているデータを破壊するために起動される。

数百万台の Windows ホストがクラッシュした

CrowdStrike のソフトウェア・アップデートの欠陥が、多数の組織の Windows システムに甚大な影響を及ぼしたことが、サイバー犯罪者たちにとって絶好のチャンスとなった。Microsoft によると、この欠陥アップデートは「850万台の Windows デバイスに影響を与えた」という。この被害は、UTC 04:09〜05:27 の 78分間で発生した。

影響を受けたシステムの割合が低く、CrowdStrike が問題を迅速に修正しようと努力したが、その被害は甚大だった。コンピュータのクラッシュにより、何千ものフライトがキャンセルされ、金融会社では取引が中断され、病院/報道機関/鉄道などの機能がダウンし、緊急サービスにも影響が及んだ。

CrowdStrike は、7月20日に報告記事を公開し、今回の障害の原因は Windows ホスト (バージョン 7.11 以上) のチャネル・ファイル (センサー設定) の更新が、クラッシュにつながるロジック・エラーを引き起こしたことにあると説明している。

クラッシュの原因となっていたチャネル・ファイルは特定され、問題は修正されたが、現時点においても多くの組織が、システムを通常のオペレーションに復旧させるために苦労している。CrowdStrike は、そのような組織に対して、個々のホスト/BitLocker キー/クラウドベースの環境の復旧手順について、インストラクションを公開している。

このような混乱が生じ、速く復旧させようと焦る気持ちは、とても理解できるものですが、そこが脅威アクターたちの狙い所になりますので、十分に ご注意ください。この件については、2024/07/19 の 「CrowdStrike アップデートで Windows がクラッシュ」と、2024/07/21 の「850万台の Windows マシンに影響」をポストしていますので、よろしければ、ご参照ください。

You must be logged in to post a comment.