Zero-Click Windows RCE Threat: Researcher Publishes PoC Exploit for CVE-2024-38063

2024/08/26 SecurityOnline — Windows TCP/IP のゼロクリック脆弱性 CVE-2024-38063 の、詳細な分析と PoC エクスプロイト・コードが、セキュリティ研究者である Ynwarcs により公開された。このリモート・コード実行 (RCE) の欠陥は、IPv6 が有効化されている全ての Windows システムに影響を及ぼし、世界中の何百万台ものデバイスにとって潜在的な脅威となる。

脆弱性 CVE-2024-38063 は、もともと Kunlun Lab の XiaoWei により発見されたものであり、Windows の TCP/IP スタック内の整数アンダーフローの脆弱性に起因するとされてきた。この脆弱性の悪用に成功した攻撃者は、バッファ・オーバーフローを引き起こし、脆弱性のあるWindows 10/Windows 11/Windows Server システム上での任意のコード実行を可能にする。この脆弱性が特に危険なのは、ユーザーによる操作を必要としない点にあり、特別に細工した一連の IPv6 パケットを送信するだけで、リモートの攻撃者による攻撃へといたる。

Ynwarcs による詳細な技術分析で説明されているように、この脆弱性は、Windows が IP パケットを合体させて処理する方法に起因する。複数の IPv6 パケットがひとまとめにされると、システムはパケットデータに移る前に、まずそれらの拡張ヘッダーを処理する。しかし、“destination options” 拡張ヘッダーの解析エラーが、エラーの連鎖反応を引き起こし、最終的にバッファ・オーバーフローを引き起こす可能性がある。

Ynwarcs は、パケット・オフセットとヘッダー・フィールドを操作して、パケットの再組み立て中に予期せぬ動作を引き起こすという、注意深く構成された一連の手順を通じて、この欠陥を悪用する方法について詳述している。脆弱性 CVE-2024-38063 を悪用するためのカギは、IPv6 パケットの再組み立てプロセスでタイムアウトを引き起こし、整数オーバーフローとヒープバッファ・オーバーフローを引き起こすところにある。

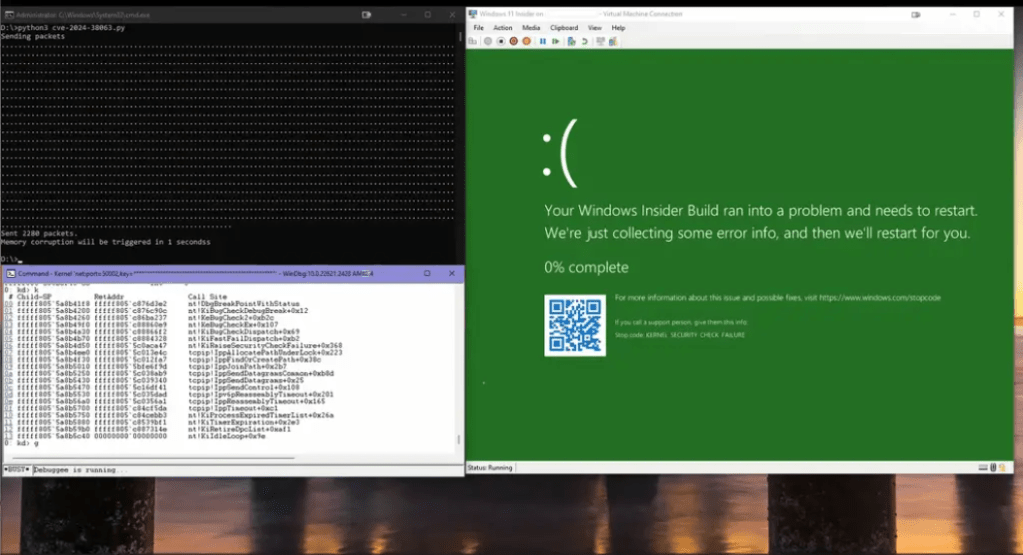

彼は、脆弱性 CVE-2024-38063 の PoC エクスプロイト・コードを公開しているが、現在のバージョンは完全なリモート・コード実行ではなく、サービス拒否 (DoS:Denial of Service) を引き起こすものだと指摘している。それにもかかわらず、攻撃者によるテクニックが洗練されるにつれて、この PoC の存在が悪用の可能性を高めることになる。

この PoC エクスプロイトに取り込まれているのは、パケット解析のエラーを誘発するように設計された destination options 拡張ヘッダーを持つ、不正な IPv6 パケットを送信である。これらのパケットを注意深く作成し、ホップリミットやフローラベルなどのフィールドを操作することで、システムで複数のメモリ破壊が引き起こされ、悪用への道がひらけていく。

CVE-2024-38063 の憂慮すべき可能性にもかかわらず、この脆弱性で完全なリモート・コード実行を達成するのは容易なことではない。この PoC についてコメントした著名なセキュリティ研究者の farmpoet が指摘するように、この脆弱性を取り巻く制約が、RCE を極めて困難なものにしている。しかし、今後の展開に門戸は開かれており、farmpoet は 「私は間違っていると証明されることに前向きだ 」と付け加えている。

この PoC コードは GitHub で公開されており、セキュリティ研究者や開発者が脆弱性を詳細に研究できるようになっている。システム管理者や組織にとって必要なことは、この脆弱性が攻撃者に悪用される前に、影響を受けるシステムにパッチを当てることだ。

Microsoft は、CVE-2024-38063 の深刻さを考慮し、可能な限り早急に最新のセキュリティ更新プログラムを適用するよう、ユーザーに対して促している。すでに同社は、8月の Patch Tuesday で、TCP/IP スタックの基本的な整数アンダーフロー問題を修正する更新プログラムを公開し、この脆弱性に対処している。

IPv6 が有効化されている Windows システムを、稼動させている組織や個人にとって重要なことは、これらのパッチを直ちに適用し、潜在的な悪用を防ぐことだ。さらに、セキュリティ・チームに推奨されるのは、ネットワーク・トラフィックを監視し、異常な IPv6 パケットの動きを監視することだ。

この Windows の脆弱性 CVE-2024-38063 については、さまざまな懸念と、さまざまな安心材料が提供されており、どのように捉えるべきかと悩んでいる方も多いはずです。文中にもあるように、もともとは Kunlun Lab の XiaoWei により発見されたものですが、別のセキュリティ研究者 Ynwarcs により、PoC が公開されました。ただし、XiaoWei も PoC の存在に言及していたので、そちらも公開されるかもしれません。よろしければ、以下のリンクを、ご参照ください。

2024/08/18:CVE-2024-38063:GitHub 上の偽 PoC に御用心

2024/08/14:脆弱性 CVE-2024-38063:ワーム攻撃に悪用される?

2024/08/13:Windows の CVE-2024-38063:IPv6 に影響

You must be logged in to post a comment.