Proof-of-Concept Exploit Released for WhatsUp Gold Authentication Bypass (CVE-2024-6670)

2024/09/01 SecurityOnline — Progress Software の WhatsUp Gold に影響を及ぼす、脆弱性 CVE-2024-6670 (CVSS:9.8) の技術的な詳細と PoC エクスプロイト・コードが、Summoning Team の研究者である Sina Kheirkhah から公表された。 この脆弱性の悪用に成功したリモートの攻撃者は、認証をバイパスすることが可能になる。

WhatsUp Gold は、IT インフラの管理/監視に使用される、一般的なネットワーク監視ツールである。そして、脆弱性 CVE-2024-6670 は、WhatsUp Gold の HasErrors メソッド内に存在する。この脆弱性は、ユーザーが入力した情報が、SQL クエリの作成に使用される前に、適切に検証されないことに起因する。この見落としにより、攻撃者は入力を操作することで、システムの認証メカニズムを完全にバイパスできる。

この欠陥を悪用する攻撃においては、事前の認証や特別な権限が必要とされないため、きわめて危険な事態が発生している。攻撃者は悪意のある文字列を作成し、脆弱なアプリケーションに送信するだけで、システムへの不正アクセスが許されるという状況にあるのだ。

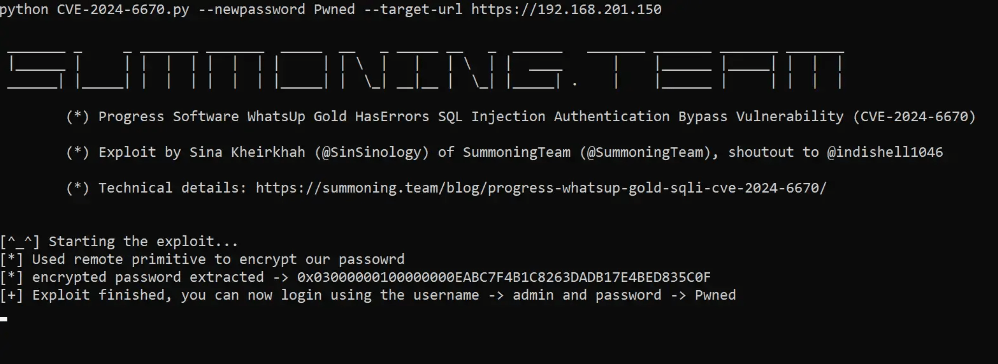

Kheirkhah は自身のブログにおいて、CVE-2024-6670 の PoC エクスプロイト・コードと技術的な詳細を提供しており、また、PoC エクスプロイト・コードについては、GitHub でも公開している。この PoC は、脆弱性 CVE-2024-6670 の容易な悪用を証明するものであり、悪用が広まるという懸念が高まっている。

この脆弱性の悪用に成功した攻撃者は、WhatsUp Gold にフルアクセスできるようになり、ネットワーク・モニタリング・データの操作/機密情報への不正アクセスに加えて、同ソフトウェアが管理するネットワーク・インフラ上での、さらなる悪用などを引き起こす可能性を手にする。

すでに Progress Software は、WhatsUp Gold バージョン 2024.0.0 で、この重大な脆弱性の修正をリリースしている。旧バージョンの WhatsUp Gold を使用しているユーザーに強く推奨されるのは、システムを直ちにアップグレード、潜在的な不正アクセスやデータ侵害のリスクを軽減することだ。

このブログに、Progress WhatsUp Gold の脆弱性が登場したのは、2024/08/07 の「Progress WhatsUp の RCE 脆弱性 CVE-2024-4885:PoC の提供と活発な悪用」からとなります。それに続いて、2024/08/22 の「Progress WhatsUp Gold の脆弱性 CVE-2024-6670/6671 が FIX:ただちにアップデートを!」があり、その PoC が今日の記事で紹介されています。ご利用のチームは、十分に お気をつけください。

You must be logged in to post a comment.