Travelers Targeted: Booking.com Phishing Scam Unveiled

2024/09/03 SecurityOnline — オンライン旅行予約プラットフォームの Booking.com を標的とする、巧妙なフィッシング・キャンペーンについて詳述されたレポートが、OSINTMATTER から公開された。この攻撃は、ホテル支配人のアカウントの侵害から始まり、Booking.com のアプリを通じてホテルの顧客をダイレクトに騙すという、多段階のアプローチで構成されている。

まず攻撃者は、ホテル経営者の Booking.com アカウントを侵害し、顧客の予約や取引を管理するシステムに侵入できるようにする。この侵入を成功させた後に、Booking.com の公式アプリを通じて、攻撃者はホテルの宿泊客を騙せるようになる。この二重のアプローチを持つ攻撃は、サイバー犯罪界で最も成功したケースのひとつとなり、業界と顧客の双方に壊滅的な結果をもたらした。

このキャンペーンの核心は、巧妙に偽装されたドメイン ”extraknet-booking.com” にある。このドメインは、Booking.com のホテル支配人が使用する正規のサブドメイン “extranet-booking.com” を巧妙に模倣して作られている。攻撃者は、ドメイン名を微妙に変更することで、警戒心の強いユーザーであっても欺きとおし、本物の Booking.com のインターフェイスを模倣した偽ポータルへの誘導に成功した。

この詐欺ポータルは、ログイン認証情報/個人データ/財務情報などの機密情報を抜き取るするために、巧妙かつ綿密にデザインされている。このポータルに被害者を誘い込むための手口としては、従来からのなりすましメールから、検索エンジンの結果を操作して悪意のサイトを正規のサイトに見せかける、高度な SEO ポイズニング技術もいたるまで、さまざまなテクニックが駆使されている。

このフィッシング・サイトの際立った特徴の1つとして、JavaScript の難読化がある。このテクニックにより、悪意のコードが不明瞭にされるため、セキュリティ・ツールからの検知の回避が容易になる。この難読化では、parseInt を用いた特定文字列のエンコードにより、コードの解析が困難にされていた。それらの文字列を解読すると、キリル文字で “загружено (ロードされた)” という単語が現れることから、ロシア語圏とのつながりの可能性が示唆されている。

さらに、”extraknet-booking.com” で実行された JavaScript ファイルを分析したところ、他の数十の悪質なサイトへの接続が明らかになったが、これらは全て、マルウェア Ninja Trojan にリンクしていたという。このマルウェアは、侵害したシステム上で、複数のオペレーターによる同時コントロールを可能にするものであり、サイバー犯罪者たちのパワフルな武器となっている。

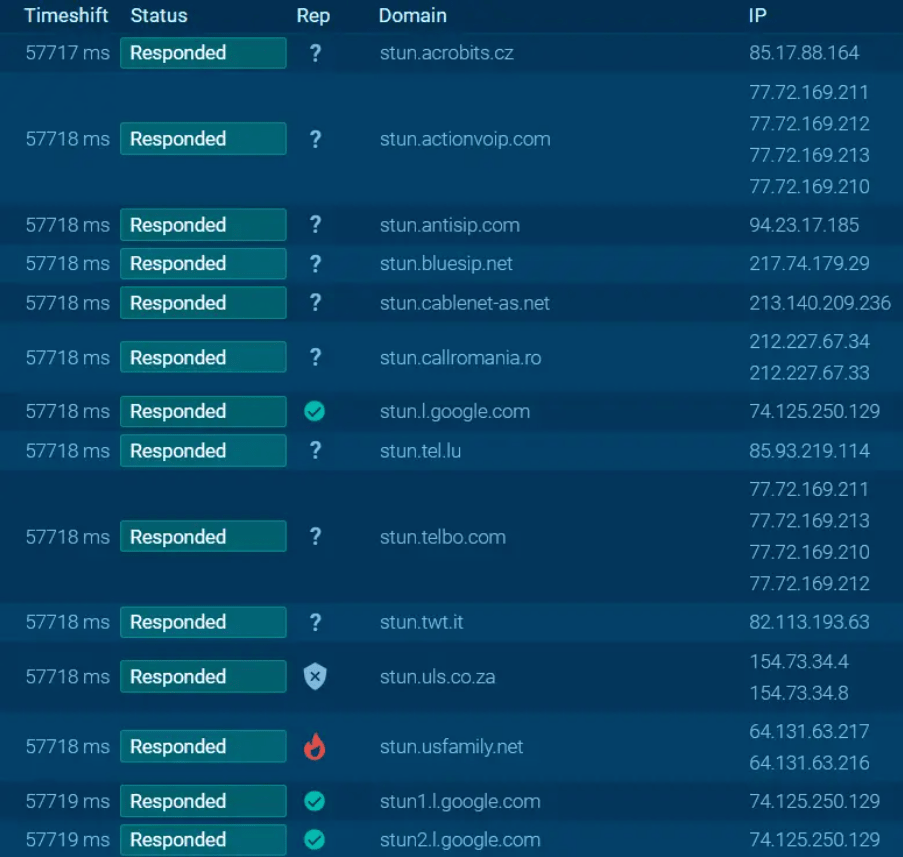

このフィッシング・キャンペーンで発見された、もう1つの重要な要素は、オープンな WebRTC VoIP サービスに関連する 238件のドメインへ向けた、STUN (Session Traversal Utilities for NAT) バインディング・リクエストが確認されたことである。

この STUN リクエストは、VoIP 通話のような合法的なアプリケーションで一般的に使用されているが、今回の発見で確認された異常な通信量と非標準ポートの使用は、データの流出や侵害済みシステムとの秘密通信の維持といった、悪意のアクション可能性を示唆している。

接続した STUN サーバーの1つである “stun.usfamily.net” は、すでに侵害されたものとしてフラグが立てられており、攻撃者の活動に対する疑念をさらに高めている。このコンテキストでの STUN の使用は、攻撃者が新しいプロトコルを悪用する方法や、合法的なサービスの中に悪意のトラフィックを隠す方法を示す、これまでの調査の結果と一致している。

さらに、このフィッシング・サイトは、ダイナミック・クローキングという高度な手法を採用し、ユーザーのプロファイルに対応するかたちで、それぞれのコンテンツを表示させていた。IP アドレスやブラウザの設定などに加えて、その他の識別可能なデータの要因に応じることで、このサイトは、悪意のある偽のポータルサイトを表示するだけではなく、本物の Booking.com のページやエラーページなどを表示して、セキュリティ研究者による検出を回避していた。

このクローキング・メカニズムは、調査の目からフィッシングを巧妙に隠し、研究者たちにより詐欺の全容解明を難しくしている。各種のコンフィグレーションが施された仮想マシン上でのテストでは、タイムアウトからフィッシング・ポータルへのフル・アクセスにいたるまで、このサイトが条件に応じて、さまざまなレスポンスを提供することが実証されている。

このフィッシング・ページには、Booking.com などのプラットフォームをターゲットにした、何百ものフィッシング・サイトをつなぐ中心的なハブである “httxx://ls.cdn-gw-dv[.]vip/+dedge/zd/zd-service[.]html” にリンクされた、iFrame が含まれていた。この iFrame は攻撃者にとって強力なツールとなり、コントロールを一元化し、詐欺の範囲を広げ、各種フィッシング・ページの効果を測定するための貴重なデータを収集するものだ。

この攻撃が浮き彫りにするのは、フィッシング・キャンペーンの手口が、さらに巧妙化されていること、そして、旅行業界における警戒強化が必要なことである。企業においても個人においても、特に Booking.com などの旅行プラットフォームに関連する、電子メールやリンクを利用する際には、注意を払う必要があるだろう。もちろん、いかなる Web サイトであっても、機密情報を入力する前に、その正当性を確認することは極めて重要である。

なにかと問題が山積みのように思える Booking.com ですね。だいぶ前から、ホテルや旅館に代金が振り込まれないという問題が指摘されていました。また、このブログでも、2023/11/30 には 「Booking.com を介したソーシャル・エンジニアリング:巧妙なキルチェーンを解説」という記事をポストしています。よろしければ、Booking.com で検索と併せて、ご参照ください。

You must be logged in to post a comment.