Medusa Exploits Fortinet Flaw (CVE-2023-48788) for Stealthy Ransomware Attacks

2024/09/14 SecurityOnline — Medusa ランサムウェア・グループは、執拗な攻撃を継続しているだけではなく、ダークウェブ/サーフェスウェブの双方において独自の基盤を確立していると、Bitdefender の最新のレポートが指摘している。他のランサムウェア・グループに対する Medusa の相違点は、サーフェスウェブ上で Name and Shame (名指し非難) ブログを運営するところにある。そのブログには、従来のダークウェブのリークサイトと同様に、被害者に関する情報が投稿されている。

Medusa の活動場所は、X (旧 Twitter) や Telegram などの SNS にも及んでいる。彼らは、攻撃に関する最新情報を定期的に発信しており、その影響力と範囲をさらに拡大している。それに加えて Medusa は、ランサムウェア・オペレーターとしては極めて異例なことに、サーフェスウェブ上で “OSINT Without Borders” という別名で活動している。

Medusa は、RaaS (ransomware-as-a-service) グループとして活動しており、利益分配モデルを採用している。独立したハッカーであるアフィリエイトたちには、被害者から支払われた身代金の大部分が配分され、Medusa のオペレーターの取り分は少ないとされる。Medusa は、この構造により急速に規模を拡大し、世界中のヘルスケア/製造/教育/金融/政府機関といった、さまざまな分野を標的にしてきた。

2023年以降において、Medusa の被害者は増加し続けている。Bitdefender の推定によると、Medusa が標的とする組織は、2024年には 200件以上にのぼると見られており、その数は 2023年の 145件から急増している。彼らの日和見的な攻撃は世界中に広がっており、米国/英国/イスラエル/オーストラリアなどの、多くの国々企業や政府機関に影響を与えている。

Medusa の活動は、ランサムウェアの展開に留まらない。このグループは、”OSINT Without Borders” という OSINT (Open-Source Intelligence) プラットフォームに、データ侵害/ハッカー活動/流出データなどの、ダウンロード可能なコンテンツを公開している。Medusa は、OSINT Without Borders を別組織であるかのように装っているが、Telegram チャネルの共有コンテンツの重複などから、サイバーセキュリティ分析者たちは、両者の間に複数の関連性を見出している。この共通点は、情報収集と広報の両方において、このグループが洗練された多面的な戦略を有していることを示している。

“OSINT Without Borders” が運営するサーフェスウェブのサイトでは、Medusa のエクスプロイトへの頻繁な言及に加えて、違法行為から自らを遠ざける免責事項まで提供されている。OSINT とランサムウェア活動の境界を曖昧にする Medusa は、特に危険で予測不可能な存在となっている。

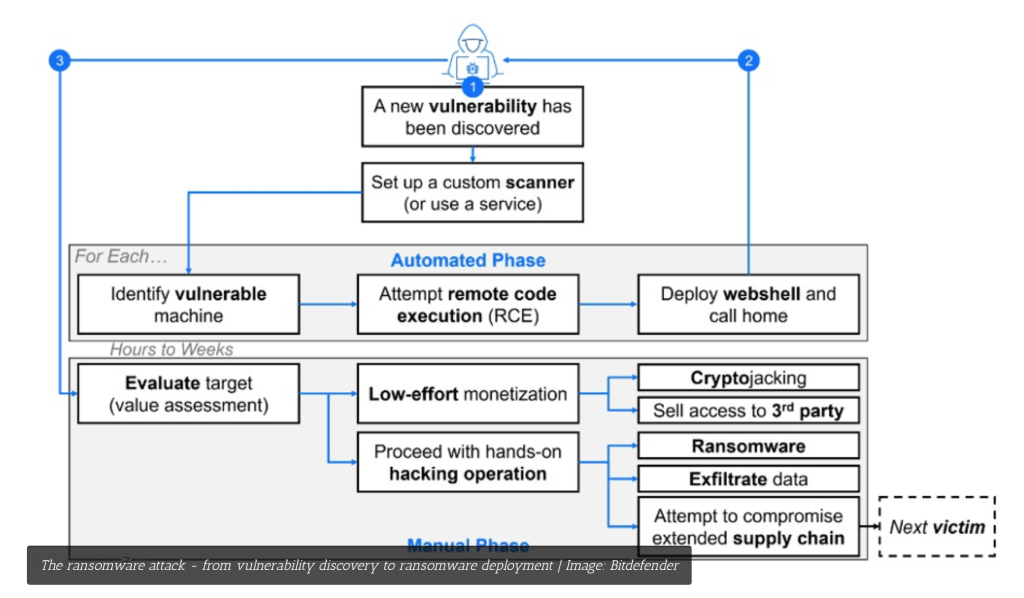

Medusa のランサムウェア攻撃は、既知の脆弱性の悪用から始まるのが常である。その顕著な例として、Fortinet の EMS システムに存在する、SQL インジェクション脆弱性 CVE-2023-48788 の悪用が挙げられる。この脆弱性の悪用に成功した Medusa は、ネットワークへと侵入し、Web シェルなどのツールの展開により持続性を確保し、データを外部流出させていく。また、ユーザー企業によりホワイトリスト化されていることが多い、ConnectWise や AnyDesk などのリモート管理ツールを使用することで、このグループは検知を回避しているという。

Medusa の実行段階では、非対称 RSA 暗号化を用いて主要ファイルを暗号化するランサムウェアが起動し、暗号化されたファイルには “.medusa”/”.mylock” という拡張子が付けられる。大半のファイル・タイプが暗号化されるが、システム上で被害者が身代金要求のメッセージを読み、支払いの交渉を行う機能を維持するために、重要なシステムファイルは除外される。

Medusa の攻撃から身を守るには、ユーザー組織は既知の脆弱性に対して、特にリモート管理システムや SQL インジェクションに関連するものに対して、パッチを適用するなどの対策を講じる必要がある。また、ConnectWise/AnyDesk/bitsadmin などのサードパーティ製ツールに関連する、疑わしいネットワーク・アクティビティを監視すれば、侵害を早期発見できる可能性が高まる。

さらに、ユーザー企業にとって必要なことは、従業員にランサムウェアの危険性を教育し、堅牢なバックアップ・プロトコルを確立し、高度な EDR (Endpoint Detection and Response)ソリューションを導入することである。Medusa のオペレーターは高度な技術力を示しているが、そのオープンな性質という弱点を、セキュリティ・チームが突けるという可能性もある。

Medusa は、このブログにも何度か登場していますが、掴み所がないという感じでした。でも、今日の記事で、その特徴が明らかになりますね。LOLBin の戦術を駆使して、アフィリエイトの取り分を厚くし、OSINT まで運営しているという、とてもユニークな存在のようです。それにしても、気合が入っている Bitdefender のレポートですね。よろしければ、カテゴリ RaaS も、ご参照ください。

You must be logged in to post a comment.