PoC Exploit Releases for Unauthenticated RCE CVE-2024-40711 in Veeam Backup & Replication

2024/09/17 SecurityOnline — Veeam Backup & Replication の脆弱性 CVE-2024-40711 (CVSS:9.8) に対する分析と PoC エクスプロイト・コードが、watchTowr のセキュリティ研究者である Sina Kheirkhah (@SinSinology) から公開された。 この脆弱性は、リモート・コード実行 (RCE) の脆弱性と説明されており、Veeam Backup & Replication 12.1.2.172 以下を実行しているユーザー企業の環境に、深刻な脅威をもたらすものだ。

脆弱性 CVE-2024-40711 は、CODE WHITE GmbH の Florian Hauser により最初に報告され、悪用される可能性が高いことから、すぐに注目を集めた。この脆弱性は、Veeam が使用している .NET Remoting に起因する。この .NET Remoting とは、デシリアライゼーション攻撃に対して脆弱であることで悪名高い、古い通信メカニズムのことである。

アドバイザリが公開された時点では、この脆弱性は認証なしの RCE だと説明されていた。しかし、さらなる分析により、アドバイザリの記述と割り当てられた CVSS スコアの間に矛盾があることが判明した。そして、特定のケースのおける悪用の前提として、攻撃者にとって低レベルの認証情報が必要なことが明らかになった。しかし、リスクは依然として高い。

この脆弱性が特に懸念されるのは、攻撃者が作成する悪意のペイロードが、Veeam の保護対策を回避できる点にある。この脆弱性は、デシリアライズするクラスを制御するために、このソフトウェアが依存している、デシリアライゼーション・プロセスのホワイト/ブラックリストのシステムに起因する。 研究者たちが発見したのは、このシステムにおける見落としである。具体的には、ObjRef クラスの省略が発生しており、Veeam のバックアップ・サービスを実行しているサーバー上で、リモート攻撃者によるコード実行が可能になっていた。

この種の脆弱性は、.NET エコシステムでは目新しいものではない。古いリモート・フレームワークは、しばしばデシリアライゼーションの悪用による被害に遭っている。このような、シリアライズされたデータを操作する機能は、攻撃者が脆弱なシステムを完全に侵害する足がかりになっている。

この脆弱性に対応するため、セキュリティ・チームは Veeam Backup & Replication の更新版で加えられた変更を評価する、パッチの差分比較を行った。その結果として、1,900 ものファイル変更が発見されたが、そのうちセキュリティとは無関係であると、即座に除外できたのは 700 のみだった。変更の複雑さと膨大な量から、Veeam のパッチ適用プロセスは CVE-2024-40711 の範囲を遥かに超えており、さらに多くのセキュリティ上の欠陥に対処している可能性があることが示唆された。

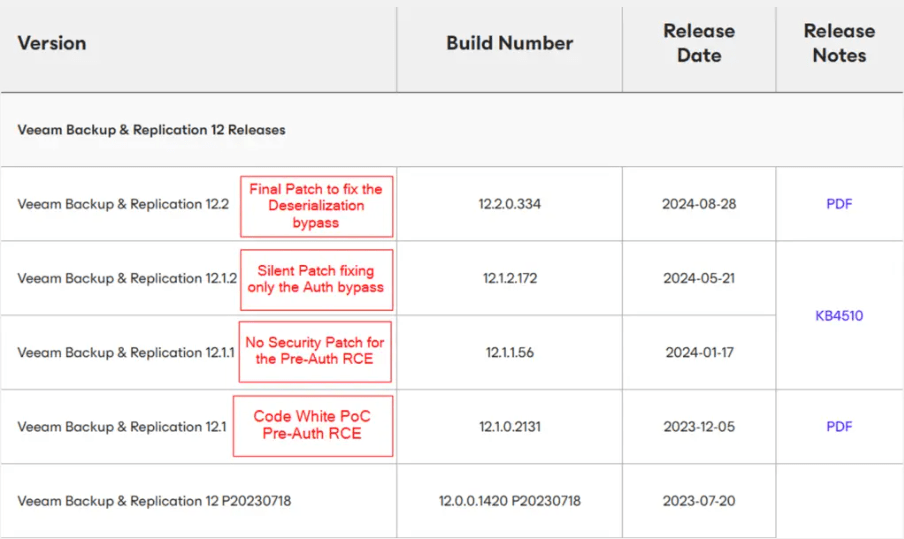

また、CVE-2024-40711 に対する Veeam のパッチ適用プロセスについても、疑問の声が上がっている。同社は、2種類のコンポーネントに対応する、2つのリリースを個別に発行した。最初のパッチ (バージョン12.1.2.172) は、認証プロセスを強化し、悪用のためには低レベルの認証が必要であることを前提としていた。そして、2つ目のパッチ (バージョン12.2.0.334) は、デシリアライゼーションの脆弱性に完全に対処し、RCE 攻撃の試みを完全に封じた。

この段階的なパッチアプローチにより、サイバー・セキュリティのコミュニティからは、この脆弱性の深刻さを、Veeam は過小評価しているという憶測が流れた。この憶測は未確認であるが、最初のパッチでは RCE の脅威を完全に軽減できず、システムが部分的に露出していたことが疑念の要因となっている。

さらに問題を複雑にしているのは、CVE-2024-40711 の PoC エクスプロイトの、GitHub 上での一般公開である。それにより攻撃者は、パッチ未適用のシステムに対して攻撃を仕掛けるためのツールを入手することになった。したがって、ユーザー企業にとっては、最新アップデートの適用への緊急性が高まっている。

サイバー・セキュリティ企業 Rapid7 は、これまでにおいて、Veeam の脆弱性が実際に悪用されていることを警告しており、その多くはランサムウェア・グループによるものだという。そして、この新たな脆弱性の、深刻さについて強調している。同社は、「2024年に入ってからの、Rapid7 におけるインシデント対応事例の 20%以上が、何らかの形で Veeam が悪用されており、それらが発見されたときには、すでに敵対者が標的環境に足がかりを確立しているケースが多かった」と指摘している。

すでに Veeam は、この重大な脆弱性に対して、アドバイザリとパッチをリリースしている。Veeam Backup & Replication のユーザーに対して強く推奨されるのは、バージョン 12.2.0.334 以降へとアップデートすることで、完全な保護を確保することだ。さらに、パッチを適用するだけではなく、ネットワーク・アクセス制御の見直し/不要なサービスの無効化/バックアップ・インフラの監視などの実施も必要となる。

Veeam Backup & Replication の RCE 脆弱性 CVE-2024-40711 ですが、第一報は 2024/09/04 の「Veeam Backup & Replication の脆弱性 CVE-2024-40711 などが FIX:直ちにパッチ適用を!」となっています。今日の記事によると、古くて脆弱な .NET Remoting が狙われているということで、問題を完全に取り除くまでには、かなりの時間と手間が必要になりそうです。よろしければ、Veeam で検索も、ご利用ください。

You must be logged in to post a comment.