Critical Ivanti vTM auth bypass bug now exploited in attacks

2024/09/24 BleepingComputer — Ivanti に存在する別の重大なセキュリティ脆弱性に対して、CISA は新たにタグ付けした。この脆弱性の悪用に成功した攻撃者は、 Virtual Traffic Manager (vTM) アプライアンス上で不正な管理者ユーザーを作成できるため、積極的な攻撃において悪用されている。この認証バイパスの脆弱性 CVE-2024-7593 は、認証アルゴリズムの誤った実装により発生し、インターネットに公開されている vTM 管理パネル上において、リモート攻撃者による認証の回避を許すものだ。

Ivanti vTM は、ビジネス・クリティカルなサービスをホストするための、負荷分散とトラフィック管理を提供するソフトウェア・ベースの ADC (application delivery controller) である。

この重大な脆弱性を修正するセキュリティ更新をリリースしたときに Ivanti は、「この脆弱性に対する悪用が成功すると、認証バイパスおよび不正な管理者ユーザー作成につながる可能性がある」と警告している。

さらに同社は、脆弱性 CVE-2024-7593 に対するパッチをリリースした 8月13日の時点で、すでに PoC エクスプロイト・コードが利用可能であったと述べているが、積極的に悪用が確認されるまでセキュリティ・アドバイザリを更新しないとしている。

ただし、監査ログ出力をチェックして、侵害の証拠を見つけることを推奨している。具体的に言うと、GUI または公開されているエクスプロイト?コードを介して追加された、新しい “user1” または “user2” という名前の管理者ユーザーを確認することだ。

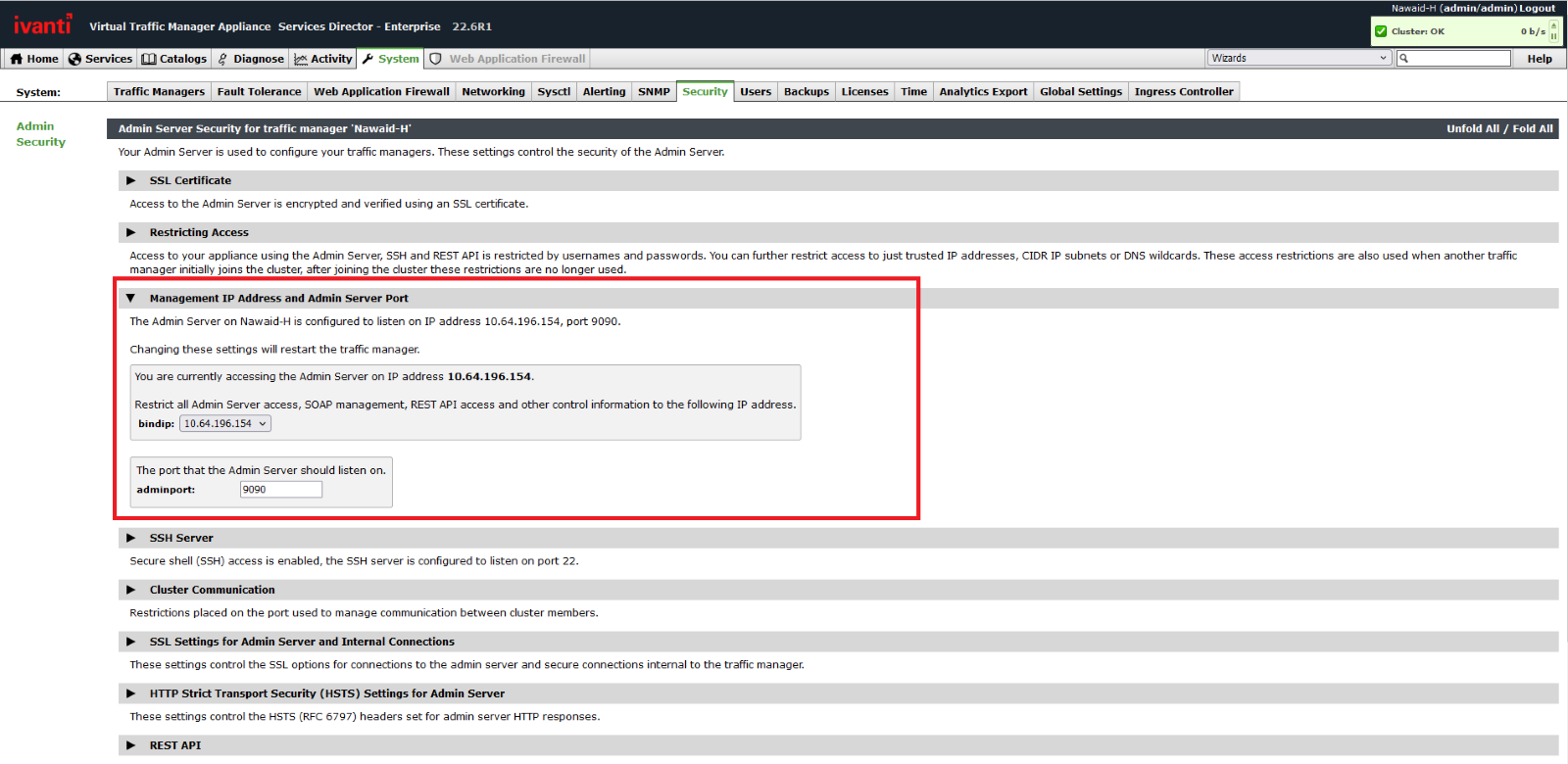

さらに Ivanti は、潜在的な攻撃の試みをブロックし、攻撃対象領域を減らすために、内部ネットワークまたはプライベート IP アドレスへとバインドするかたちで、vTM 管理インターフェイスへのアクセスを制限するよう管理者にアドバイスしている。

9月24日 (火) に CISA は、Ivanti vTM 認証バイパスの脆弱性を KEV カタログに追加し、積極的な悪用を検出しているというタグを付けた。Binding Operational Directive (BOD) 22-01) で要求されているように、連邦政府機関は 10月15日までの3週間以内に、組織ネットワーク上の脆弱なアプライアンスを保護する必要がある。

この CISA KEV カタログの目的は、可能な限り早急なパッチ適用の必要性がある脆弱性について、連邦政府の各機関に警告するところにある。ただし、世界中の民間組織に対しても、進行中の攻撃をブロックするために、このセキュリティ欠陥の緩和を優先するようアドバイスしている。

ここ数カ月間ににおいて Ivanti の複数の欠陥が、VPN Appliance/ICS/IPS/ZTA Gateway などを標的とする、広範な攻撃でゼロデイとして悪用されている。9月の初めに同社は、先日にパッチ適用された2つの Cloud Services Appliance (CSA) の脆弱性も、継続中の攻撃で悪用されていると警告している。

これらの攻撃に対応するかたちで、社内におけるスキャンとテストの機能を強化し、潜在的なセキュリティ問題に対して、さらに迅速に対処するための開示プロセスの改善に取り組んでいると、同社は述べている。

Ivanti は世界中に 7,000 社を超えるパートナーを持ち、同社の製品は 40,000 社を超える企業において、システムおよび IT 資産管理に使用されている。

Ivanti vTM の脆弱性 CVE-2024-7593 ですが、第一報は 2024/08/13 の「Ivanti vTM の脆弱性 CVE-2024-7593:PoC エクスプロイトが登場」となっています。ただし、その時も今回も、PoC の URL が記載されていません。そこで、検索してみたら GitHub/codeb0ss/CVE-2024-7593-PoC が見つかりましたが、誰も内容を検証していないものです。したがって、信頼できるものなのかどうか、そのあたりが不明です。よろしければ、CVE-2024-7593 で検索も、ご利用ください。

You must be logged in to post a comment.