JPCERT shares Windows Event Log tips to detect ransomware attacks

2024/09/30 BleepingComputer — Japan Computer Emergency Response Center (JPCERT/CC) が共有したのは、Windows Event Logs のエントリをベースにして、各種のランサムウェア撃を検出するためのヒントであり、それにより、進行中の攻撃がネットワークに拡散する前のタイムリーな検出を目指している。JPCERT/CC によると、この手法はランサムウェア攻撃に対応する際に有益であり、さまざまな可能性の中から攻撃ベクターを特定することで、タイムリーな緩和を支援するという。

Event Log 内でランサムウェアの痕跡を見つける

JPCERT/CC が提案した調査戦略は、Application/Security/System/Setup で構成される、4種類の Windows Event Logs を対象としている。

これらの Event Logs には、ランサムウェア攻撃が残した痕跡が含まれていることが多く、攻撃者が使用したエントリ・ポイントやデジタル ID などを明らかにする可能性が生まれる。

以下は、同機関のレポートで強調されているランサムウェアの痕跡の例である。

- Conti:Windows 再起動マネージャーに関連する、数多くのログにより識別される (Event ID:10000/10001)。

Source: JPCERT/CC

Lockbit と Conti から漏洩した、暗号化プログラムにより作成された、Akira/Lockbit3.0/HelloKitty/Abysslocker/Avaddon/Bablock などのマルウェアも、同様のイベントを生成する。

- Phobos:システム・バックアップを削除する際に痕跡を残す (Event ID:612/524/753)。同様のログは、8base/ Elbie も生成する。

- Midas:ネットワーク設定を変更して感染を広げる際に、ログに Event ID:7040 を残す。

- BadRabbit:暗号化コンポーネントをインストールする際に、Event ID:7045 を記録する。

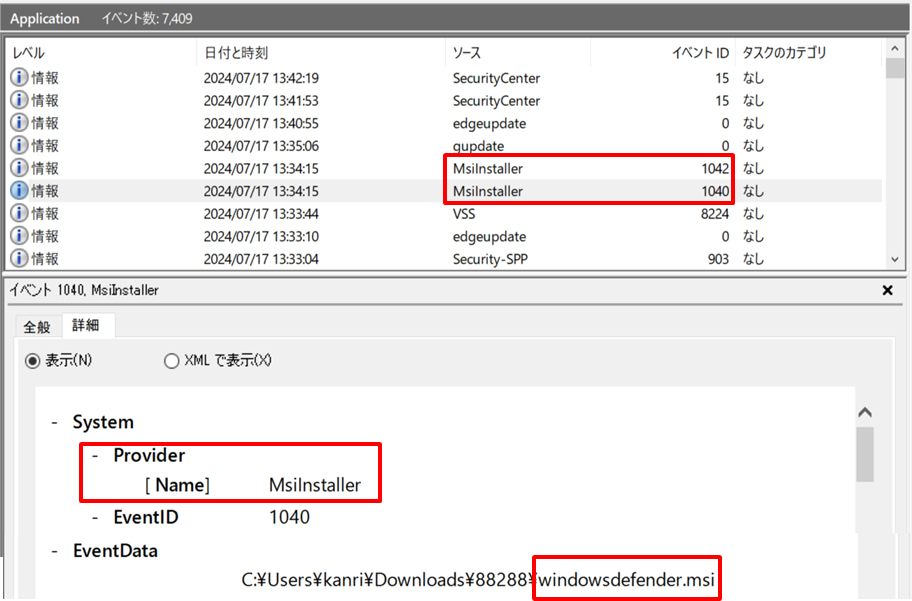

- Bisamware:Windows インストーラー・トランザクションの開始に 1040 を、終了に 1042 を記録する。

Source: JPCERT/CC

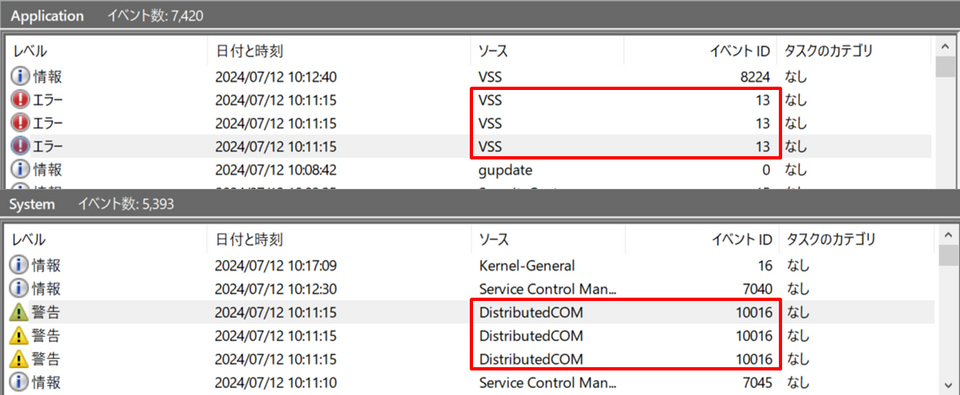

JPCERT/CC は、Shade/GandCrab/AKO/AvosLocker/BLACKBASTA/Vice Society などの、無関係に見えるランサムウェアの亜種が、きわめて類似する痕跡を残すことも指摘している (Event ID:13/10016)。

どちらのエラーも、ボリューム・シャドウ・コピーを削除するために COM アプリケーションにアクセスする際の、権限不足が原因で発生するものだ。ボリューム・シャドウ・コピーは、暗号化されたファイルの簡単な復元を防ぐために、ランサムウェアにより削除されるのが一般的である。

Source: JPCERT/CC

これらの検出方法により、ランサムウェアに対する適切な保護が保証されるわけではないが、ネットワークに拡散する前に、特定ログの監視と他の手段と組み合わせると、状況が一変する可能性が生じる。

JPCERT/CC の指摘は、WannaCry や Petya などの古いランサムウェアは Windows ログに痕跡を残さなかったが、現代のマルウェアでは状況が変わっており、この手法は効果的であるというものだ。

2022年には SANS が、Windows Event Log を用いて、各種のランサムウェア・ファミリーを検出するためのガイドを公開している。

JPCERT/CC による、とても有益な活動が、こうして世界で評価されると嬉しいですね。ランサムウェアが残した痕跡から、攻撃の主体を正確に特定し、素早く対応していくことは重要なことです。こうした努力の積み上げにより、本格的な攻撃が始まる前に対応できると、被害を抑えることが可能なります。よろしければ、JPCERT/CC で検索も、ご参照ください。

You must be logged in to post a comment.