Ransomware attackers hop from on-premises systems to cloud to compromise Microsoft 365 accounts

2024/09/30 HelpNetSecurity — RaaS (ransomware-as-a-service) 組織の1つである Storm-0501 が、標的のクラウドとオンプレミスの環境を侵害していることが確認された。9月26日に公開したブログで Microsoft は 、「最新の脅威アクターである Storm-0501 は、企業のオンプレミス環境からクラウド環境へと移動するために、脆弱な認証情報や過剰な特権のアカウントを悪用していることが確認された。彼らは認証情報を盗み、それを使ってネットワークを制御し、最終的にクラウド環境への持続的なバックドア・アクセスを確立する。そして、オンプレミスにランサムウェアを展開していた」と詳述している。

Storm-0501 の戦術とテクニック

脅威アクター Storm-0501 は、少なくとも3年以上にわたって活動しており、Hive/BlackHat/LockBit/Hunters International といった犯罪グループが提供するランサムウェアを、ターゲットに仕掛けてきた。さらに、最近では、Embargo ランサムウェアのドロップも開始している。

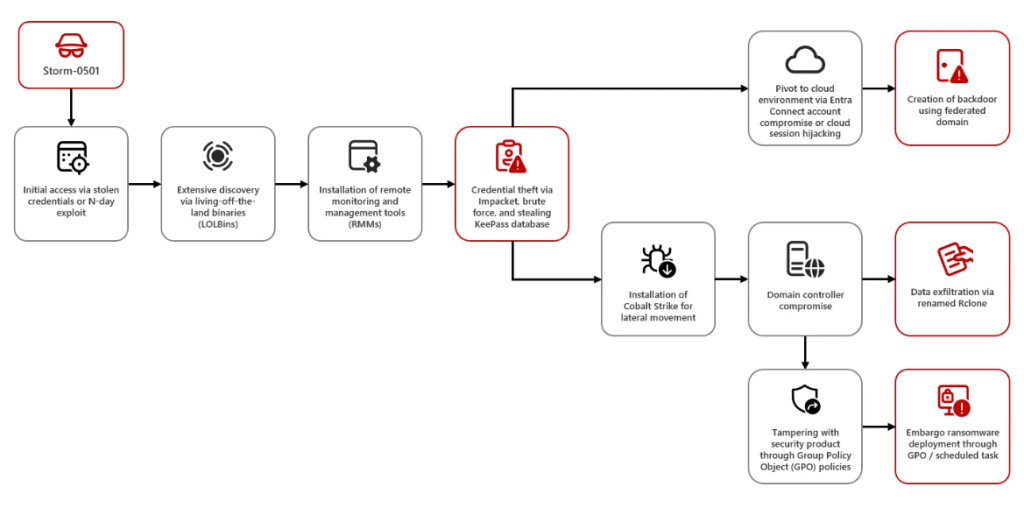

彼らが使用する戦術や手法の大半は、様々な攻撃者により利用されてきた、よく知られたものである:

- イニシャル・アクセスを達成するために、Zoho ManageEngine ServiceDesk Plus/Citrix NetScaler ADC/Gateway などのデバイスや、パッチ未適用の公開アプリケーションなどに対して、盗まれた認証情報や N-Day エクスプロイトを悪用する。

- ネットワーク偵察を行い、Windows ネイティブのツールやコマンド、そしてオープンソースのツールを使用して、Domain Administrator ユーザーやドメイン・フォレスト・トラストなどの高価値の資産や、一般的なドメイン情報を特定する。

- AnyDesk/NinjaOne などの RMM (remote monitoring and management) ツールを、多数展開する。

- Impacket を使用し、侵害したデバイスから KeePass の秘密情報を収集し、場合によってはブルートフォース攻撃を行うなど、可能な限りの認証情報を侵害する。

- Cobalt Strike および侵害した認証情報を使用して、ドメイン・コントローラを含む、他のエンドポイントおよびサーバへと移動する。

- エンドポイントのセキュリティ・ソリューションを妨害し、Rclone ツールを使用してデータを外部に持ち出し、スケジュールされたタスクと GPO (Group Policy Object) ポリシーを通じて Embargo ランサムウェアを展開する。

クラウド環境へのアクセス

その上で Storm-0501 は、Microsoft Entra ID (旧称 Azure AD) の認証情報を悪用して、標的のクラウド環境にアクセスし始めている。この攻撃は、Microsoft Entra Connect Sync アカウントの侵害、もしくは、クラウドにユーザー・アカウントを持つオンプレミスのユーザー・アカウントの乗っ取りで達成される。前者のケースでは、リモート SQL サーバのアカウントなどが悪用され、後者のケースでは、Microsoft Entra ID などが悪用される。

Microsoft は、「Microsoft Entra Connect のコンポーネントである Entra Connect Sync は、オンプレミス環境と Microsoft Entra ID 間で ID データを同期するものだ。最近の Storm-0501 キャンペーンにおいて攻撃者は、Microsoft Entra Connect Sync サーバを特定し、Microsoft Entra Connect のクラウド/オンプレミスの同期アカウントの、平文による認証情報の抽出に成功したと確信している。Microsoft Entra Connect Sync アカウントが侵害されると、標的とされるクラウドに高いリスクが生じる。なぜなら、脅威アクターがハイブリッドア・カウント (Microsoft Entra ID と同期しているオンプレミス・アカウント) の Microsoft Entra ID パスワードを、設定/変更する可能性を手にするからだ」と説明している。

さらに、2つ目のアプローチとして、Microsoft Entra ID に該当するユーザー・アカウントを持つ、Domain Administrator のユーザー・アカウントをハイジャックすることも可能だ。

Microsoft の脅威アナリストたちは、「当社が調査した、いくつかの Storm-0501 のケースでは、侵害された Domain Administrator のうち少なくとも1つに、それぞれの Microsoft Entra ID アカウントがあり、多要素認証(MFA) が無効化され、グローバル管理者ロールが割り当てられていた」と述べている。

さらに彼らは、「前述の同期サービスは、Microsoft Entra の管理アカウントでは利用できない。その一方で、両方のアカウントのパスワードが同じ場合や、オンプレミスの窃取テクニックにより認証情報 (Web ブラウザに保存されたパスワード保存) が入手された場合には、ピボットが可能となる」と述べている。

これらのアカウントで MFA が有効化されていれば、攻撃の阻止が可能となる。ただし、攻撃者が、MFA を改ざんできる場合や、ユーザーが所有するデバイスの制御権を取得し、そのクラウド・セッションを乗っ取った場合、そして、Microsoft Entra のアクセス・トークンを MFA クレームとともに抽出できる場合には、依然として侵害の可能性が残ってしまう。

侵入に成功した Storm-0501 は、このアクセス権限を利用してテナント内に新しいフェデレーション・ドメインを作成し、持続的なバックドアを作成する。

脅威アナリストたちが詳述する結論は、「この攻撃者は、バックドアのドメインが利用可能になると、侵害したテナントと自身のテナントの間にフェデレーションの信頼関係を構築する。続いて、AADInternals コマンドを悪用して、Security Assertion Markup Language (SAML/SAML2) トークンを作成する。このトークンにより、組織内の任意のユーザーになりすまして MFA を回避し、任意のアプリケーションにサインインすることが可能に。Microsoft が確認したのは、この脅威アクターが、SAML トークンを使用して Office 365 にサインインしている状況である」というものだ。

なお、Microsoft は、被害の軽減と保護に関するガイダンス、侵害の兆候などを提供している。

Microsoft 365 は、いまの時代において、最も狙われるプラットフォームなのでしょう。ここを侵害できれば、脅威アクターたちにとって価値のある資産に手が届きます。それだけに、さまざまな攻撃手法が考えられてきましたが、今日の記事のように、小ラウドを狙うために、まずはオンプレミスから侵害するという、長いステップの攻撃シナリオというのは、初めてのことだと思います。ご注意ください。よろしければ、Microsoft 365 で検索も、ご利用ください。

You must be logged in to post a comment.