New scanner finds Linux, UNIX servers exposed to CUPS RCE attacks

2024/10/08 BleepingComputer — Unix/Linux の Common Unix Printing System (CUPS) デバイスに潜む、RCE の脆弱性 CVE-2024-47176 を自動的に探し出すためのスキャナーが、あるセキュリティ専門家によりリリースされた。この脆弱性は、いくつかの条件が満たされた環境において、攻撃者に任意のリモート・コード実行を許すものであり、2024年9月末に Simone Margaritelli により発見/公開されたものだ。

悪用の前提となる条件により、リモート・コード実行の可能性は制限されているように見えるが、その後に実施された Akamai による CVE-2024-47176 の調査により、分散型サービス拒否 (DDoS) 攻撃が 600倍も増幅される可能性もあると示唆されている。

このスキャナーは、サイバーセキュリティ研究者の Marcus Hutchins (別名:MalwareTech) により作成された。システム管理者のネットワーク・スキャンによる、脆弱な CUPS ブラウズ・サービスを実行するデバイスの、迅速な特定を支援するために、このスキャナーは作成された。

Marcus Hutchins は、「この脆弱性は、cups-browsed が制御ポート (UDP ポート 631) を INADDR_ANY にバインドし、それをパブリックに公開していることから生じる。それに対するリクエストは認証を必要としないため、制御ポートに到達できる誰もが cups-browsed にプリンタ検出を実行するよう指示できる。また、ファイアウォールや NAT の存在により、このポートがインターネットからアクセスできない場合であっても、LAN 経由でのアクセスは可能であり、権限の昇格と横方向の移動へといたる恐れがある。そのため、脆弱な cups-browsed インスタンスを LAN でスキャンするスキャナーを作成した」と述べている。

このスキャナーの仕組み

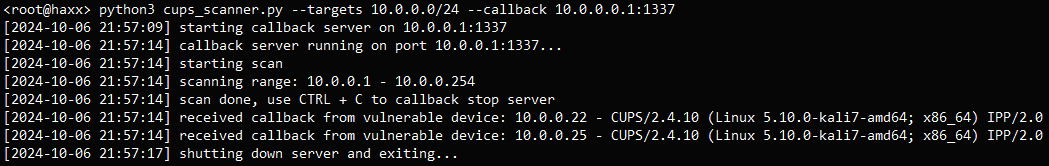

Python スクリプト (cups_scanner.py) により、ネットワーク上のデバイスからの着信 HTTP リクエスト (コールバック) をリッスンする、HTTP サーバーをスキャン・マシン上にセットアップする。

この脆弱性 CVE-2024-47176 は、CUPS-browsed (CUPS のデーモン部分) が、UDP ポート 631 を INADDR_ANY にバインドし、ポートをネットワークに公開することで、あらゆるシステムからコマンドを送信できるようにしたことに起因する。

このスキャナーは、ポート 631 のネットワークのブロードキャスト・アドレスに、カスタム UDP パケットを送信し、指定された範囲の各 IP アドレスに送信することで、CUPS インスタンスにリクエストを返すよう指示する。

脆弱な cups-browsed インスタンスを実行しているデバイスが UDP パケットを受信すると、リクエストを解釈してサーバへ向けて HTTP コールバックを送信するため、応答したデバイスのみがマークされる。

Source: GitHub

スキャンの結果は、2つのログに書き込まれる。1つ目は “cups.log” であり、応答したデバイスの IP アドレスと CUPS バージョンが取り込まれる。2つ目は “requests.log” であり、コールバック・サーバが受信した生の HTTP リクエストが取り込まれる。このログにより、より詳細な分析が可能になる。

このスキャナーを使用することで、システム管理者は対象を絞ったパッチ適用や、再コンフィグなどのアクションを計画/実行し、脆弱性 CVE-2024-47176 のオンライン露出を最小限に抑えることが可能となる。

BleepingComputer では、このスクリプトをテストしていないため、その有効性や安全性を保証することができない。したがって、自己責任で使用してほしい。

Common Unix Printing System (CUPS) の脆弱性 CVE-2024-47176 に関する、3本目の記事がポストされました。この脆弱性を持つデバイスを探し出すためのスキャナーが提供されたとのことです。ただし、「このスクリプトをテストしていないため、その有効性や安全性を保証することができない」と、BleepingComputer は注記しています。その点に、ご注意ください。よろしければ、CUPS で検索も、ご利用ください。

You must be logged in to post a comment.