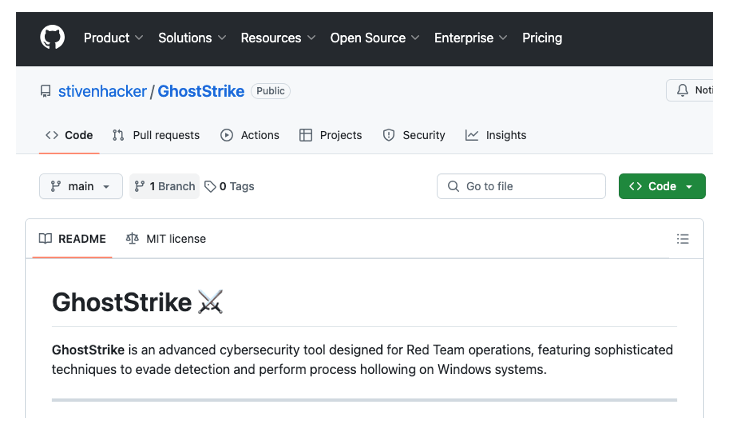

GhostStrike: Open-source tool for ethical hacking

2024/10/17 HelpNetSecurity — GhostStrike は、倫理的ハッキングやレッドチームでの運用に特化された、高度なサイバー・セキュリティのための、オープンソース・ツールである。このツールは、Windows システム上での検知をステルス的に回避する hollowing プロセスなどの、最先端の技術を組み込んでおり、ペンテストやセキュリティ評価に役立つものとなっている。

GhostStrike の開発者である Stiven Mayorga は、「最近の攻撃で多用されるプロセス・イジェクション技術の1つである、hollowing プロセスを再現するために、このツールを開発することを決めた。私の目的は、Sliver C2 が生成するインプラントが、システムの防御メカニズムに検知されることなく、C2 (command and control) サーバとの接続を確立するために、どのように難読化されるのかという点を、実証することだった。当然ながら、ある時点では、その動作は検知可能になる。つまり、特にデータ抽出について言うなら、攻撃者にとって必要なことは、企業にアクセスして甚大なダメージを与えるところに集約される」と、Help Net Security に語っている。

GhostStrike の機能

- 動的 API 解決:ハッシュベースのカスタム・メソッドを使用して Windows API を動的に解決し、シグネチャベースのセキュリティ・ツールによる検出を回避する。

- Base64 エンコード/デコード:メモリ内のシェルコードの存在を不明瞭にするためにシェルコードをエンコード/デコードし、静的解析ツールによる検出を困難にする。

- 暗号化キーの生成:Windows Cryptography API を使用して安全な暗号化キーを生成し、シェルコードの暗号化/復号化を行い、保護のレイヤーを追加する。

- XOR 暗号化/復号: 単純だが効果的な XOR ベースの暗号化により、インジェクション処理中のシェルコードを保護する。

- 制御フローの平坦化: 制御フローの平坦化を実装し、実行パスを難読化することで、静的/動的ツールによる解析を複雑化する。

- プロセス中空化: 暗号化されたシェルコードを正当な Windows プロセスに注入し、疑われることなく秘密裏に実行できるようにする。

Mayorga は、「GhostStrike は、各種の Windows プロセスに対する、悪意の Sliver コードの注入を可能にする。このデモでは、explorer.exe への注入を行っている。このプロセスは、Windows が GUI を表示する際にサポートものであり、ユーザーからは正当なプロセスとして見えるものである。しかし、若干のコード修正により、他のプロセスへの注入も可能である。さらに、このプログラムは、実行時に管理者権限を必要としない」と付け加えている。

今後の方針とダウンロード

将来の GhostStrike では、Cobalt Strike/Havoc/Covenant/Empire などの、広範に使用されている C2 フレームワークに対応するデモを開発する予定だと、Mayorga は述べている。GhostStrike は、GitHub で無料で入手できる。

この GhostStrike は、広範な被害を生み出している マルウェア Sliver に対応し、その C2 通信の追跡に特化した機能を提供するセキュリティ・ツールとのことです。そして、今後は、Cobalt Strike や Havoc などの C2 フレームワークにも対応する予定とのことです。2024/08/16 に「Consolidation 対 Optimization:セキュリティにおいて軽減すべきコストとストレスについて」という記事をポストしていますが、そこでは「いわゆるオールオンワンの統合型セキュリティ・ツールには、必ず機能の欠落が生じる」と記されていました。理由の一つに、影響力の高いマルウェアに対して特化した、機能の提供もあるのでしょうか。よろしければ、カテゴリ SecTools も、ご利用ください。

You must be logged in to post a comment.