PSAUX Ransomware is Exploiting Two Max Severity Flaws (CVE-2024-51567, CVE-2024-51568) in CyberPanel

2024/10/29 SecurityOnline — 人気の Web ホスティング・コントロールパネル CyberPanel に存在する、3つの RCE 脆弱性 CVE-2024-51567/CVE-2024-51568/CVE-2024-51378 が悪用されていることが判明した。これらの脆弱性は、CyberPanel バージョン 2.3.6〜2.3.7 に影響を与えるものであり、認証されていない攻撃者によるルートアクセス権の窃取を許し、影響を受けるシステムの完全な制御を奪われる恐れが生じる。これらの脆弱性を悪用する攻撃者たちは、脆弱なサーバを侵害し、PSAUX ランサムウェアを展開しているという。

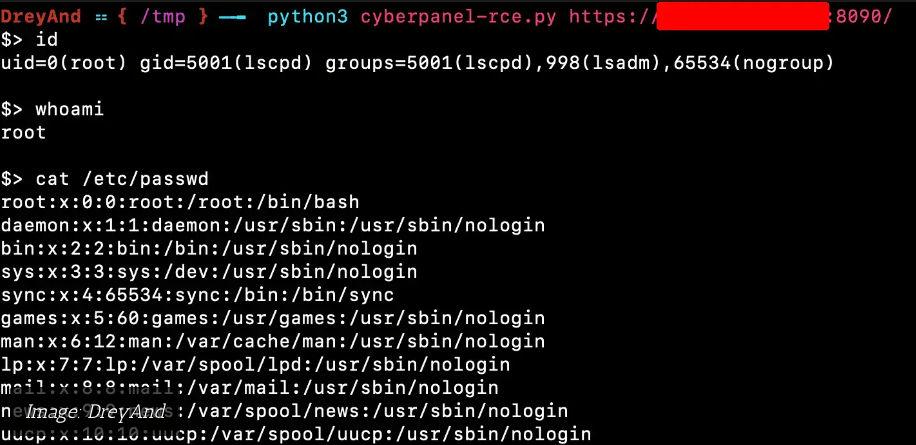

PSAUX ランサムウェア・キャンペーンが、CyberPanel バージョン 2.3.6 /2.3.7 の複数のゼロデイ脆弱性を悪用していることは、サイバーセキュリティ研究者である DreyAnd と Luka Petrovic により公表されている。

悪用が確認された、それぞれの RCE 脆弱性に対しては、CVSS スコアの最大値である 10.0 が割り当てられている。

- CVE-2024-51567:CyberPanelのdatabases/views.py 内の upgrademysqlstatus 関数に存在する脆弱性。攻撃者は、セキュリティ・ミドルウェアを回避して、statusfile プロパティのシェルメタ文字を悪用し、リモート・コマンド実行を可能にする。

- CVE-2024-51568:ProcessUtilities.outputExecutioner() 関数の completePath を経由するコマンド・インジェクションの脆弱性。この脆弱性の悪用に成功した攻撃者は、ファイル・マネージャーのファイル・アップロードを介して任意のコマンド実行を達成し、認証を必要とすることなくリモート・コード実行を可能にする。

- CVE-2024-51378:先日に Petrovic により公表された脆弱性であり、dns/views.py および ftp/views.py の getresetstatus 関数に影響を与えるものだ。他の脆弱性と同様に、ミドルウェアをバイパスしてリモート・コマンドの実行を可能にするため、リスクの高い脆弱性である。

既知の脆弱性を検索するエンジン LeakIX からの脅威インテリジェンス情報によると、10月26日時点で 21,761件の、公開された CyberPanel インスタンスがオンライン上に存在しており、その約半数が米国に配置されていることが明らかになっている。これらのインスタンスは、合計で 152,000件以上のドメインとデータベースを管理しており、ランサムウェアの攻撃者にとって格好の標的となっている。

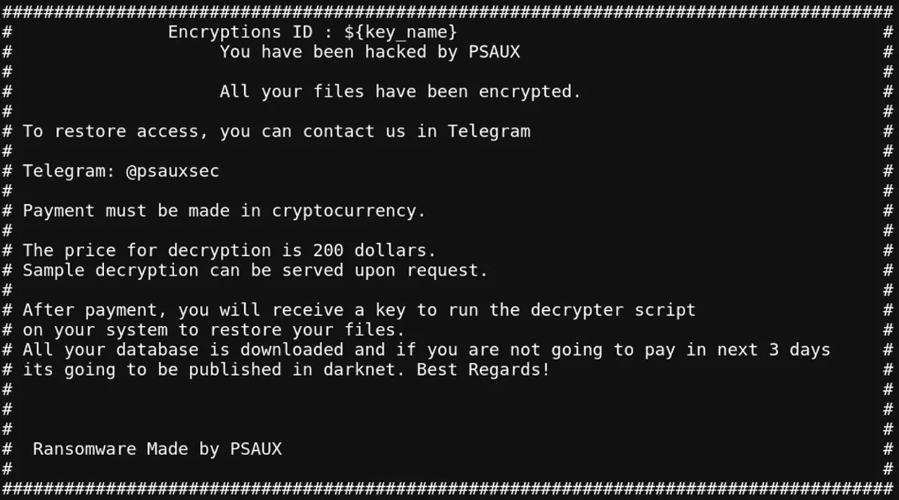

2024年6月に登場した PSAUX という脅威は、脆弱性と構成上の弱点を悪用して Web サーバに侵入するように設計されている。そして、サーバへの侵入に成功した PSAUX は、以下の悪意の動作を実行する:

- 暗号化:ファイルを暗号化するための固有の AES キーを生成し、サーバ・データへのアクセスを凍結する。

- 身代金メモ:全てのディレクトリの “index.html” に身代金メモを作成し、ログイン時に表示される “/etc/motd” にコピーを表示する。

- RSA 暗号化:AES キーと IV (Initialization Vector) を埋め込み RSA キーで暗号化し、その結果を /var/key.enc および /var/iv.enc として保存する。

この攻撃では、CyberPanel の脆弱性を悪用するための ak47.py や、ファイル暗号化のための actually.sh などの、特殊なスクリプトが使用されている。

LeakIX とサイバー・セキュリティ研究者の Chocapikk は、この攻撃の追跡で協力し、PSAUX オペレーション関連するスクリプトの入手に成功した。その後に、LeakIX は、PSAUX で暗号化されたファイルに対する復号ツールをリリースした。

ただし、管理者は注意が必要である。なぜなら、この復号ツールの成功は、ランサムウェア・オペレーターが既知の暗号化キーを使用しているケースに限定されるからだ。つまり、誤った復号キーが適用されると、取り返しのつかないデータ損失につながる可能性が生じる。したがって、ユーザーに推奨されるのは、復号を試みる前のバックアップの作成である。

10月29日に CyberPanel は公式な声明を発表し、この脆弱性が悪用されている状況を認めている。そして、研究者たちの迅速な報告に謝意を表し、影響を受けるユーザー向けの対応策を提供している。

- SSH アクセス権を持つユーザー:CyberPanel の更新ガイドに従って、脆弱性を修正する。

- SSH アクセス権を持たないユーザー:SSH アクセスが制限されている場合は、ホスティング・プロバイダに連絡して IP ブロックを一時的に解除する。もしくは、ポート 22を有効化して更新を可能にする。

CyberPanel ユーザーに強く推奨されるのは、GitHub で公開されているパッチ適用済みの最新バージョンへと、ただちにアップデートすることだ。

なんというか、とても嫌な予感のする展開になっていますね。この脆弱性に関する第一報は、2024/10/29 の「CyberPanel の ゼロクリック RCE 脆弱性:未パッチだが PoC エクスプロイトが公開」ですが、その時と比べて、明らかに事態は悪化しているようです。ご利用のチームは、十分に ご注意ください。

You must be logged in to post a comment.