New Xiū gǒu Phishing Kit Hits UK, US, Japan, Australia Across Key Sectors

2024/10/31 HackRead — 英国/米国/スペイン/オーストラリア/日本のユーザーをターゲットにする “Xiū gǒu” フィッシング・キットが、サイバー・セキュリティ研究者たちにより発見された。このキットが標的とするのは、公共/郵便/銀行などの分野であり、正当なサービスを模倣してデータを収集している。Netcraft のサイバー・セキュリティ研究者たちが発見した、”Xiū gǒu” という新たなフィッシング・キットは実際に機能している。このキットは、2024年9月から、英国/米国/スペイン/オーストラリア/日本の無防備なユーザーを、積極的にターゲットにしている。

このキットは、ユニークなブランディングとインタラクティブな機能で知られており、2,000を超えるフィッシング Web サイトが特定され、さまざまな分野における個人と組織が侵害のリスクにさらしている。

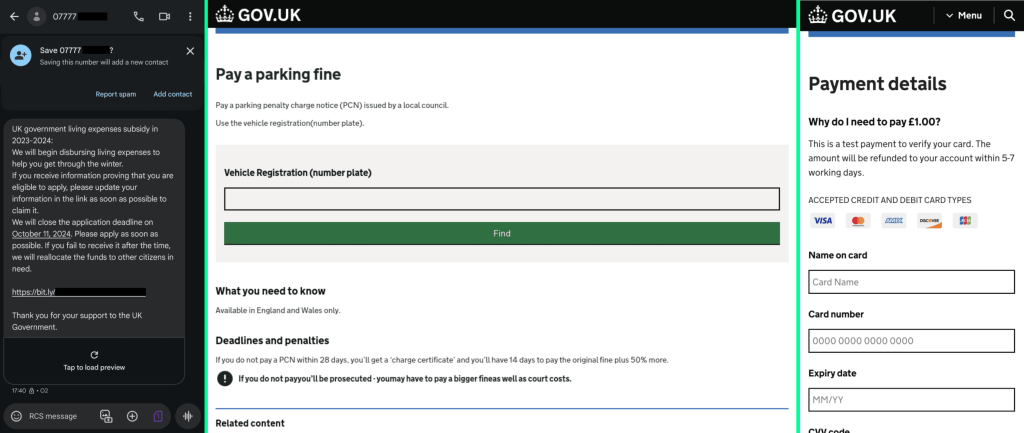

中国語のインターネット・スラング “xiū gǒu” (犬) にちなんで、このフィッシング・キットは Xiū gǒu (修狗) と呼ばれ、現時点では、自動車運転者や、政府関連の支払い、郵便サービスなどに関連する詐欺に重点を置いている。その管理パネルと関連するTelegramアカウントには、ソーダ・ボトルを持った漫画の犬のマスコットが描かれており、悪意のあるツールにエンターテイメントの要素を加えている。

HackRead に共有された Netcraft のブログ投稿によると、Xiū gǒu のフロントエンドはフィッシングページと管理パネルに Vue.js を使用しており、バックエンドでは Golang による SynPhishServer 実行型ファイルが動作している。この組み合わせにより、アクティブで検出が困難なフィッシング・インフラが実現されている。

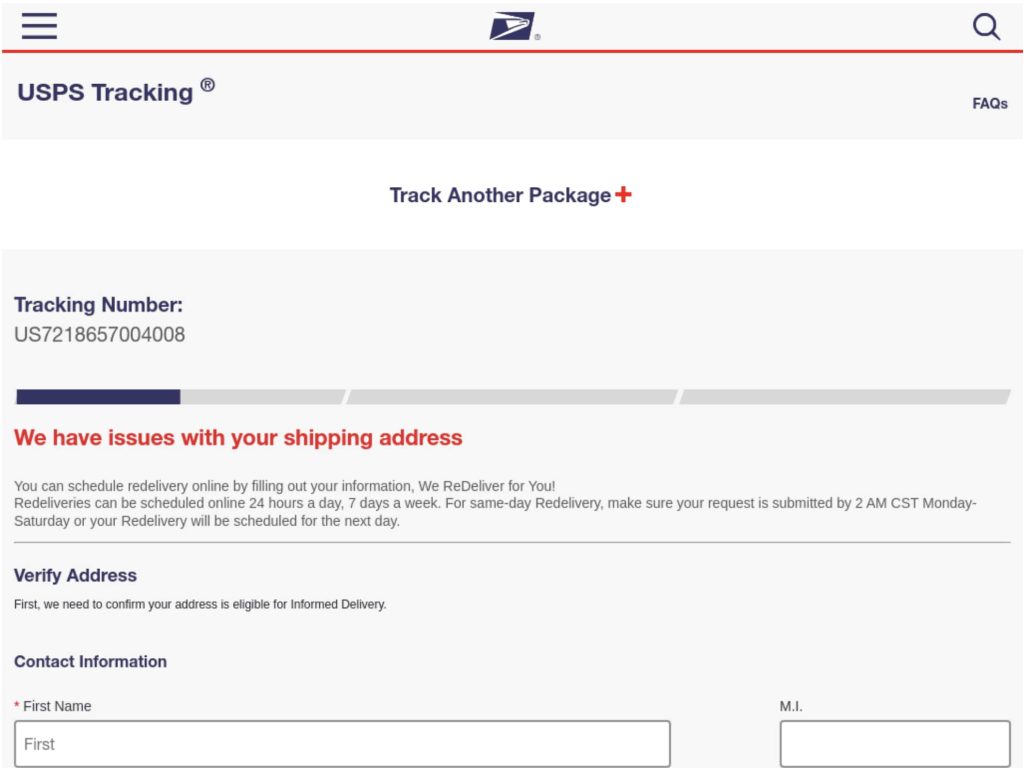

このキットは、1,500 を超える IP アドレスとフィッシング・ドメインに展開されており、自動車運転者や、政府関連の支払い、郵便サービスなどを装う詐欺で、被害者をターゲットにしている。とりわけ、公共/郵便/銀行/デジタルサービスの組織が脆弱だとされている。注目すべき、なりすましの例には、以下のものがある。

- Evri

- Linkt

- USPS

- Lloyds

- Services Australia

- New Zealand Post

- UK Government (gov.uk and DVSA)

Xiū gǒu を使用する脅威アクターは、Cloudflare のボット対策機能とホスティング難読化機能を悪用することで検出を回避している。多くの場合において、TLD (top-level domain) で “.top” ドメインを登録し、”parking” や living” などの名前を選択し、また、ターゲット・ブランド名の一部を組み込んだりしている。

通常における攻撃フローは、短縮リンクを含む Rich Communications Services (RCS) メッセージで始まり、”gov.uk” などの正当なサイトを装うように設計された、フィッシング Web サイトへと被害者は誘導される。ボットからのアクセスは、悪意のないサイトへとリダイレクトされ、研究者たちによる解析を困難にしている。騙された被害者が、個人情報と支払いの詳細を入力すると、詐欺師が設定したボットを介して、情報が Telegram へと流出していく。

Netcraft の調査結果には、「このキットを作成した人物の考え方を、垣間見ることができる。彼らの興味深い点は、Xiū gǒu で特定のスクリプト言語を使用し、ユーザー・チュートリアルが含まれている。この作成者は、キットの使用状況を測定/分析も行っている。おそらく、時間の経過とともに競争力を最適化し、性能を向上させるためだと思われる。また、犬のマスコットと同様に、作成者がキットに個性とユーモアを注入して、独自の特徴を残している様子も分かる」と記されている。

現状においても、Xiū gǒu フィッシング・キットはアクティブであり、企業と個人をターゲットにするグローバル・キャンペーンは進行中である。自分を守るために、迷惑メールには注意し、被害者にならないようにしてほしい。以下の手順が参考になるはずだ。

何かをクリックする前にリンクを確認: メールやテキスト内のリンクにマウスを合わせて、クリック前に実際の URL を確認する。確認が済んでいない短縮リンクは、クリックしない。ユーザーを騙すために、このフィッシング・キットは、誤解を招きやすい URL を多用するため、その点にも注意が必要だ。

- 個人情報に注意: 迷惑メッセージを介してアクセスした Web サイトでは、特に個人情報や支払いの詳細を要求するサイトでは、機密情報を入力しない。

- 多要素認証 (MFA) の有効化:MFA により保護が強化される。フィッシング・キットに認証情報を収集された場合であっても、MFA によりアカウントへの不正アクセスが防防止される。

- フィッシング対策ソフトウェアの使用: 多くのフィッシング対策ツールは、フィッシング・リンクを誤ってクリックした場合であっても、疑わしいサイトを検出してアクセスをブロックする。

- フィッシングの手口について学ぶ: 珍しい言葉や疑わしいドメイン名などの、一般的なフィッシングの戦略/兆候について情報を入手しておくと、問題になる前に脅威を特定しやすくなる。

最近のフィッシング・キットは、きわめて出来がよく、スキルの低いサイバー犯罪者であっても、高度な騙しのテクニックを使い、次々と攻撃を成功させているとのことです。この Xiū gǒu も、洗練されたキットであり、しかも、日本をターゲットにしています。誰もが気をつけなければならない状況です。よろしければ、Phishing で検索も、ご参照ください。

You must be logged in to post a comment.