CVE-2024-46538: Unpatched XSS Flaw in pfSense Allows Remote Exploits, PoC Published

2024/11/04 SecurityOnline — pfSense 2.5.2 で発見された XSS (cross-site scripting) の脆弱性を悪用する攻撃者に対して、影響を受けるシステム上での、任意の Web スクリプトや HTML の実行が許される可能性が生じている。この、深刻なセキュリティ・リスクをもたらす脆弱性 CVE-2024-46538 は、人気の高いオープンソースのファイアウォール/ルーター・ソフトウェアの interfaces_groups_edit.php コンポーネントに影響を与えるものであり、発見したのはセキュリティ研究者の physicszq である。

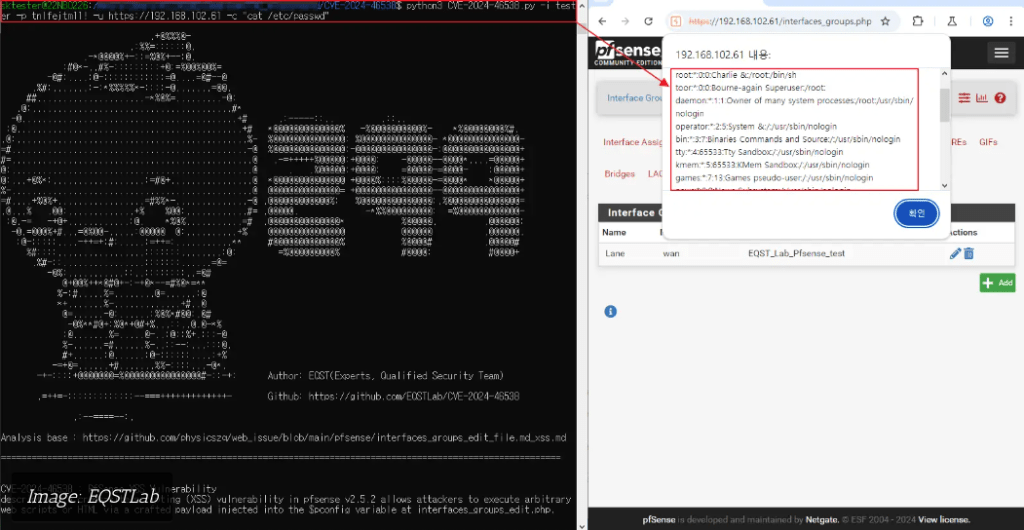

この脆弱性は、interfaces_groups_edit.php スクリプト内の $pconfig 変数における、不適切な入力フィルタリングに起因する。ユーザーが提供したデータが、適切に無害化されずに処理されるため、攻撃者は細工したペイロードを注入し、管理者のブラウザ・セッションのコンテキストで、任意のスクリプトの実行を達成する。その結果として、diag_command.php エンドポイントの操作など悪意の操作により、最終的にリモート・コード実行 (RCE:remote code execution) にいたる可能性が生じる。

pfSense の管理者を騙して、特別に細工したリクエストを実行させる攻撃者に、この脆弱性が悪用される可能性が生じている。そのような XSS ペイロードが有効化されると、管理者権限を用いて任意のコマンドを実行する攻撃者は、ファイアウォール全体を危険にさらす可能性を得る。

すでに EQSTLab は、脆弱性の深刻さを示す PoC エクスプロイト・コードを GitHub で公開している。この PoC では、XSS の脆弱性 CVE-2024-46538 を悪用する攻撃者が、リモートでからマンドを実行する方法が示されている。

pfSense は、さまざまな規模のネットワーク環境において、ファイアウォール/ルーター・ソリューションとして広く使用されているため、この脆弱性の影響は広範囲に及ぶと推測される。pfSense 2.5.2 を使用しているユーザーに推奨されるのは、最新の修正バージョンへと、可能な限り早急に更新することである。

この脆弱性に関する、より詳細な情報および PoC へのアクセスについては、EQSTLab が共有している GitHub リポジトリから確認できる。

pfSense のXSS 脆弱性 CVE-2024-46538 ですが、その CVSS 値に関しては、NVD が 4.8 の評価なのに対して、CISA-ADP は 9.8 と評価しています。CISA ADP の紹介ページには、「2024年2月以降において、新しい CVE レコードが公開されるたびに、2パス・エンリッチメントを提供している。CISA ADP は、新しい CVE レコードごとに、CISA の SSVC トリアージ・プロセスに関連する3つの決定点である、エクスプロイト/自動化可能性/技術的影響を公開している。これは、すべての新しい CVE レコードが受け取る、エンリッチメントの最初のパスである。CVSS/CWE/CPE データが1つ以上不足している CVE レコードについて、CISA-ADP は2回目の分析パスを実行する。そこで、不足している CVSS/CWE/CPE メトリックを特定し、それらのメトリックを、各 CVE レコードの CISA ADP コンテナに追加する」と記されています。CISA ADP の話になってしまいましたが、よろしければ、2023/12/12 の「pfSense に3つの脆弱性:連鎖による リモート・コード実行が可能」も、ご参照ください。

You must be logged in to post a comment.