DocuSign’s Envelopes API abused to send realistic fake invoices

2024/11/04 BleepingComputer — DocuSign の Envelopes API を悪用する脅威アクターが、Norton や PayPal などの著名なブランドを装うことで、偽の請求書を大量に作成/配布していることが判明した。脅威アクターが送信するメールは、正規の DocuSign ドメインである docusign.net から送信されるため、メール・セキュリティ保護は回避されてしまう。

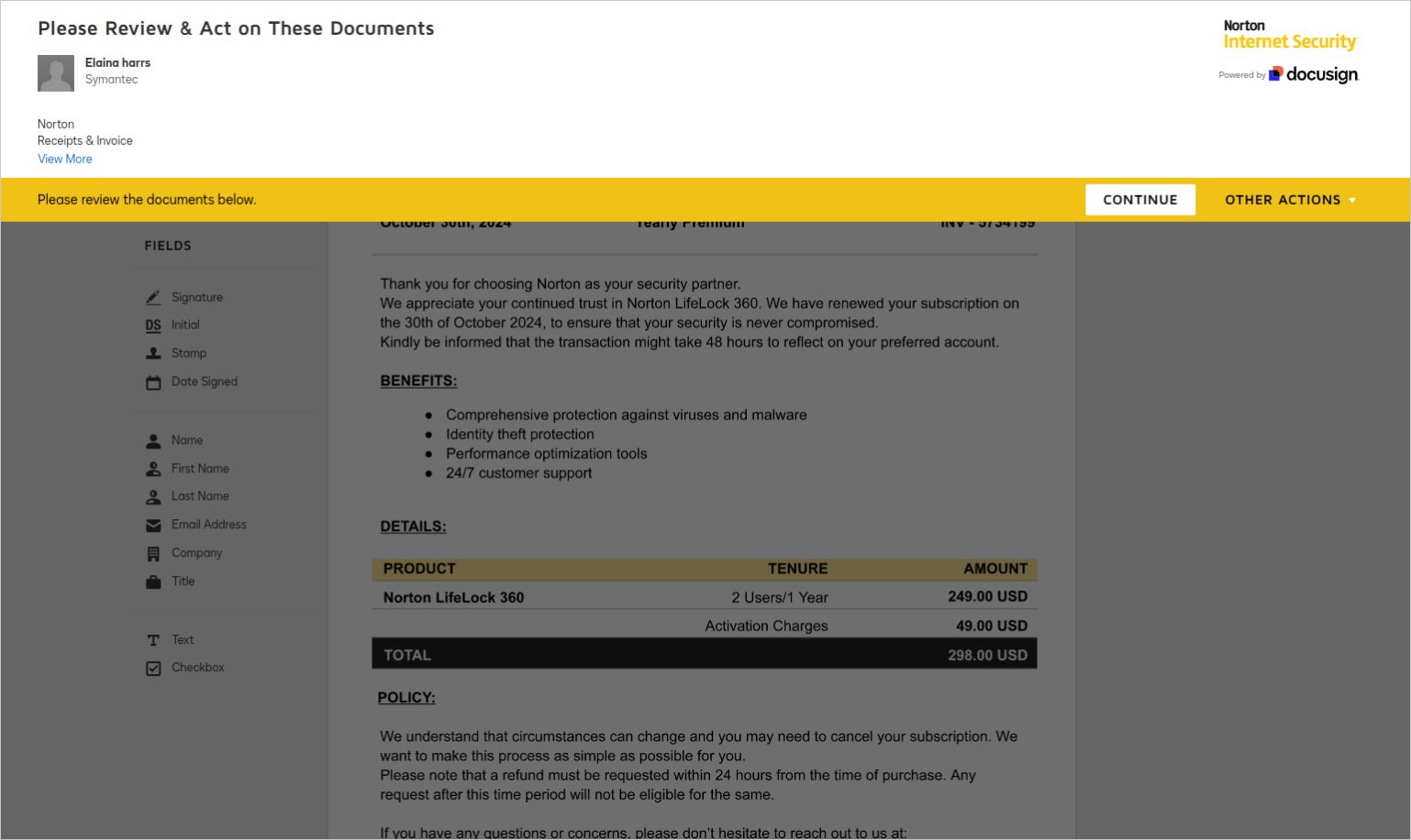

脅威アクターたちの狙いは、ドキュメントへの電子署名をターゲットに行わせ、それを悪用することで、ターゲット組織の請求部門から切り離したうえで、別個に支払いを承認させることにある。

Source: Wallarm

現実的な署名リクエストの送信

DocuSign は、ドキュメントに関する、電子署名/送信/管理のための、電子署名プラットフォームである。

Envelopes API は、DocuSign の eSignature REST API の中核をなすコンポーネントであり、開発者が署名プロセスを定義する、ドキュメント・コンテナ (封筒) を作成/送信/管理するためのものだ。この API は、署名が必要なドキュメントの送信を自動化し、そのステータスを追跡し、署名されたドキュメントの取得を支援するものだ。

Wallarm のセキュリティ研究者たちによると、この脅威アクターは、正規の DocuSign の有料アカウントと API を悪用し、評判の良いソフトウェア企業のデザインを模倣する、偽の請求書を送っているという。

これらの悪意のユーザーは、プラットフォームのテンプレートに完全にアクセスできるため、なりすましの対象にされる企業の、ブランドやレイアウトに似せたドキュメントのデザインが可能になる。

続いて、彼らは、”Envelopes: create” API 機能を使用して、多数の潜在的な被害者に対して、大量の不正請求書を生成/送信する。

Source: Wallarm

Wallarm によると、これらの請求書に提示された料金は、署名リクエストの正当性を高めるために、現実的な範囲に抑えられているという。

Wallarm の説明は、「これらの悪意のドキュメントにユーザーが電子署名すると、署名済みのドキュメントを悪用する攻撃者は、DocuSign 経由で署名済みのドキュメントを財務部門に送信し、支払いを請求することが可能となり、また、DocuSign 外の組織に対する支払い請求も可能になる。その他の試みとしては、異なる品目を記載した、異なる請求書もある。請求書に対する署名を取得し、攻撃者が管理する銀行口座への支払いを承認させるという、同様のパターンに従っている」というものである。

DocuSign に対する大規模な侵害

これらの不正行為は、しばらく前から続いているが、すでに DocuSign への報告は完了していると、Wallarm は述べている。また、DocuSign のコミュニティ・フォーラムには、このキャンペーンに関する顧客からの報告が、いくつか投稿されている。

ある顧客は、「突然のことだが、docusign.net ドメインから、週に3~5通のフィッシング・メールが届くようになった。abuse@ や admin@ といった、標準的な DocuSign 報告用メール・アドレスは、どれも機能していない。私のメールは拒否され、この報告に関する情報は、FAQ ページでも見つけられない。このドメインをブロックするしかないのだろうか?」と、Docusign フォーラムへ投稿している。

一連の攻撃は、手動による少量の試行ではなく、自動化された大規模なものであるため、DocuSign プラットフォームによる見逃しは起こり得ないだろう。

BleepingComputer は、DocuSign に対して、この不正使用への対策について問い合わせ、強化する予定について尋ねたが、すぐにコメントは得られなかった。

残念なことに、商業アカウントを作成する脅威アクターに対して、これらの機能へのアクセスが許可されている場合には、API エンドポイントを保護することは難しい。

最近における API 悪用の例としては、数百万人の Authy ユーザーの電話番号の確認/4900万人の Dell 顧客の情報のスクレイピング/1500万件の Trello アカウントへのメール・アドレスのリンクなどがある。

DocuSign は、日本国内でも普通に利用されているサービスなので、とても心配な状況です。そして、恒常的に問題となっている、API のエンドポイント保護も、この侵害には関係しています。よろしければ、カテゴリ API を、ご参照ください。

You must be logged in to post a comment.