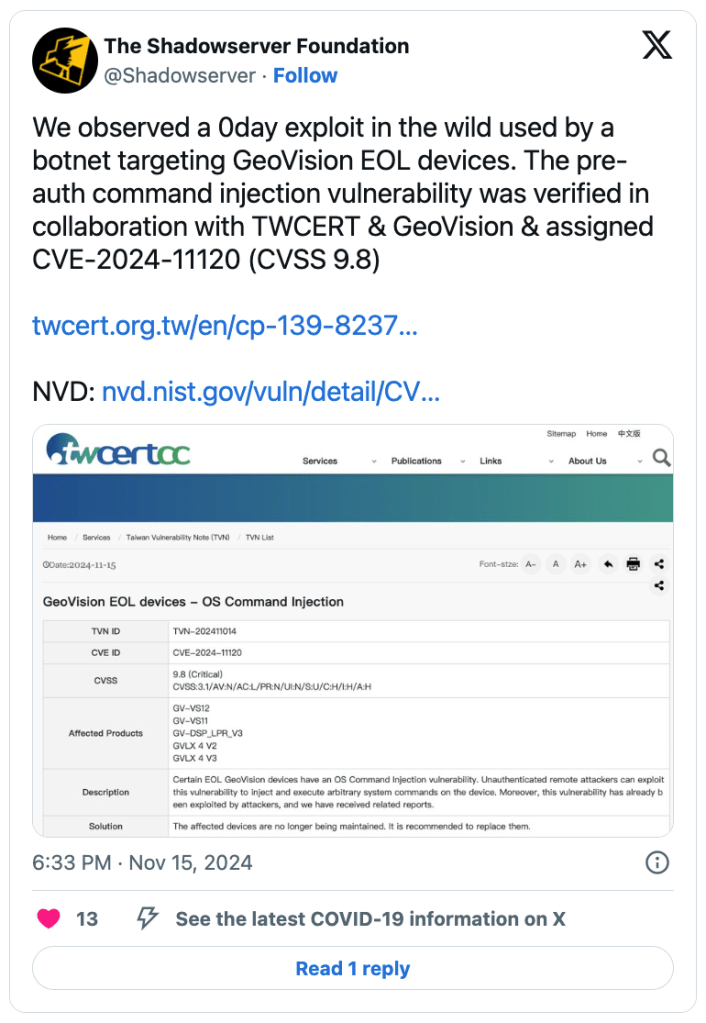

2024/11/15 SecurityOnline — GeoVision の、サポート対象外 (EOL:end-of-life) となったデバイスに存在する、脆弱性 CVE-2024-11120 (CVSS:9.8) について、攻撃者による悪用が確認されたと、TWCERT/CC が警告を発している。この脆弱性の悪用に成功した、認証を必要としないリモートの攻撃者は、任意のシステム・コマンドの実行を達成し、影響を受けるデバイスのユーザーに重大なリスクをもたらす可能性を得るという。

この脆弱性は、GeoVision デバイスに存在する OS コマンド・インジェクションの欠陥に起因するものである。TWCERT/CC は、「この脆弱性の悪用に成功した、認証されていないリモートの攻撃者は、デバイスへの任意のシステム・コマンドの注入/実行を可能にする。 この脆弱性については、攻撃者による悪用が確認されており、関連する報告も受けている」と述べている。

この脆弱性は、以下の GeoVision デバイスに影響を与える:

- GV-VS12

- GV-VS11

- GV-DSP_LPR_V3

- GVLX 4 V2

- GVLX 4 V3

これらのデバイスは、サポート対象外となっているため、脆弱性 CVE-2024-11120 に対処するためのパッチやアップデートは発行されない。

この脆弱性は、Shadowserver の Piotr Kijewski によって発見された。同氏は、この問題の発見と報告において尽力しており、その功績を TWCERT/CC は認めている。さらに Shadowserver は、この脆弱性を標的とするボットネットを観測している。

脆弱性 CVE-2024-11120 の積極的な悪用が浮き彫りにするのは、最新のセキュリティ対策に維持と、EoL ハードウェアの交換の重要性である。

ユーザーに対して推奨されるのは、GeoVision デバイスからインターネット接続を削除し、交換することである。同社のアドバイザリに記載されている、GeoVision デバイスに依存している組織は、さらなる侵害を防ぐために迅速に行動すべきである。

GeoVision は、カメラ映像の一元管理/遠隔監視などを実現する、映像監視システムとのことで、日本語コンテンツもあるので、国内でも相当数のユーザーがいるものと思われます。ご利用のチームは、ご注意ください。よろしければ、2024/06/17 の「GeoVision の RCE 脆弱性 CVE-2024-6047 (CVSS 9.8):EOL デバイス群に深刻なリスクの恐れ」も、ご参照ください。

You must be logged in to post a comment.