Helldown ransomware exploits Zyxel VPN flaw to breach networks

2024/11/19 BleepingComputer — Helldown という新たなランサムウェア攻撃により、Zyxel ファイアウォールの脆弱性が狙われ、企業ネットワークへの侵入/データの窃取/デバイスの暗号化などが発生しているようだ。フランスのサイバー・セキュリティ企業 Sekoia は、最近の Helldown 攻撃の観察に基づき、中程度の確信を持って報告している。

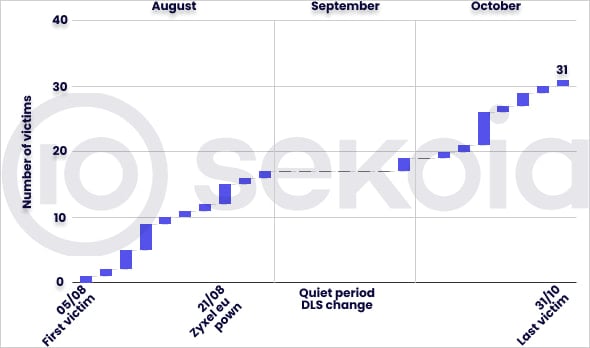

Helldown は、ランサムウェア分野の主要プレーヤーではないが、この夏に活動を開始した以降において急速に成長し、そのデータ脅迫ポータルに多数の被害者をリストアップしている。

Helldown の発見と概要

2024年8月9日に Cyfirma により文書化された Helldown は、その後の 10月13日にも、Cyberint により改めて文書化された。どちらのドキュメントも、この新しいランサムウェア攻撃について概要を説明している。

VMware ファイルを標的とする、Helldown ランサムウェアの Linux 亜種に関する最初の報告は、10月31日に 360NetLab のセキュリティ研究者 Alex Turing から寄せられたものだ。

この Linux 亜種には、イメージを暗号化するために実行される、VM をリストして強制終了するコードが含まれているが、その機能は部分的にしか呼び出されないため、現時点でも開発の途上という可能性もある。

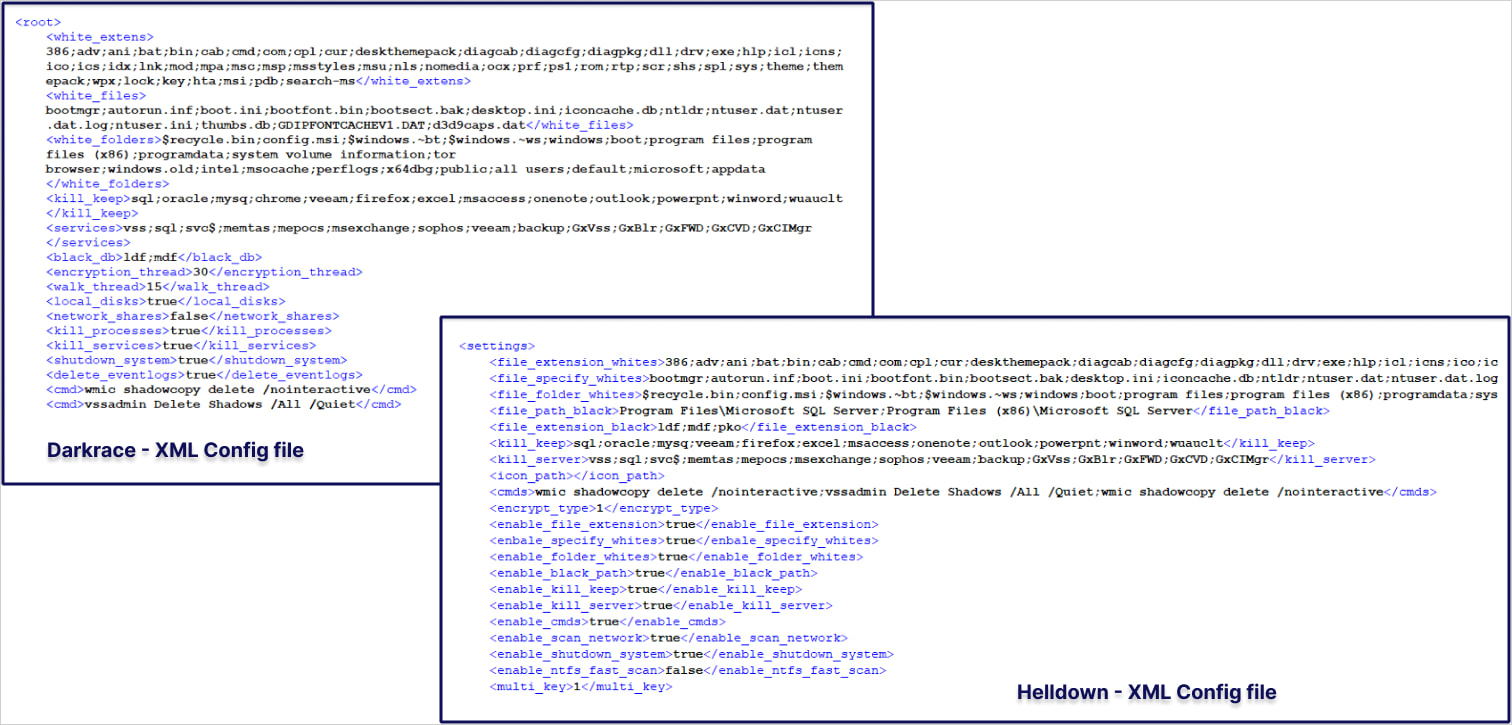

Sekoia の報告によると、Windows 版 Helldown は以前に漏洩した LockBit 3 ビルダーをベースにしたものであり、Darkrace や Donex などを動作が類似しているようだ。ただし、Sekoia が入手した証拠をベースにして、両者の間に明確な関連性を見出すことはできなかった。

2024年11月7日の時点において Helldown は、先日に更新された恐喝ポータル上に、31件の被害者をリストアップしており、その大半は、米国とヨーロッパに拠点を置く中小企業となっている。この記事を書いている時点においは、その数が 28件に減少しており、身代金が支払われた可能性が示唆される。

Sekoia によると、Helldown と他のグループを比較すると、効率的な戦術を採用するわけでもなく、多様なデータを盗むわけでもないという。また、その Web サイト上で、大規模なデータ・パックを公開しており、最大で 431 GB に達するケースもあるという。

その被害者として挙げられる企業には、ネットワークおよびサイバー・セキュリティに関する、ソリューション・プロバイダー Zyxel Europe がある。

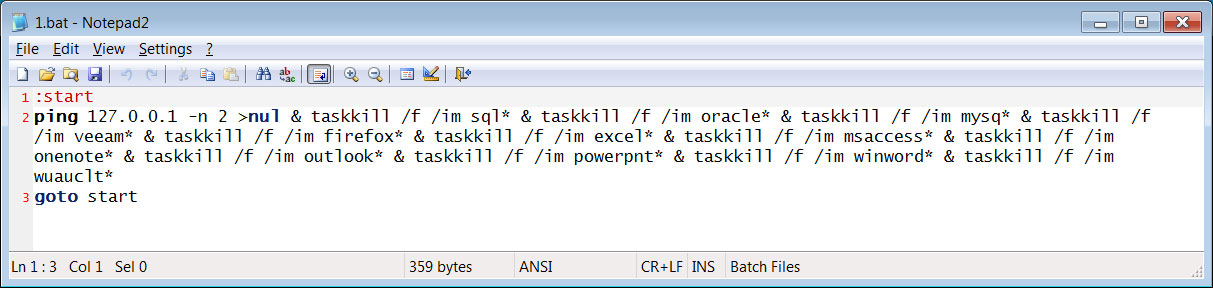

このグループの暗号化ツールは、それほど高度なものではないと思われる。脅威アクターは、バッチ・ファイルを用いてタスクを終了しており、その機能をマルウェアに組み込んでいない。

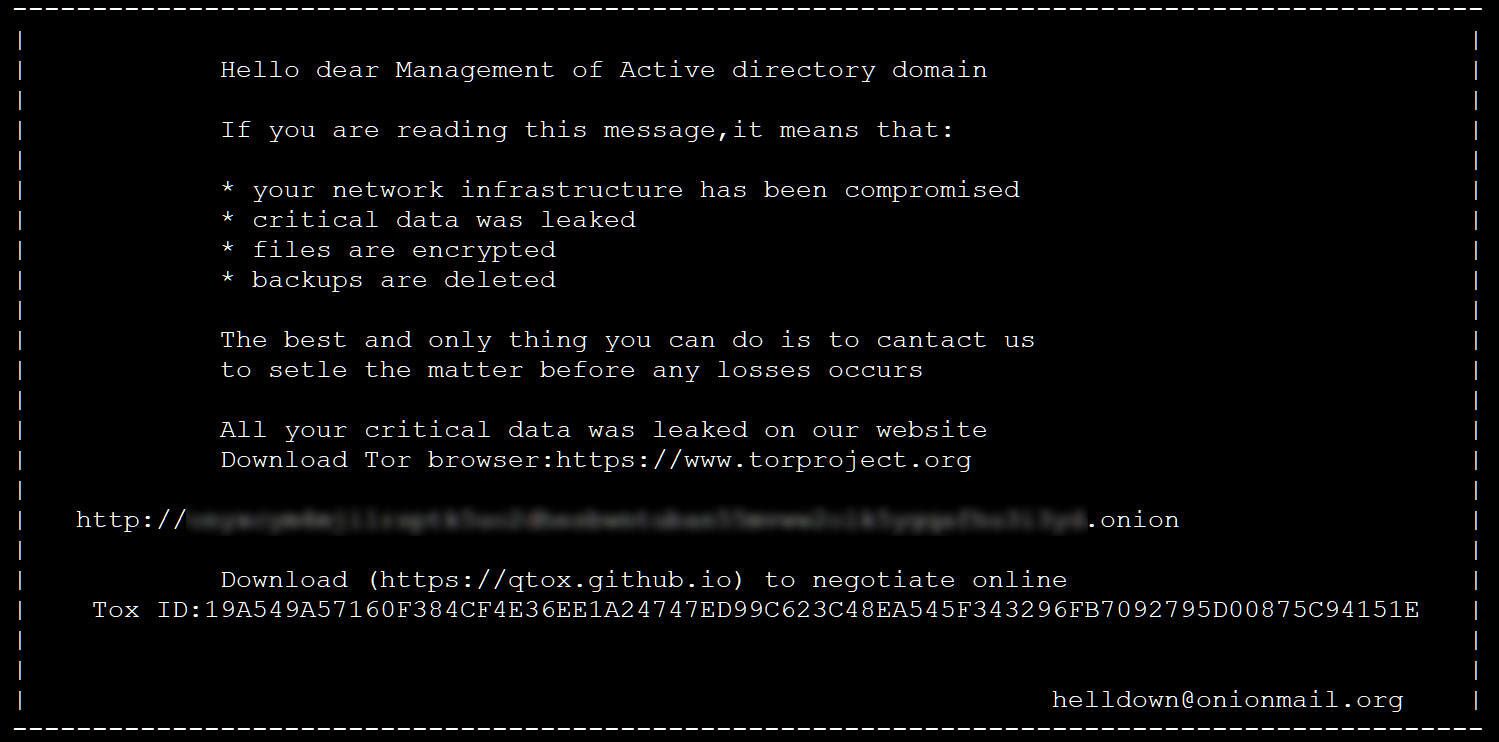

ファイルを暗号化する際に、この脅威アクターは “FGqogsxF” といったランダムな被害者識別子の文字列を生成し、暗号化したファイルの拡張子として使用する。身代金要求メッセージにおいて、この被害者文字列が、ファイル名に使用されている (例: Readme.FGqogsxF.txt) 。

Zyxel の悪用を示す証拠

Zyxel Europe から調査を開始した Sekoia は、Helldown Web サイトにリストされている少なくとも8件の被害者が、Zyxel ファイアウォールを IPSec VPN アクセス・ポイントとして使用し、侵入を許していたことを突き止めた。

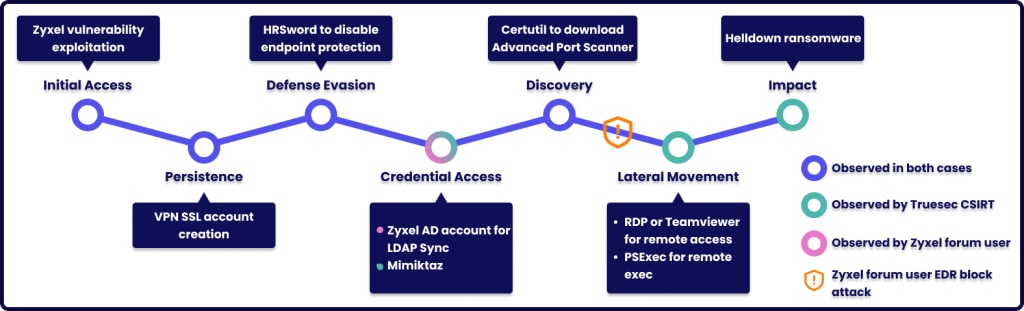

11月7日の Truesec レポートで Sekoia が指摘したのは、Helldown 攻撃で “OKSDW82A” という悪意のアカウントが使用されたこと、そして、MIPS ベースのデバイス (おそらく Zyxel ファイアウォール) を標的とする攻撃において、”zzz1.conf” というコンフィグ・ファイルが使用されたことだ。

この脅威アクターは、SSL VPN を介するかたちで上記のアカウントを使用し、被害者のネットワークへの安全な接続を確立し、ドメイン・コントローラーへのアクセスと、横方向への移動を達成し、また、エンドポイント防御をオフにしていた。

さらに調査を進めた Sekoia が、Zyxel フォーラムで発見した情報には、疑わしいユーザー・アカウント “OKSDW82A” と、コンフィグ・ ファイル “zzz1.conf” の作成に関する報告がある。このフォーラムで、デバイスの管理者が報告していたのは、ファームウェア・バージョン 5.38 を使用していたことである。

Sekoia の研究者たちは、このバージョンを Helldown が攻撃したのなら、IPSec VPN におけるコマンド・インジェクション脆弱性 CVE-2024-42057 が、悪用された可能性があると推測している。その悪用に成功した未認証の攻撃者は、User-Based-PSK モードで細工された長いユーザー名を用いて、OS コマンドを実行する可能性を得ていたはずだ。

9月3日にリリースされた、ファームウェア・バージョン 5.39 により、この問題は修正されたが、現時点において、エクスプロイトの詳細は非公開であり、Helldown が n-day エクスプロイトにアクセスしたと疑われている。

さらに Sekoia は、10月17日〜22日に、ロシアから VirusTotal へとアップロードされたペイロードを発見しが、それらは不完全なものだったという。

Sekoia の研究者 Jeremy Scion は、「このペイロードには、base64 エンコードされた文字列が含まれており、それをデコードすると、MIPS アーキテクチャの ELF バイナリが明らかになる。ただし、このペイロードは不完全だと思われる。Sekoia としては、前述の Zyxel への侵害に、このファイルがに関連している可能性は、中程度であると評価している」と述べている。

これらの攻撃について、BleepingComputer は Zyxel に問い合わせているが、現時点では返答を受け取っていない。

Helldown ランサムウェアの恐喝ポータル上に、被害者として Zyxel がリストアップさたようです。Sekoia の研究者たちの調査によると、IPSec VPN のコマンド・インジェクション脆弱性 CVE-2024-42057 が、悪用された可能性が高いとのことです。ご利用のチームは、十分に ご注意ください。よろしければ、Zyxel で検索を、ご参照ください。

.png)

You must be logged in to post a comment.