Google Docs and Weebly Weaponized in New Phishing Scheme

2024/11/24 SecurityOnline — EclecticIQ の研究者が発見した、最近のフィッシング・キャンペーンが浮き彫りにするのは、信頼できるプラットフォームやインフラ悪用するために、攻撃者が費やす労力である。通信/金融セクターをターゲットにする金銭目的の脅威アクターたちは、Google Docs を悪用してフィッシング・リンクを配信し、Weebly を悪用して偽のログイン・ページをホストしている。この合法的なプラットフォームの戦略的な組み合わせにより、悪意の計画の擬態性を高める攻撃者は、標準のメール・フィルターとエンドポイント防御を回避していく。

それらの攻撃者のアプローチは、Google Docs プレゼンテーションへの悪意のリンクの埋め込みから始まり、それに騙される被害者たちは、 Weebly でホストされているフィッシング・サイトにリダイレクトされていった。EclecticIQ のレポートには、「最初の配信において、Google の信頼できるドメインを使用することで、被害者であるユーザーを上手く騙し、標準のメール・フィルターとエンドポイント保護を回避していった」と記されている。

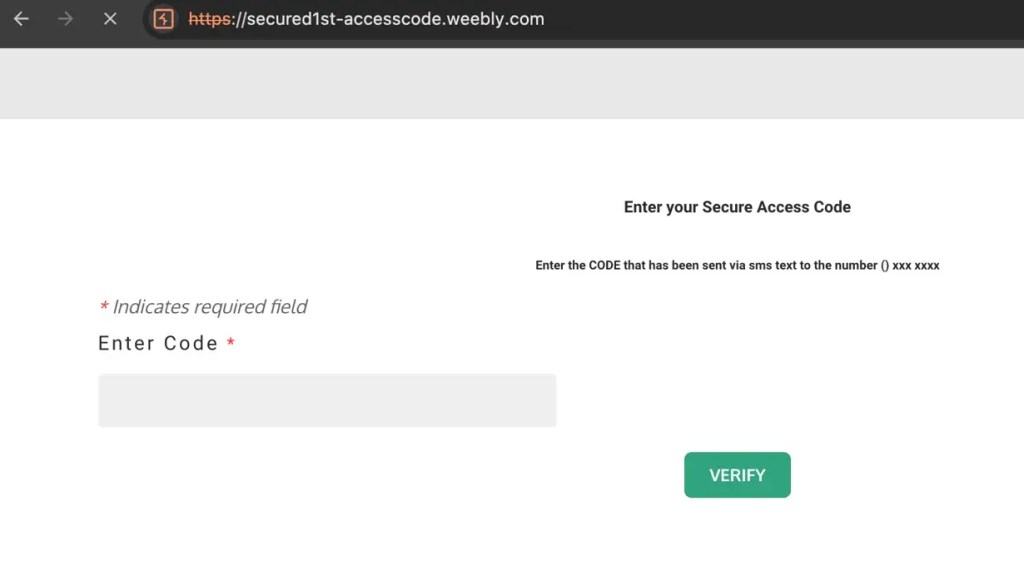

Weebly にホストされるフィッシング・ページは、 米国およびカナダの金融機関や AT&T といった有名ブランドの、ログイン画面を模倣するものである。それらの綿密にデザインされた悪意のページの目的は、被害者を巧妙に騙すことであり、それにより、ログイン認証情報/多要素認証 (MFA) コードなどの機密情報を入力させていた。

Google Docs と Weebly を活用する攻撃者は、悪意の意図を隠し通していた。EclecticIQ のレポートには、「従来のフィッシング手法と比較して、Google Docs でホストされるファイルは、フィッシング対策ツールによる悪意のフラグ付けを、回避する可能性が高い。同様に、Weebly でホストされるドメインも合法的に見えるため、そこでも検出の回避が軽減される」と記されている。

このキャンペーンの洗練度を高めたのは、ユーザーのインタラクションが監視するために、攻撃者が埋め込んだ Sentry.io/ Datadog などの正当な追跡ツールである。それにより、タイムスタンプ/IP アドレス/位置情報データなどの指標を、攻撃者は収集していった。このレポートは、「こうした一連の洞察により、攻撃者はフィッシングの試行を洗練させ、将来のキャンペーンでの成功率を高めるための、効果的なチューニングを達成した」と指摘している。

この攻撃者は、フィッシングの域を超えるアクションも実施している。彼らは通信資格情報を収集し、SMS ベースの MFA コードを傍受する、SIM スワッピング攻撃を開始した。この手法により、従来の MFA 保護を回避し、侵害したアカウントへの長期間のアクセスを維持していた。このレポートが強調するのは、一連のリスクを軽減するためには、アプリ・ベース/ハードウェア・ベース MFA の採用が重要だという点だ。

このような高度な攻撃に対抗するための、堅牢なセキュリティ対策の必要性を、EclecticIQ は強調している。主な推奨事項は、以下のとおりである:

- 強化された MFA ソリューション:SMS ベースの MFA を、アプリ・ベース/ハードウェア・ベースの代替手段に置き換え、SIM スワッピングのリスクを軽減する。

- プロアクティブ・モニタリング:高度な検出ツールを使用して、Google Docs や Weebly などの正当なプラットフォームに潜む、悪意のアクティビティを特定する。

- ユーザー教育:従業員に対するトレーニングにより、信頼できるプラットフォームを悪用する、フィッシング戦術を認識できるように教育する。

EclecticIQ のレポートは、「クラウドベースのコラボレーション・ツールを、エントリ・ポイントとして悪用するための意図的な改変により、これまで以上に検出が困難になり、イニシャル・ターゲットを超えた範囲へと、攻撃が広がっている」と結論付けている。

最近のフィッシング・キャンペーンの戦術には、いつも驚かされますが、Google Docs と Weebly を武器化するという戦術は、とても手の込んだものと言えます。しかも、侵入後の監視などにおいても、洗練されたプロテクション回避のテクニックが用いられています。気をつけましょうとしか言いようのない、キャンペーンが多発しています。よろしければ、Phishing で検索も、ご参照ください。

You must be logged in to post a comment.