2024/11/26 SecurityOnline — ロシア由来の脅威アクター RomCom による、Mozilla Firefox/Microsoft Windows のゼロデイ脆弱性を悪用する協調攻撃が、最近の ESET サイバー・セキュリテ・レポートで明らかにされた。これらの脆弱性は未知のものであるが、実際に悪用されているという。ユーザーの介入を必要とせずに、攻撃者による悪意のコード実行が可能になるという、高度な技術が検証されている。

RomCom が、2つの重深刻な脆弱性を組み合わせ、それを悪用した方法について、ESET が詳述している。

CVE-2024-9680 (CVSS:9.8):Firefox のアニメーション・タイムライン機能における、解放後メモリ使用のバグ。ESET は、「この欠陥により、脆弱なバージョンの Firefox/Thunderbird/Tor ブラウザの制限されたコンテキストにおいて、コード実行が可能になる」と述べている。ESET からのレポートを受け取った Mozilla は、わずか 25 時間の 2024年10月9日に、この脆弱性に対処した。この迅速な対応は、業界の標準において極めて印象的だと称賛されている。

CVE-2024-49039 (CVSS:8.8):Windows のタスク・スケジューラ・サービスにおける権限昇格の脆弱性。この脆弱性を供養する RomCom は、Firefox のサンドボックスをバイパスして権限を昇格させていた。この脆弱性の悪用も、Microsoft により確認され、2024年11月12日にパッチがリリースされた。

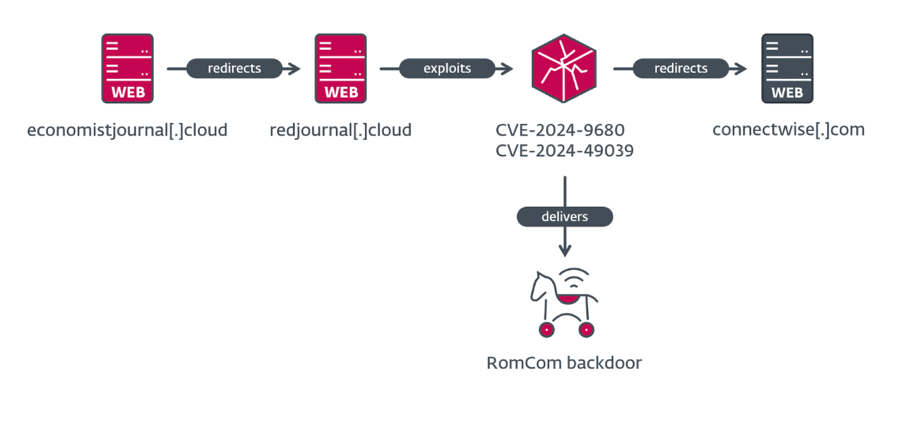

この2つの脆弱性を組み合わせると、ゼロクリックによる悪用が可能となり、被害者に悪意の Web ページをアクセスさせるだけで、攻撃が成功する。ESET の説明は、「ユーザー操作を必要とせずに、攻撃者による任意のコード実行が達成される。このケースでは、RomCom の名を冠したバックドアが、被害者のコンピューターにインストールされていた」というものである。

RomCom (Storm-0978/Tropical Scorpius) は、サイバー犯罪とスパイ活動を並行させることで知られている。このキャンペーンにおいて、RomCom はエクスプロイトを悪用し、コマンドを実行することで、RomCom バックドアを配信し、それにより、追加の悪意のペイロードをダウンロードしていた。この、一連のアクションが、ESET のテレメトリにより検出され、標的が広範囲に散在していることが判明したが、その大半は欧州と北米にいるという。

このグループは、正当な Web サイトを装う偽ドメインを使用して、エクスプロイトをホストするサーバへと、被害者をリダイレクトしている。以下の例を参照してほしい:

- redircorrectiv[.]com が、非営利のニュース・ルーム Correctiv を模倣する。

- devolredir[.]com は、リモート・アクセス・ソリューションのプロバイダーである、Devolutions を模倣する。

この戦術により RomCom は、正当な Web トラフィックに悪意のアクティビティを混在させ、検出の可能性を低減していた。

Firefox のエクスプロイトは、ヒープ・スプレーとアニメーション・オブジェクトの操作を介して、use-after-free の脆弱性をトリガーし、攻撃者によるシェルコード実行へとつなげるものだ。それとは対照的に、Windows の脆弱性は、Task Scheduler サービスの文書化されていない RPC インターフェイスを悪用し、権限の昇格とサンドボックス・エスケープを可能にする。

ESET は、PocLowIL という名の悪意の Windows ライブラリが、RPC インターフェイスへの不正アクセスを許可する、脆弱なセキュリティ記述子を使用していたことを指摘している。更新されたパッチはアクセスを制限し、攻撃ベクターを効果的に無効化するという。

これらの脆弱性を軽減するための、Mozilla と Microsoft との迅速な連携を、ESET は高く評価している。2024年10月8日時点の、ESET による発見に続いて、Mozilla は翌日に Firefox/Thunderbird/Tor ブラウザに対するパッチをリリースした。Microsoft は、サンドボックス・エスケープの問題に対処するための時間を要したが、11月12日に KB5046612 を通じて包括的な修正をデプロイした。

RomCom のエクスプロイト・キャンペーンが浮き彫りにするのは、国家と連携する脅威アクターの高度化であり、迅速な脆弱性の開示とパッチ適用の重要性である。ESET は、「RomCom が具現化したのは、2つのゼロデイ脆弱性を連鎖させること達成される、ユーザー操作を必要としないエクスプロイトである。このレベルの洗練度が示すのは、脅威アクターがステルス機能を取得し開発する、意志と手段を持っていることである」と締め括っている。

Firefox/Thunderbird/ Windows の、影響を受けるバージョンを使用している組織に推奨されるのは、最新の更新プログラムを直ちに適用し、このような高度な脅威からの保護を強化することだ。

Firefox と Windows の脆弱性を連鎖させて悪用する、RomCom のゼロクリック・キャンペーンの存在が明らかにされました。Mozilla と Microsoft の対応ぶりからも、ことの重大さが伝わってきます。どちらの脆弱性も、すでにパッチが適用されていますので、ご利用のチームは、ご確認ください。よろしければ、RomCom で検索も、ご参照ください。

You must be logged in to post a comment.