PoC Confirms Root Privilege Exploit in TP-Link Archer AXE75 Vulnerability (CVE-2024-53375)

2024/12/03 SecurityOnline — TP-Link Archer AXE75 ルーターで発見された、脆弱性 CVE-2024-53375 を悪用するリモートの攻撃者は、デバイス上での任意のコマンド実行の可能性を手にする。この深刻な欠陥により、HomeShield 機能に影響が生じることが判明している。また、ファームウェアバージョン 1.2.2 (ビルド 20240827) において、この悪用が可能であることが確認されている。

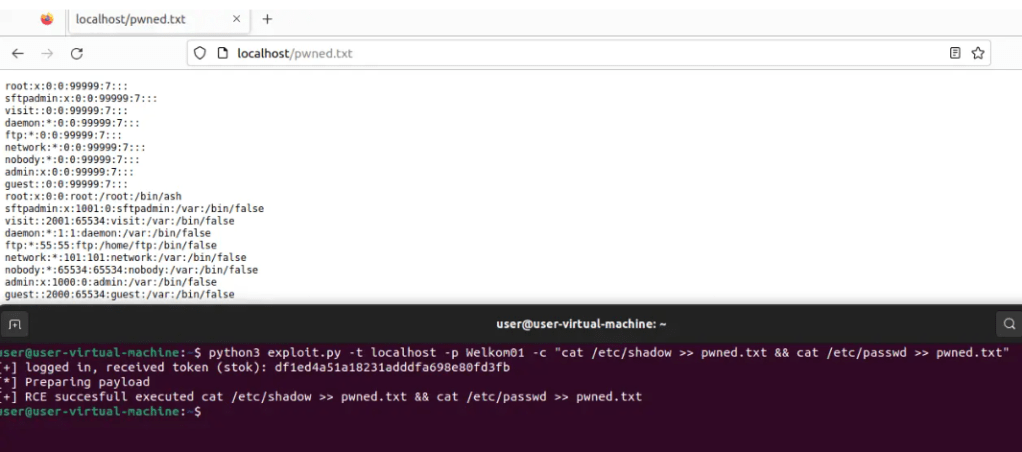

この脆弱性は、”/admin/smart_network?form=tmp_avira” エンドポイントにおける不適切な入力検証に起因する。このエンドポイントに対して悪意のある HTTP POST リクエストを送信する攻撃者は、標的ルーター上で任意のコマンド実行を可能にする。

この脆弱性を発見したセキュリティ研究者の Thanatos の説明は、「このコードは、OwnerId を、ダイレクトに os.execute 関数に渡すため、リモートコード実行 (RCE) の脆弱性を抱えることになる。この処理は、サニタイズやチェック無しで行われている」というものだ。

この脆弱性を悪用する攻撃者は、リクエスト内で5つのパラメータを操作する必要がある。具体的に言うと、ownerId/date/type/startIndex/amount パラメータとなる。なお、脆弱性 CVE-2024-53375 の PoC エクスプロイト・コードが、GitHub で公開されている。

さらに、この研究者は、id コマンドを実行することにも成功している。したがって、この脆弱性を悪用する攻撃がルート権限で実行され、攻撃者によるデバイスの完全な制御が可能になることも確認されている。

すでに TP-Link は、この脆弱性を認め、修正済みのベータ版ファームウェアを提供したと報告している。しかし、安定した一般公開のファームウェア・アップデートは、現時点ではリリースされていない。ユーザーに求められるのは、アップデートの適用と、不要なサービスの無効化により、迅速にデバイスを保護することである。管理者に求められるのは、すべてのアカウントに強力なパスワードを設定し、侵害のリスクを最小限に抑えることである。

Thanatos の Web サイトでは、この脆弱性の発見プロセスと、悪用テクニックが詳細に説明されている。その中には、悪用の特定とテストの、洞察とプロセスも含まれている。さらに詳しい情報については、Thanatos の詳細なブログ記事を参照してほしい。また、GitHub の PoC エクスプロイト・コードへのアクセスも推奨される。

TP-Link Archer AXE75 の脆弱性が FIX しました。PoC も提供されていますので、ご利用のチームは、ご注意ください。この記事の内容によると、攻撃の難易度が低いように思えたので、NVD で参照したところ、Attack Complexity:Low と表記されていました。よろしければ、TP-Link で検索も、ご参照ください。

You must be logged in to post a comment.