Open source malware up 200% since 2023

2024/12/11 HelpNetSecurity — Sonatype の 2024 Open Source Malware Threat Report によると、2019 年に追跡が開始された悪意のパッケージの数が 778,500 件を超えている。そして 2024年になり、カスタム AI モデルを構築する企業が、オープンソース・ツールを採用するケースが増えるにつれて、悪意のオープンソース・パッケージを用いる脅威アクターたちが、開発者を標的にするケースが増えている。この記事で概説するのは、こうしたトレンドについて調査した結果である。

オープンソース・マルウェアの特質として挙げられるのは、低い参入障壁/作成者による未検証/使用率の高さなどであり、多様なユーザーで構成されるエコシステム内で増殖している。年間で数兆件のパッケージ・リクエストを処理する、npm や PyPI といったプラットフォームは、ソフトウェア・サプライチェーンへの侵入を狙う攻撃者にとって、絶好の機会を提供している。

脅威アクターたちの戦術としては、人気パッケージの標的化/正当なパッケージの模倣/メンテナ・アカウントの乗っ取っりなどがあり、それらにより、マルウェアを再パッケージ化していく。多くのケースにおいて、バージョン番号を高くしてビルド・システムを欺き、CI/CD パイプラインに汚染されたコンポーネントを忍び込ませることで、悪意のコードを拡散させている。

Sonatype の調査によると、人気のオープンソース・コード・レジストリ npm には、観察された悪意のパッケージのうちの、98.5% が展開されているという。

JavaScript エコシステムは、主に AI と Spam が原因となり、ダウンロード・リクエストが 70% も増加するという状況にある。したがって、新しいパッケージの検証プロセスが追いつかず、脅威アクターにとって人気のターゲットになっている。

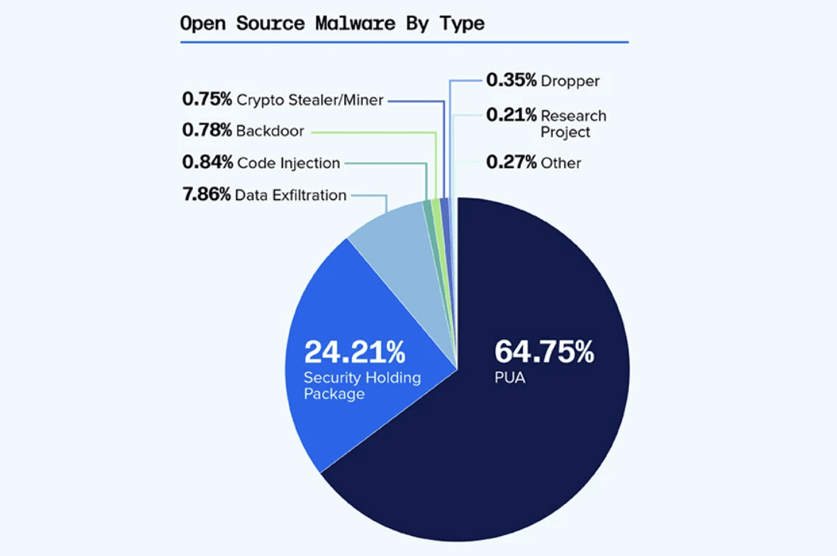

オープンソース・マルウェア・アクティビティの大部分を占めるのは、PUA (Potentially Unwanted Applications) であり、その比率は 64.75% となる。この分野に含まれるものとしては、スパイウェア/アドウェア/トラッキングのコンポーネントなどがあり、エンド・ユーザーのセキュリティとプライバシーを侵害していく。

それに続くオープンソース・マルウェアの種類としては、セキュリティ妨害の 24.2%と、データ流出の 7.86% などがある。

その一方で、過去1年間において、シャドウ・ダウンロードが 32.8% も増加している。つまり、開発者のマシンへ向けてオープンソース・マルウェアが直接にダウンロードされるケースが増えている。ちなみに、このシャドウ・ダウンロードでは、ソフトウェア・リポジトリ・ポリシーとセキュリティ・チェックポイントが、バイパスされてしまう。

Sonatype の CTO である Brian Fox は、「ソフトウェア・サプライチェーン攻撃は進化し続け、次の主要ターゲットは、ソフトウェア開発者になっている。オープンソース・マルウェアが極めて悪質なのは、従来からのエンドポイント・ソリューションと脆弱性分析の中間に位置し、それらでは検出が不能な方法で配信されるからである。数多くの組織において、オープンソース・マルウェアはコードの脆弱性のように扱われ、スキャン中にバグは発見されると期待されているが、それでは遅すぎる。組織の開発パイプラインに、オープンソース・マルウェアが入る前に検知するという、積極的なアプローチを取ることが不可欠である」と指摘している。

この数年の間に、大きな問題として浮上してきた、OSS リポジトリを汚染ですが、2024年もリスクを増大させています。Sonatype のレポートは、いくつかの統計データをグラフで表現しているため、2024年の状況を容易に把握することが可能です。よろしければ、カテゴリ Repository も、ご参照ください。

You must be logged in to post a comment.