Ransomware gang creates tool to automate VPN brute-force attacks

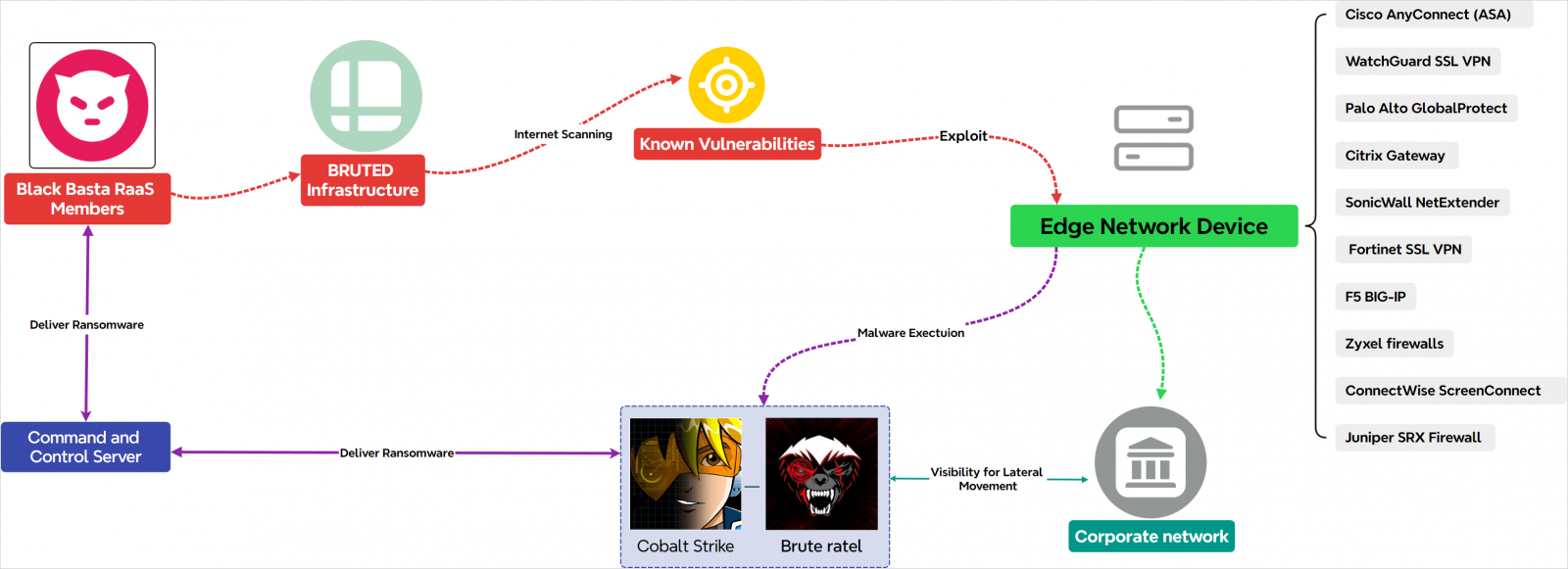

2025/03/14 BleepingComputer — Black Basta ランサムウェアは、ブルートフォース攻撃を自動化するフレームワーク “BRUTED” を使用し、ファイアウォールや VPN などのエッジ・ネットワーク・デバイスを標的にしている。このグループは、独自に開発した BRUTED により、効果的にネットワークへのイニシャル・アクセスを獲得し、インターネット上に公開された脆弱なエンドポイントへのランサムウェア攻撃を拡大させている。流出した Black Basta の内部チャット・ログを、EclecticIQ の研究者である Arda Buyukkaya が詳細に分析した結果により、この BRUTED の存在が明らかになったという。

2024年の初頭から、ファイアウォールや VPN などのデバイスに対して、ブルートフォース/パスワードスプレー攻撃を仕掛ける、複数の大規模キャンペーンが報告されており、その一部は、BRUTED や類似の手法によるものと見られている。

ブルートフォース攻撃の自動化

Arda Buyukkaya によると、2023年から BRUTED を使用し始めた Black Basta は、エッジ・ネットワーク・デバイスを標的とする、大規模なクレデンシャル・スタッフィングやブルートフォース攻撃を実行しているという。

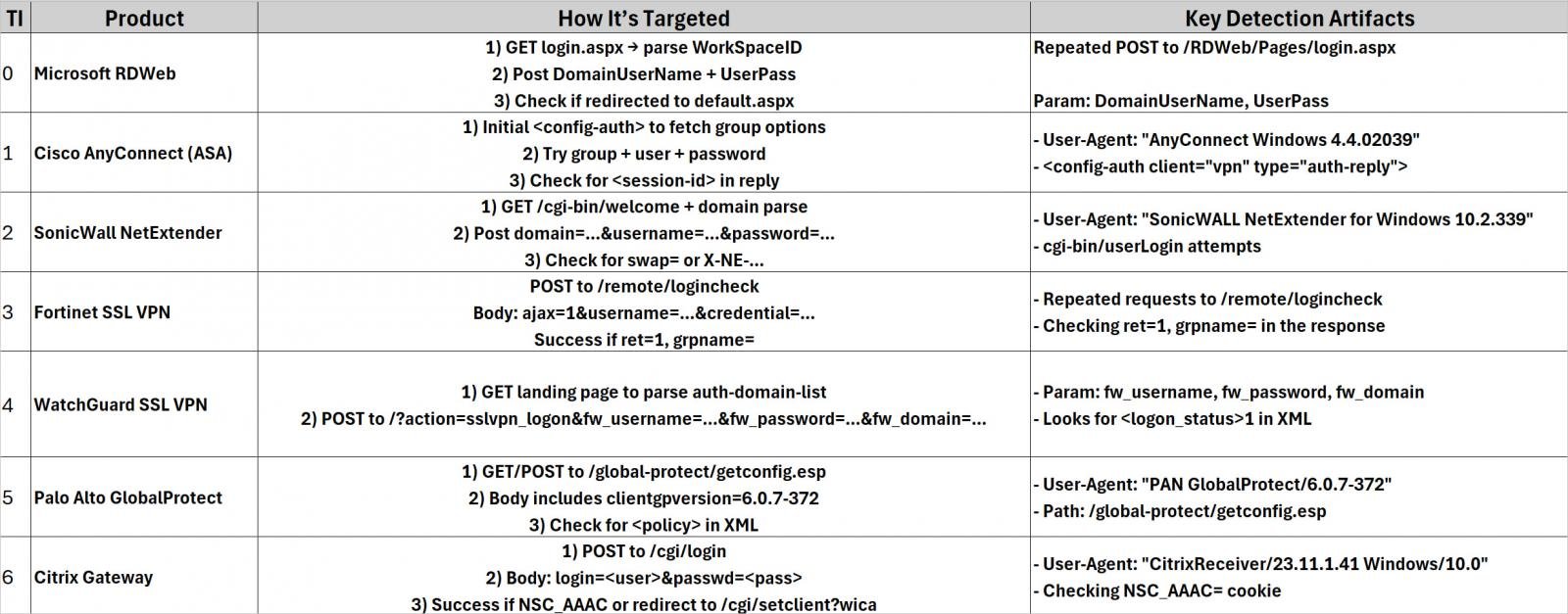

BRUTED のソースコードの分析により判明したのは、以下の VPN およびリモート・アクセス製品の資格情報に対するブルートフォースのために設計されていることだ:

- SonicWall NetExtender

- Palo Alto GlobalProtect

- Cisco AnyConnect

- Fortinet SSL VPN

- Citrix NetScaler(Citrix Gateway)

- Microsoft RDWeb(Remote Desktop Web Access)

- WatchGuard SSL VPN

Source: EclecticIQ

BRUTED は、ターゲット・リストと一致する、公開されたエッジ・ネットワーク・デバイスをスキャンする。その際に、サブドメインの列挙/IP アドレスの解決/”.vpn” や “remote” などのプレフィックスを追加しながら検索を行うという。こうして発見されたターゲットの情報は、C2 (command-and-control) サーバに報告される。

標的を特定した BRUTED は、リモート・サーバからパスワード候補を取得し、ローカルで生成した推測値と組み合わせて、複数の CPU プロセスを利用しながら多数の認証リクエストを試行する。

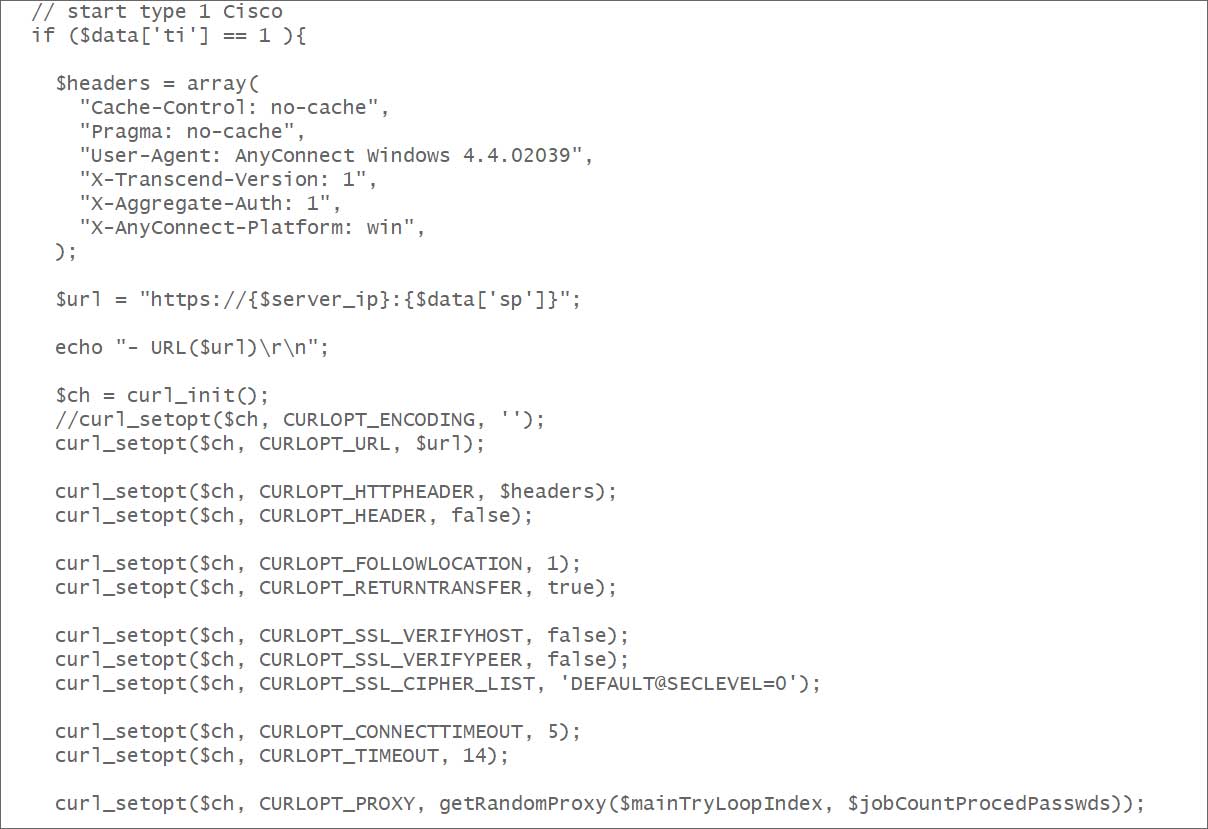

Buyukkaya は、BRUTED のソースコードを BleepingComputer に提供している。その解析により判明したのは、BRUTED が標的のデバイスごとに、特定のリクエスト・ヘッダーやユーザー・エージェントを使用して、ブルートフォース攻撃を展開する仕組みである。

Source: BleepingComputer

EclecticIQ のレポートによると、標的デバイスの SSL 証明書から CN (Common Name) や SAN (Subject Alternative Names) を抽出する BRUTED は、ターゲットのドメイン/ネーミングの規則を参照しながら、パスワード推測の範囲を拡張していくという。

Source: EclecticIQ

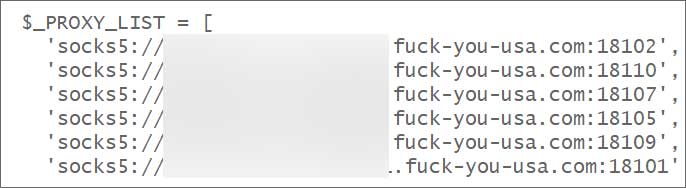

さらに、このフレームワークは、攻撃者のインフラを隠す中間レイヤーとして機能する、特有のドメイン名を持つ SOCKS5 プロキシのリストを利用して検出を回避する。

BRUTED の主なインフラは、ロシアにある複数のサーバで構成されているが、それらは、Proton66 (AS 198953) に登録されている。

また、流出した BRUTED のチャット・ログから、未払い料金によるサーバ停止に関する、内部での議論が明らかになった。最終的に、これらの料金は支払われ、サービスは更新されたようだ。このやり取りから垣間見えるのは、ランサムウェア・オペレーターの実態や、日常的な運用課題の一端である。

ブルートフォース攻撃から身を守るには

BRUTED のようなツールにより、最小限の労力で多数のネットワークへの同時侵害が達成されるため、ランサムウェア攻撃の効率が高まっていく。つまり、これらのツールを使用する攻撃者は、攻撃における収益性を高めることになる。

防御戦略の鍵となるのは、すべてのエッジ・デバイスや VPN アカウントに対して、強力で一意のパスワードを適用することである。さらに、認証情報が漏洩したケースでの不正アクセスを防止するために、多要素認証 (MFA) の導入も重要である。

ブルートフォース攻撃を防ぐためには、以下のような対策が有効である:

- すべてのエッジ・デバイスや VPN アカウントに対して、強力で一意のパスワードを適用する。

- 認証情報が漏洩した場合でも不正アクセスを防げるよう、多要素認証 (MFA) を導入する。

- 未知の場所からの認証試行や、大量のログイン施行を監視する。

- レート・リミットやアカウント・ロックのポリシーを導入する。

ElecticIQ は、BRUTED が使用する IP アドレスとドメインのリストを共有している。このリストは、既知の悪意あるインフラからのリクエストをブロックする、新しいファイアウォール・ルールの作成に役立つ。

BRUTED は、エッジ・ネットワーク・デバイスを突破する際に、脆弱性を悪用するわけではない。ただし、最新のセキュリティ・アップデートを適用し、これらのデバイスを最新の状態に保つことは重要である。

ブルートフォース攻撃を最適化し自動化する BRUTED Framework の話ですが、たいしたものだと感心してしまいます。一般的に、攻撃試行に対するレート・リミットの設定で、ブルートフォースは防げそうに思えますが、さまざまな推論を加えることで、少ない攻撃の回数による突破を実現しているのでしょう。その一方で、パスワードスプレー攻撃は、レート・リミットに触れない仕組みなので厄介だと言われています。とにかく、認証情報の保護は重要です。いま一度、ご自身の環境を確認してください。よろしければ、カテゴリ BruteForce を、ご参照ください。

You must be logged in to post a comment.