17K+ SharePoint Servers Exposed to Internet – 840 Servers Vulnerable to 0-Day Attacks

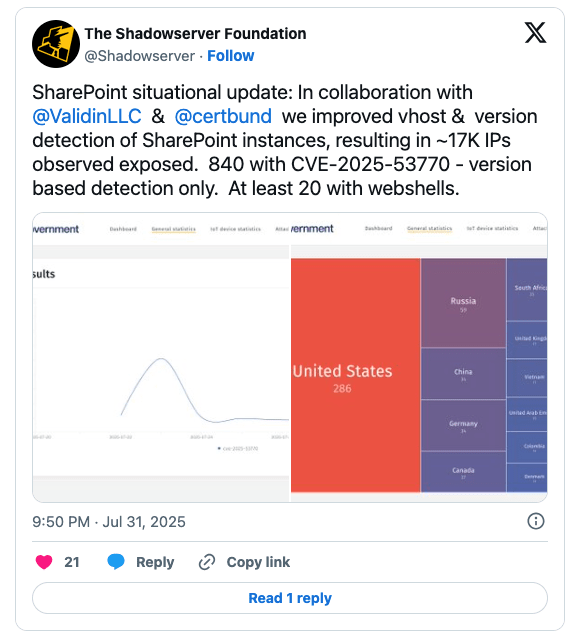

2025/07/31 CyberSecurityNews — 膨大な数の Microsoft SharePoint サーバが、インターネット・ベースの攻撃に対して深刻な状況にあることが、Shadowserver Foundation の新たな調査結果により判明した。具体的には、17,000 台以上のサーバが攻撃にさらされており、そのうちの 840 台が深刻なゼロデイ脆弱性 CVE-2025-53770 (CVSS:9.8) の影響を受けている。

この脆弱性は、研究者たちが ToolShell と命名したものであり、 きわめて深刻度の高いものである。未認証のリモート攻撃者が、オンプレミス環境における SharePoint サーバ上での、任意のコード実行の可能性を手にしている。さらに憂慮すべき点として、少なくとも 20 台のサーバにおいて、Web シェルのアクティブ化が特定され、実際に侵入が成功していることが確認されている。

これらの攻撃は、中国の脅威アクターである Linen Typhoon (APT27)/Violet Typhoon (APT31)/Storm-2603 により実行されたと、Microsoft は断定している。この攻撃キャンペーンは、2025年7月7日以降に活発化しており、その初期発見以降において、攻撃が急速に拡大していることを、研究者たちは観察している。

7月18日に初報を発した Eye Security は、政府/医療/金融/教育などの複数セクターにまたがる、400 を超える組織が被害を受けたことを確認している。

専門家たちは、「攻撃の範囲は、さらに広範に及んでいる。そのステルス性からして、実際の被害数は間違いなく公表数を上回る」と警告している。

政府機関も被害に遭っている

米国においては、エネルギー省の国家核安全保障局/国土安全保障省/保健福祉省/教育省などの、複数の連邦政府機関が攻撃を受けたことが判明している。また、全米の州政府および地方自治体にも影響が及んでいる。

これらの攻撃で悪用されているのは、脆弱性の連鎖的な組み合わせによる、認証の完全回避である。攻撃者たちは、細工した POST リクエストを、SharePoint の ToolPane エンドポイントに送信し、悪意の Web シェルを展開している。通常において、展開される Web シェルは、”spinstall0.aspx” と呼ばれるものと、その亜種である。

それらのシェルを悪用する攻撃者は、ASP.NET マシン・キーを盗み出し、パッチ適用後も永続的なアクセスを維持できるようにしている。

関与が確認された中国のグループの一つである Storm-2603 は、侵害したシステムに Warlock ランサムウェアを展開しており、単なるデータ窃取を超えて、業務の妨害にまで脅威を拡大している。

このグループは、高度な攻撃手法を採用しており、認証情報収集には Mimikatz などの、また、ラテラル・ムーブメントには PsExec などのツールを用いている。

すでに Microsoft は、サポート対象である SharePoint バージョンに対して、緊急パッチを公開しているが、専門家たちは、パッチ適用だけでは不十分だと警告している。各組織にとって必要なことは、マシンキーのローテーション/Anti-Malware Scan Interface (AMSI) の有効化/包括的なセキュリティ評価を実施となる。

その一方で CISA は、CVE-2025-53770 を KEV Catalog に追加し、緊急修正期限を設定している。この対応は、重要インフラに対する、この脅威の深刻さを改めて示すものである。

Microsoft SharePoint の脆弱性 CVE-2025-53770 が悪用されると、認証をすり抜けてコード実行が可能になるとされます。ToolPane エンドポイントが狙われ、細工されたリクエストで Web シェルを展開されるという仕組みのようです。特にマシンキーが盗まれると、パッチ適用済であっても、アクセスの維持の可能性があり修正が難しくなりると、この記事は指摘しています。よろしければ、CVE-2025-53770 で検索も、ご参照ください。

You must be logged in to post a comment.