Hackers Can Exploit Bitpixie Vulnerability to Bypass BitLocker Encryption and Escalate Privileges

2025/09/17 CyberSecurityNews — Windows Boot Manager に存在する、深刻な脆弱性 BitPixie を悪用する攻撃者は、BitLocker ドライブ暗号化を回避し、Windows システム上でローカル権限を昇格できる。この脆弱性は 2005年~2022年にリリースされた Boot Manager に影響を及ぼすものだが、ダウングレード攻撃により、更新済みシステムが標的にされる可能性があるため、エンタープライズ環境に重大なセキュリティ・リスクが生じている。

主なポイント

- 脆弱性 BitPixie により、攻撃者は BitLocker を回避し、権限昇格を可能にする。

- BitLocker PIN が判明している場合、管理者アクセスが可能となる。

- 緩和策として、パッチ KB5025885 の適用が必要である。

脆弱性の概要

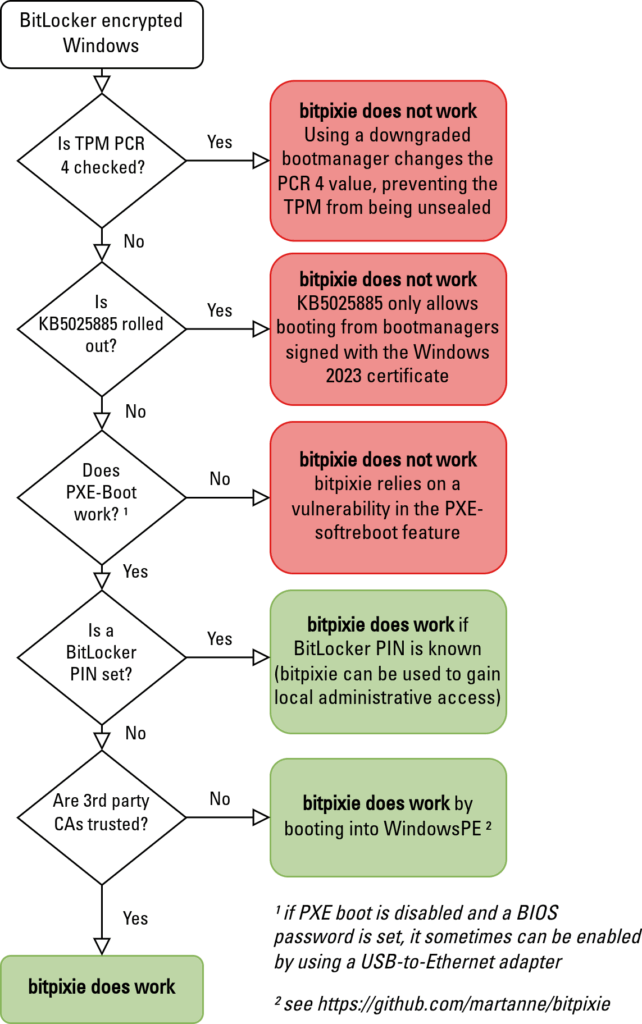

脆弱性 BitPixie は、Windows Boot Manager の PXE (Preboot Execution Environment) ソフト・リブート機能の欠陥に起因する。この欠陥により、ブートプロセス中に BitLocker ボリューム・マスターキー (VMK) が、メモリから適切に消去されないという問題が引き起こされる。

この問題は、脆弱性 CVE-2023-21563 と関連しており、Boot Manager のネットワーク・ブート処理に影響を与える。

Windows Boot Manager における脆弱性 BitPixie のエクスプロイト

SySS Tech の説明によると、この悪用プロセスには、ブート・コンフィグとメモリ抽出メカニズムを標的とする、高度な二段階攻撃が取り込まれている。

最初に攻撃者は、自身が制御する TFTP サーバからロードされ、リカバリ・ブート・プロセスを指定する、悪意の Boot Configuration Data (BCD) ファイルを作成する。この改ざんされた BCD ファイルは、通常のブート・シーケンスをリダイレクトして PXE ソフト・リブートをトリガーする。この操作により、攻撃者が制御する Linux 環境がロードされ、対象となる VMK がシステム・メモリに保持される。

この攻撃では、Windows の測定起動プロセスで使用される TPM (Trusted Platform Module) と PCR (Platform Configuration Registers) が悪用される。通常において、BitLocker は PCR レジスタ 7/11 によりブートの整合性を検証し、TPM から VMK をアンシールする。しかし、脆弱性 BitPixie を悪用する攻撃者は、PXE ソフト・リブート中のメモリ永続性を介して、この保護を回避していく。

続いて攻撃者は、メモリから VMK を抽出する際に、BitLocker メタデータ領域の先頭を示す特定バイト・パターン “-FVE-FS-” (16 進数: 2d 46 56 45 2d 46 53 2d) をスキャンする。この VMK は、32-Byte の暗号化キーに続く、バイト署名 “03 20 01 00” で識別される。この抽出されたキーは、BitLocker で暗号化されたパーティション全体を解除し、システムへの管理者アクセスを可能にする。

BitLocker Pre-Boot Authentication (PBA) と PIN 要件で保護されたシステムであっても、この権限昇格の攻撃に対しては脆弱である。

今回の調査で判明したのは、BitLocker PIN を知っている悪意のインサイダーであれば、BitPixie を悪用することで、割り当てられたシステム上でのローカル管理者権限を取得できることだ。その理由は、脆弱なメモリ処理の前に PIN 検証が行われるためであり、PIN で保護されたシステムからの VMK の抽出が可能になるからである。

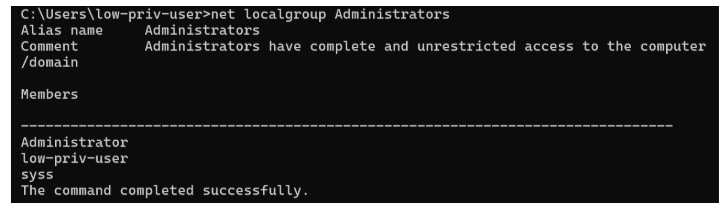

その後に攻撃者は、Security Account Manager (SAM) データベースなどの Windows レジストリ・ファイルを改ざんし、権限の低いユーザー・アカウントを Administrators グループに追加していく。

この手法により、エンタープライズ環境内でのラテラル・ムーブメントおよび永続的なアクセスが可能となる。

この脆弱性は、複数の VMK 保護タイプに影響を及ぼすものであり、コンフィグごとにバイト署名が異なることが確認されている。

VMK 保護タイプ別バイト署名

- 標準 TPM 保護: 03 20 01 00

- PIN 保護付き TPM: 03 20 11 00/03 20 05 00

- 回復パスワード保護: 03 20 08 00

緩和策

すでに Microsoft は、BitPixie および関連する Boot Manager の脆弱性に対する主要な緩和策として、KB5025885 をリリースしている。この更新プログラムは、脆弱な Microsoft Windows Production PCA 2011 証明書を、新しい Windows UEFI CA 2023 証明書に置き換え、脆弱な Boot Manager へ向けたダウングレード攻撃を防止するものだ。

このパッチ適用により、UEFI Secure Boot データベースに新しい証明機関が追加され、2011 証明書は Database of eXcluded (DBX) に登録されて失効する。

ユーザー組織が実施すべきは、以下の包括的な防御戦略である。

- 強力な PIN を使用した BitLocker PBA の必須化

- 更新された PCR 検証コンフィグの適用

- PXE ブート攻撃を防ぐネットワーク・セグメンテーション

- 不正な PXE ブート試行の監視

- BitLocker 回復キーの安全な管理

- ワークステーションの物理的セキュリティ制御

Microsoft 証明書の更新は、現行の証明書の有効期限が切れる 2026年には必須となる。そのため、この強制的な移行の前に互換性の問題を特定するためには、早期の導入が不可欠である。

この脆弱性が示すのは、ハードウェア・ベースのセキュリティ制御の重要性と、最新暗号化を標的とするブート・レベル攻撃手法の継続的な進化である。

BitPixie という脆弱性ですが、その原因はブート処理とメモリ管理の不備にあり、PXE ソフト・リブートで Boot Manager が VMK を適切に消去せず、結果的にメモリに残った鍵を抽出できてしまうというものです。さらに、ダウングレード攻撃で、古くて脆弱な Boot Manager を強制的に読み込ませられる点が危険視されています。それに加えて、PIN 検証のタイミングが原因となり、PIN を知るインサイダーが攻撃を仕掛けるという可能性も見逃せません。よろしければ、Boot で検索も、ご参照ください。

You must be logged in to post a comment.