Hackers Bypassing Windows Mark of the Web Files Using LNK Stomping Attack

2025/09/22 CyberSecurityNews — LNK Stomping と呼ばれる高度な攻撃手法が、Windows セキュリティに対する重大な脅威として台頭している。この脅威は、オペレーティング・システムがショートカット・ファイルを処理する際の根本的な欠陥を悪用し、セキュリティ制御をバイパスするものである。この脆弱性 CVE-2024-38217 は、2024年9月10日の時点で修正プログラムが公開されたものであり、Windows ショートカット (LNK ファイル) を操作する攻撃者が、Mark of the Web (MoTW) セキュリティ機能を回避し、セキュリティ警告を発動させずに、悪意のコードを実行する可能性を生み出している。

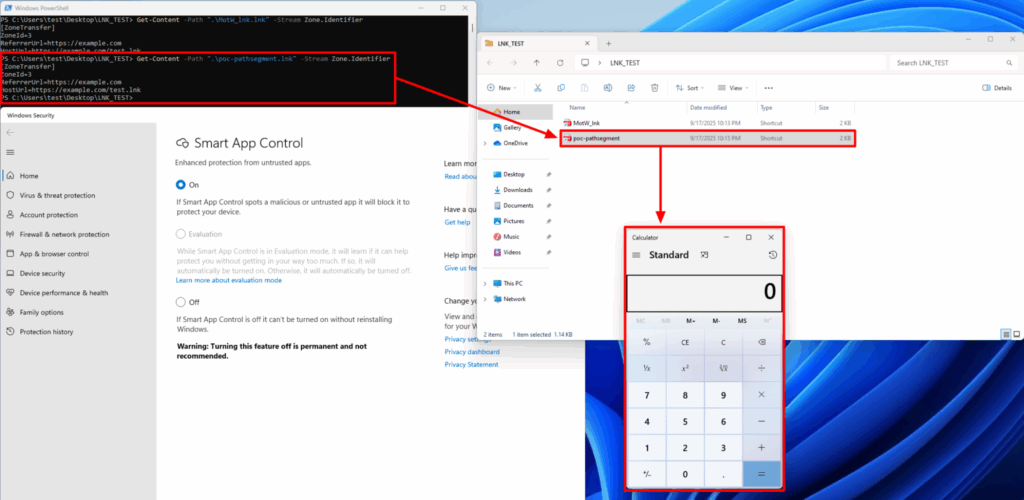

この攻撃は、Windows Explorer のパス正規化プロセスを悪用し、悪意のファイルから MoTW メタデータを削除するよう、システムに仕向ける。こうしてバイパスを達成した攻撃者は、信頼できないダウンロードからユーザーを保護するために設計された、Smart App Control (SAC)/SmartScreen による検出を回避しながら、悪意のペイロードを実行できるようになる。

LNK Stomping 攻撃の悪用手法

ASEC によると、LNK Stomping は Windows ショートカット・ファイルの複雑なバイナリ構造を悪用するものであり、特に LinkTarget IDList コンポーネントを標的にするという。このセクションには、Windows Shell 名前空間内における、対象ファイルの階層的な位置を指定する Shell Item ID が含まれる。

攻撃者は非標準のパス構成を作成することで、この構造を操作し、”explorer.exe” に正規化処理を実行させる。そして、異常なパス構造を取り込んだ悪意のある LNK ファイルをユーザーがクリックすると、Windows Explorer は非標準構成を検出して正規化を試みる。

その過程において、システムはオリジナルの LNK ファイルを上書きすると同時に、MoTW メタデータを保持する Zone.Identifier という NTFS Alternate Data Stream (ADS) を誤って削除する。この削除はセキュリティ・チェックの前に行われるため、 攻撃者は防御メカニズムを起動させずに悪意のペイロードを実行できる。

主に3つの操作手法が確認されている。PathSegment 型攻撃は、ファイルパス全体を適切に分割せずに単一の IDList 配列要素に格納する。Dot 型攻撃は、実行対象のパスにピリオドやスペースを付加する。Relative 型攻撃は、完全なパス指定なしにファイル名のみを使用する。これらは、いずれも構造的な不整合を生じさせ、正規化の脆弱性 CVE-2024-38217 を誘発する。

Elastic Security Labs の研究者は、VirusTotal 上で多数の LNK Stomping サンプルを特定した。最古のサンプルは6年前のものであり、脆弱性が公開される前から、この手法が実環境で悪用されていたことを示している。この手法の有効性は、正当なシステム動作を装える点にある。LNK ファイルが実行されると、信頼される Windows ユーティリティが呼び出され、悪意のアクティビティが通常のシステム操作とシームレスに融合する。

このアプローチは、2022 年に Microsoft が導入したマクロブロック対策以降において、電子メールの添付ファイルや圧縮アーカイブで配布される、ISO/RAR/LNK ファイルなどを通じて、攻撃者が初期アクセス経路を確保する手段として普及している。

2024年9月10日の時点で米国の CISA は、CVE-2024-38217 を Known Exploited Vulnerabilities (KEV) カタログに追加し、脅威アクターによる活発な悪用を確認した。

この攻撃では、Windows の基本的なファイル処理メカニズムが悪用されるため、組織は検出において大きな課題に直面している。また、正規のシステム・プロセスとファイル構造を悪用するため、従来のシグネチャ・ベース検出では捕捉できない可能性がある。

発見されるまでの何年にもわたり、この脆弱性が存在していたという事実が浮き彫りにするのは、一般的なファイル形式における未知の回避手法を特定するための、フォーマット・レベルのセキュリティ調査と動作ベースの分析の重要性である。

Windows の LNK ファイル処理に存在する、脆弱性 CVE-2024-38217 が実際の攻撃で悪用されていたようです。原因は、ショートカットのパス正規化の過程で、MoTW という安全機能の情報が削除されてしまうことにあります。本来であれば信頼できないファイルに警告が出るはずですが、そのチェックが外れてしまい、攻撃者が作成した不正な LNK ファイルをクリックするだけで、コードが実行される危険が生まれます。すでに、2024年9月10日の時点で修正プログラムが公開されていますが、6年も前から悪用されていた可能性があると、この記事は指摘しています。よろしければ、Windows で検索も、ご参照ください。

You must be logged in to post a comment.