Urgent: China-Linked Hackers Exploit New VMware Zero-Day Since October 2024

2025/09/30 TheHackerNews — 2024年10月中旬以降において、VMware Tools/VMware Aria Operations に影響を及ぼす新たな脆弱性を、UNC5174 と呼ばれる脅威アクターがゼロデイ攻撃として悪用していると、NVISO Labs がレポートしている。この脆弱性 CVE-2025-41244 (CVSS:7.8) は、ローカル権限昇格のバグである。

影響を受ける製品は以下の通りである。

- VMware Cloud Foundation 4.x/5.x/9.x.x.x/13.x.x.x (Windows/Linux)

- VMware vSphere Foundation 9.x.x.x/13.x.x.x (Windows/Linux)

- VMware Aria Operations 8.x

- VMware Tools 11.x.x/12.x.x/13.x.x (Windows/Linux)

- VMware Telco Cloud Platform 4.x、5.x

- VMware Telco Cloud Infrastructure 2.x、3.x

VMware Tools がインストールされ、SDMP が有効な Aria Operations が管理する仮想マシン上で、管理者権限を持たないローカルユーザーがアクセスできる場合に、この脆弱性が悪用される可能性がある。

VMware のアドバイザリには、「この脆弱性を利用すると、同じ VM 上で root 権限に昇格できる」と明記されている。なお、CVE-2025-41244 はローカル権限昇格であるため、感染端末への初期アクセスを別手段で確保することが、攻撃者にとって必要となる。

NVISO の研究者 Maxime Thiebaut は、2025年5月19日に発生したインシデントの対応中に、この欠陥を発見したと報告している。

同社によると、VMware Tools 12.5.4 の一部とされる、VMware Tools 12.4.9 の Windows 32-Bit 系で、この問題は修正されているようだ。Linux 向けには、open-vm-tools の修正版が、それぞれのベンダーから配布される予定だとされる。

Broadcom は、実際の攻撃での悪用を明言していない。その一方で NVISO は、今回の攻撃について、Google Mandiant が追跡している中国由来の脅威アクター UNC5174 (別名 Uteus/Uetus) によるものと分析している。このアクターは、過去において Ivanti や SAP NetWeaver を標的にして、初期アクセスを取得した実績を持つ。

Maxime Thiebaut は、「ローカル権限昇格の悪用が成功すると、権限のないユーザーであっても、root などの特権コンテキストでコード実行が可能になる。ただし、このエクスプロイトについては、UNC5174 による攻撃だったのか、あるいは、些細なゼロデイ脆弱性が偶然に悪用されただけなのか、判断できない」と述べている。

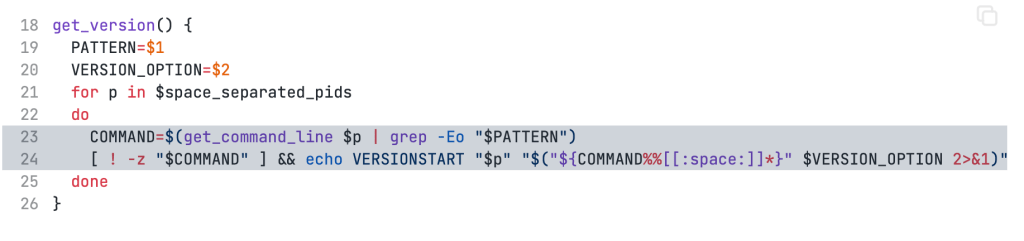

NVISO によると、この脆弱性は get_version() 関数に起因するという。この関数はリスニング・ソケットを持つ各プロセスへ向けた、正規表現 (regex) パターンを入力として受け取り、対象プロセスに関連付けられたバイナリ名とパターンの一致を判定し、一致すればサービスのバージョン・コマンドを呼び出す仕組みを持つという。

この機能は、システム・バイナリ (例: /usr/bin/httpd) では期待通りに動作するが、”\S” (空白文字以外に一致) などの文字クラスは、”/tmp/httpd” のような非システム・バイナリにも一致してしまう。これらの非システム・バイナリは、正当な権限を持たないユーザーであっても、書き込み可能なディレクトリ (例: /tmp) 内に配置される。

その結果として、権限を持たないローカル攻撃者が、悪意のバイナリを “/tmp/httpd” にステージングし、ランダムなリスニング・ソケットを開いて対象バイナリを実行するだけで、VMware のメトリクス収集プロセス実行時に、権限昇格が発生する可能性がある。この脆弱性を悪用するために必要なアクションは、権限のないユーザーが悪意のバイナリを実行して、ランダムなリスニング・ソケットを開くことだけだ。

ブリュッセル拠点のサイバー・セキュリティ企業 NVISO は、「UNC5174 が “/tmp/httpd” を利用して悪意のバイナリをステージングし、昇格した root シェルを生成してコード実行に至った事例を観察した」と報告している。しかし、この手法で実行されるペイロードの正確な性質は、現時点では不明である。

Maxime Thiebautは、「システム・バイナリ (例: httpd) を模倣する広範な手法が浮き彫りにするのは、長年にわたり他のマルウェア株が、意図せぬ権限昇格の恩恵を受けてきた可能性である」と述べている。

この脆弱性の原因は、設計上の入力検証の不足にあるのでしょう。get_version() が正規表現でバイナリ名を広く一致させ、”/tmp” のような書き込み可能な場所に置かれた、非システム実行ファイルまで対象にしてしまう点に、問題があるようです。その結果として、適切な権限を持たないローカル・ユーザーが、悪意のバイナリを配置してソケットを開くだけで、メトリクス収集プロセス経由で権限昇格が発生すると、この記事は指摘しています。まだ、情報が不足しているような感じがしますが、ご利用のチームは、ご注意ください。よろしければ、VMware で検索も、ご参照ください。

You must be logged in to post a comment.