Massive surge in scans targeting Palo Alto Networks login portals

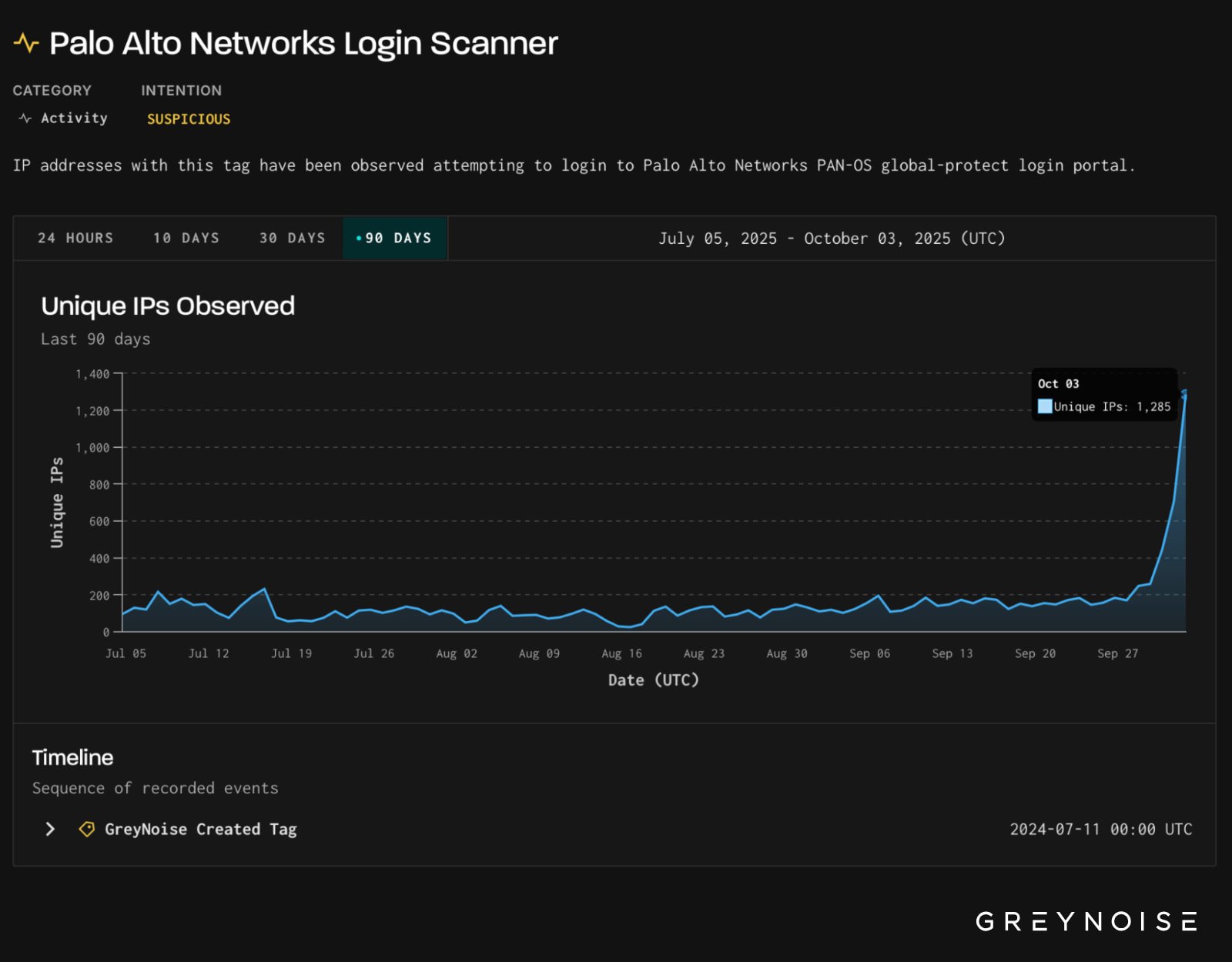

2025/10/04 BleepingComputer — Palo Alto Networks のログイン・ポータルを狙う、不審なスキャンの急増が示すのは、疑わしい IP アドレスからの明確な偵察活動であると研究者たちは警告している。サイバー・セキュリティ情報会社 GreyNoise は、Palo Alto Networks の GlobalProtect/PAN-OS プロファイルを狙う IP アドレスが、500% も増加したと報告している。この活動がピークに達した 10月3日には、1,285 以上の固有 IP アドレスが活動に参加していた。通常において、1日のスキャン・アドレスが 200 IP を超えることはないと、GreyNoise は述べている。

観測された IP アドレスの大半は米国に所在しているが、小規模なクラスターに関しては、英国/オランダ/カナダ/ロシア などに拠点を置くものもあるという。

研究者らによると、あるクラスターは 米国を標的にしてトラフィックを集中させ、別のクラスターはパキスタンを標的にしていたようだ。両クラスターとも、異なる TLS フィンガープリントが見られる部分があると、彼らは指摘している。

GreyNoise によると、IP アドレスの 91% が不審と分類され、さらに 7% が悪意のものとしてタグ付けされるという。

同社は、「ほぼ全てのアクティビティは、GreyNoise がエミュレートした Palo Alto プロファイル (Palo Alto GlobalProtect/Palo Alto PAN-OS) に向けられていた。それが示唆するのは、このアクティビティが標的型であることだ。つまり、Shodan/Censys など公開スキャンや、Palo Alto デバイスのフィンガープリントを取得した攻撃者による、スキャンから派生したものである」と説明している。

以前 GreyNoise が警告していたのは、このようなスキャン・アクティビティは、Zero-Day/N-Day 脆弱性を悪用する新たな攻撃の、準備を示していることが多いということだ。

つい先日に、このサイバー・セキュリティ企業が発したのは、Cisco ASA デバイスを標的とするネットワーク・スキャンの増加に関する警告である。それから2週間後、それらの Cisco 製品を標的とする攻撃で、ゼロデイ脆弱性が悪用されたというニュースが報じられた。

しかし GreyNoise は、Palo Alto Networks 製品に焦点を当てた最近のスキャンは、過去の観測結果との相関関係は弱いとも述べている。

Grafana も標的

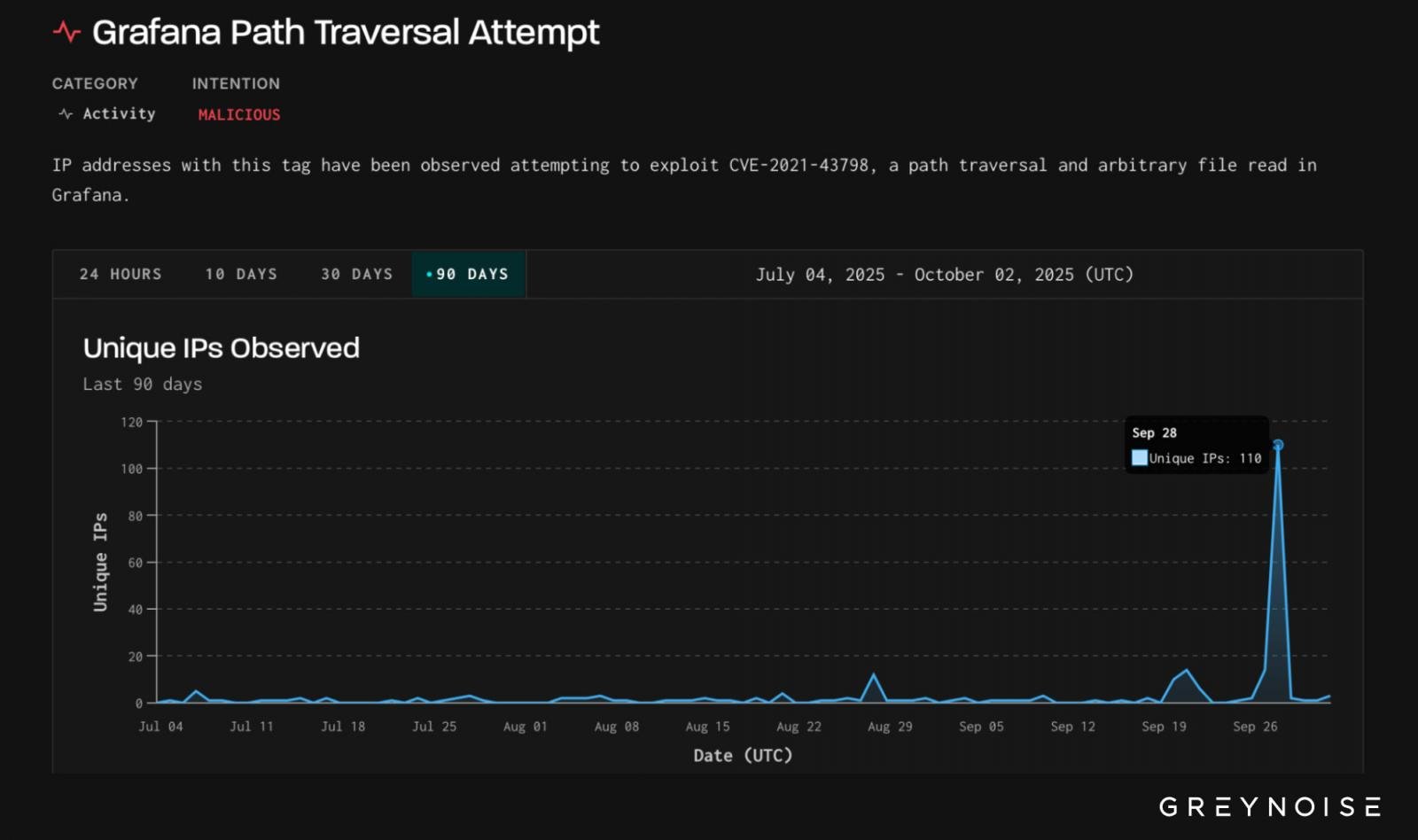

研究者たちが気づいたものには、Grafana に存在する古いパス・トラバーサルの脆弱性を悪用する試みの増加がある。このセキュリティ脆弱性 CVE-2021-43798 は、2021年12月にゼロデイ攻撃で悪用されている。

GreyNoise が観測したのは、9月28日に攻撃を開始した 110 個の悪意の IP であり、その大半はバングラデシュに存在するという。

主な標的は、米国/スロバキア/台湾の組織であり、発信元ごとに攻撃の送信先は一定の割合で変化している。そこから推察されるのは、自動化された攻撃であるという。

GreyNoise が管理者たちに強く推奨するのは、Grafana インスタンスで CVE-2021-43798 へのパッチ適用が完了していることの確認であり、また、特定された 110 個の悪意の IP アドレスのブロックである。

さらに研究者たちは、機密ファイルを返す可能性のあるパス・トラバーサル・リクエストの証拠が、ログに存在しないことの確認も推奨している。

脆弱性の露出と未更新が狙われているのでしょうか? 攻撃者は公開スキャンやフィンガープリントで標的を特定し、自動化ツールで既知のパス・トラバーサルや認証の弱点を探し出します。長期間にわたり放置されたコンポーネントや、外部に公開された管理ポータル、デフォルト設定のサービスなどが悪用されやすく、過去の修正不備が再燃するケースも想定されると、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、Palo Alto で検索と、Grafana で検索も、ご参照ください。

You must be logged in to post a comment.