Unpatched Windows vulnerability continues to be exploited by APTs (CVE-2025-9491)

2025/10/31 HelpNetSecurity — 国家の支援を受ける脅威アクターやサイバー犯罪グループが、Windows の脆弱性 CVE-2025-9491 (ZDI-CAN-25373) を、2017 年から悪用し続けていることが明らかになった。Arctic Wolf Labs の脅威研究者たちは、「新たに検知した攻撃キャンペーンが、 UNC6384 に起因すると高い確信を持って評価している。過去に記録された UNC6384 の攻撃との間で、マルウェア・ツール/戦術的手順/標的の選択/インフラの重複などの証拠があり、この帰属を特定した」と述べている。

攻撃キャンペーン

このサイバースパイ活動の今回の標的は、ハンガリー/ベルギー/イタリア/オランダの欧州外交機関と、セルビア政府の航空部門である。

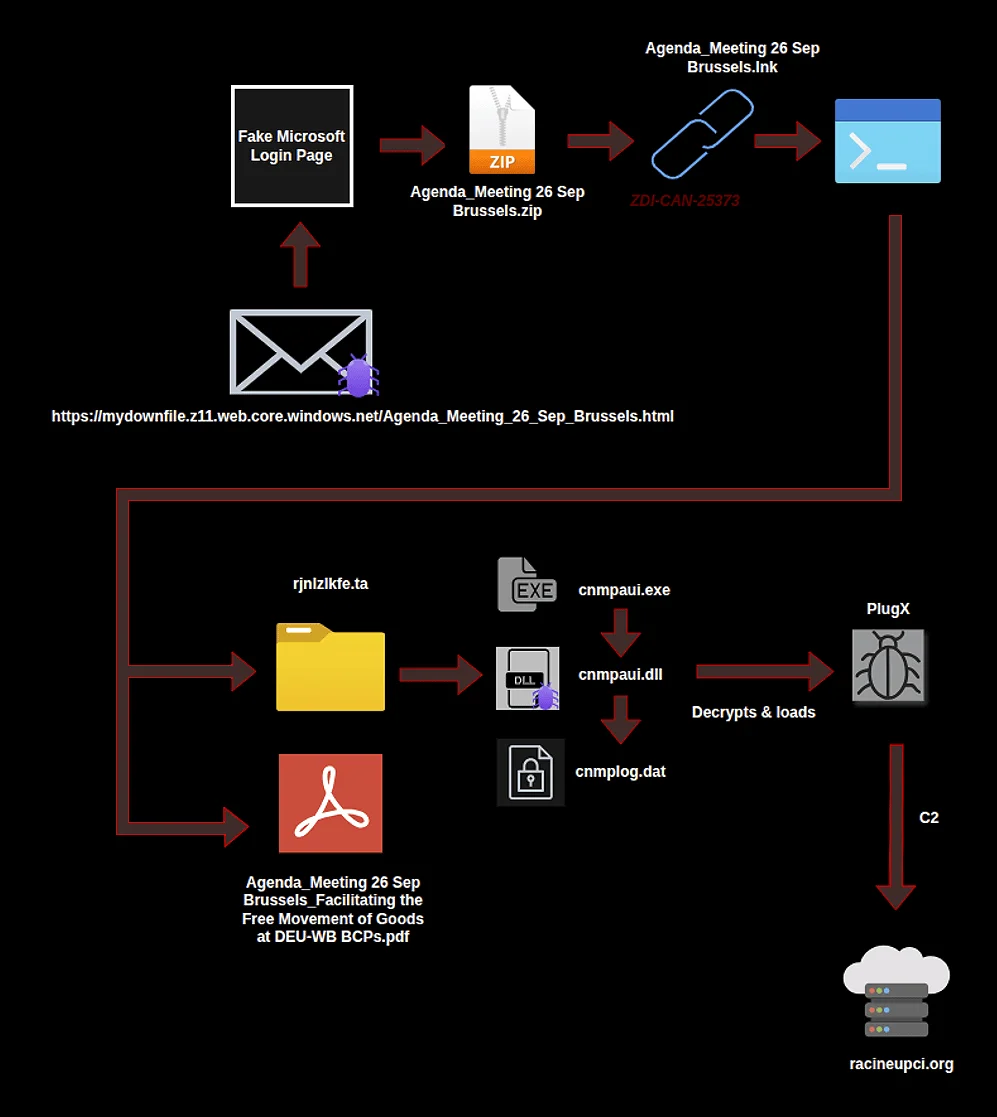

2025年9月〜10月に UNC6384 は、URL が埋め込まれたスピアフィッシング・メールを送信し、欧州委員会の会議や NATO ワークショップに関連する、悪意の LNK ファイルを配信してきた。

研究者たちは、「これらのファイルは脆弱性 CVE-2025-9491 (ZDI-CAN-25373) を悪用し、難読化された PowerShell コマンドを実行する。それらのコマンドは、多段階のマルウェア・チェーンを抽出/展開し、最終的には署名済みの Canon プリンタ・アシスタント・ユーティリティの DLL サイドローディングを引き起こし、PlugX RAT (Remote Access Trojan) を展開する」と説明している。

CVE-2025-9491 の悪用

脆弱性 CVE-2025-9491 (ZDI-CAN-25373) は、Trend Micro の Zero Day Initiative の脅威ハンターである Peter Girnus により 2025年3月に公開されたものだ。その性質は、ユーザー・インターフェイスにおける重要情報の不当表示 (CWE-451) に該当する。

この脆弱性を悪用する攻撃者は、悪意の LNK (Windows ショートカット) ファイルを作成できる。このファイルのターゲット・フィールドにはコマンド ライン引数が埋め込まれるが、空白文字などが含まれているため、Windows のユーザー・インターフェイスからのファイル全体の閲覧は難しくなる。

そして、このショートカット・ファイルがユーザーにより実行されると、一連の引数が標的のマシンに渡され、コードが実行される。

UNC6384 は、このトリックを用いるだけではなく、PDF ドキュメントをルアーとして利用し、DLL サイドローディングを介してメモリ内で復号/実行される、悪意のペイロードを隠蔽している。

Arctic Wolf は、「この3段階の実行フローにより、PlugX マルウェアの展開が完了し、正当な署名付きプロセス内でステルス的に実行される。したがって、エンドポイント・セキュリティ・ソリューションによる検出の可能性が大幅に低減される」と説明している。

研究者たちは、「9月の初旬に特定したのは、バックグラウンドで非表示に実行されるように設定された HTA ファイルを、UNC6384 が使用していることだった。この HTA ファイルは、CloudFront URL から外部 JavaScript を読み込むものだ。続いて、この JavaScript により容易になるのは、CloudFront ベース C2 からのペイロードの取得である。具体的には、3つの重要なファイルである “cnmpaui.exe”/”cnmpauix.exe”/”cnmplog.dat” の配信メカニズムとして機能していた」と述べている。

修正が進行中かどうかは不明

2024年9月の時点で ZDI は Microsoft に対して、ZDI-CAN-25373 (CVE-2025-9491) を報告し、北朝鮮/イラン/ロシア/中国の多様なサイバー犯罪グループが、それまでに何度も悪用しているという知見を共有した。

Microsoft は報告された情報を確認したが、この脆弱性は、パッチ提供の基準を満たさないと判断した。

その当時の Microsoft は Help Net Security に対して、「Microsoft Defender には、この脅威活動を検知/ブロックする機能が搭載されている。Smart App Control はインターネットからの悪意のファイルをブロックすることで、より強力な保護層を提供している。ただし、今後のリリースにおいて、この問題への対応を検討する」と述べていた。

Microsoft に連絡を取り、この脆弱性に対する修正の意思を確認し、回答が得られ次第、この記事を更新する。

この脆弱性が悪用されている原因は、UI の不当表示 (CWE-451) により、LNK のターゲットに埋め込まれたコマンド引数が見えづらくなる点にあり、そこに署名済みアプリを使ったDLLサイドローディングが連鎖します。UNC6384 は、見えない引数を介して PowerShell を起動し、HTA と CloudFront 経由で段階的に PlugX を展開しています。正規プロセス内で機能する侵害であるため、検知されにくい構図だと、この記事は指摘しています。よろしければ、Windows で検索を、ご参照ください。

You must be logged in to post a comment.