Critical Appsmith Flaw Enables Account Takeovers

2026/01/23 InfoSecurity — Appsmith のローコード・プラットフォームの深刻な認証脆弱性が悪用され、ユーザー・アカウントの乗っ取りが発生している。この脆弱性 CVE-2026-22794 を悪用する攻撃者は、クライアント側で制御可能な HTTP ヘッダを介してパスワード・リセット・リンクを操作し、最終的にアカウント全体の侵害を可能にし得る。

Appsmith のパスワード・リセット処理中に、この脆弱性は発生する。リセット・リクエストが送信されると、このプラットフォームはクライアントから提供された HTTP Origin ヘッダを使用して、パスワード・リセット・リンクを生成してメールで送信する。しかし、このヘッダに対しては検証や制限が行われないため、悪意の値を挿入する攻撃者により、自身が管理するインフラへと機密性の高いリセット・トークンがリダイレクトされる。

したがって攻撃者は、被害者のメール・アドレスに対してパスワード・リセットをリクエストし、その際に Origin ヘッダを攻撃者管理ドメインへ改変できる。被害者は Appsmith から正規のメールを受信するが、メール内に埋め込まれたリセット・リンクは、正規アプリケーションではなく攻撃者のサーバを指すものとなる。

この悪意のリンクがクリックされると、リセット・トークンが露出する。そのトークンを悪用する攻撃者は、正規の Appsmith インスタンス上で新しいパスワードを設定し、被害者アカウントへアクセスできるようになる。脆弱なエンドポイントは常に成功レスポンスを返すため、不正行為に対するアラートも発生することなく、反復的な攻撃が可能となる。

影響および緩和策

Appsmith の用途は、ダッシュボード/管理パネル/データ駆動型ビジネス・アプリケーションなどの内部ツールの構築である。

これらのデプロイメントにおいては、機密データベース/API/内部システムなどとの接続が頻繁に行われるため、認証の欠陥はきわめて深刻な影響を及ぼす。

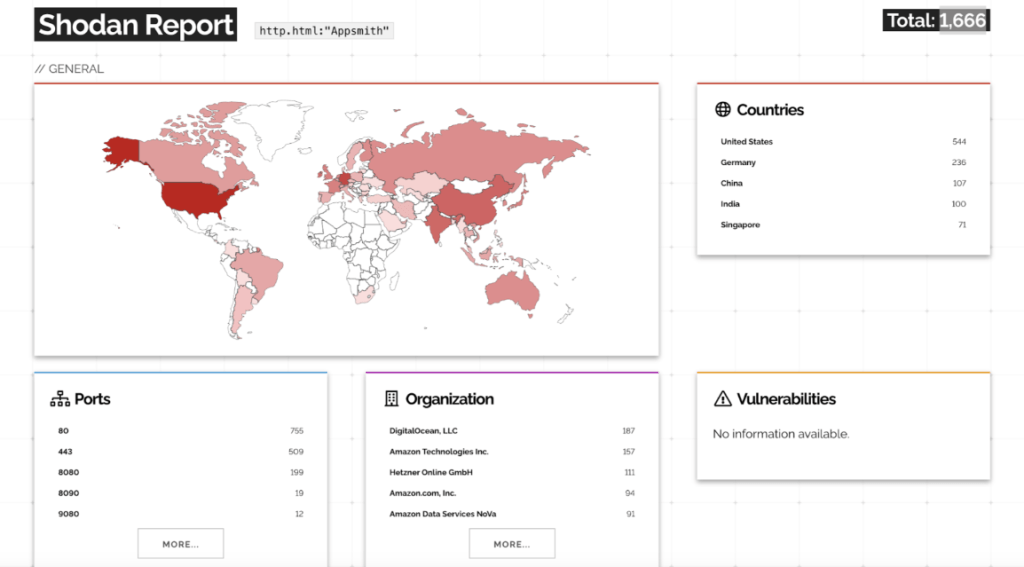

Resecurity が参照したインターネット・スキャン・データによると、1,666 件の Appsmith インスタンスが公開状態で稼働している。

その大部分は、ヴァージョン 1.x 系のリリース 1.92 以下を実行していると見られ、これらはすべてが CVE-2026-22794 の影響を受ける。その一方で、Appsmith 2.x 系は影響を受けない。

調査結果で指摘される詳細は、以下の通りである。

- Affected endpoint:/api/v1/users/forgotPassword

- Impacted versions:Appsmith 1.92 以前

- Fixed release:Appsmith 1.93

この脆弱性の悪用により、管理者アクセスを含む完全なアカウント乗っ取りが可能となる。その結果として攻撃者は、ユーザー管理/アプリケーションの改変に加えて、接続された業務データへのアクセスが可能となる。

また、悪意のリンクが正規の Appsmith メールを通じて配信されるため、フィッシングおよび信頼悪用のリスクも伴う。

すでに、この脆弱性は、Appsmith バージョン 1.93 において修正されている。具体的には、Origin ヘッダに対する厳格な検証と、信頼されたベース URL の強制が実装された。

この件について Infosecurity は、Appsmith にコメントを求めているが、記事の執筆時点では回答は得られていない。

ローコード・プラットフォーム Appsmith に、ユーザー・アカウントの完全な乗っ取りを許す、深刻な脆弱性 CVE-2026-22794 が見つかりました。この問題の原因は、パスワードのリセット・リクエストの Origin ヘッダ の情報に対して、サーバが検証せずに無条件で信頼してしまう欠陥にあります。

攻撃の手順は非常にシンプルでありながら、防御が難しいという特徴があります。最初に、攻撃者は、被害者のメールアドレスを使ってパスワード・リセットをリクエストしますが、その際に通信データ内の Origin ヘッダを、自分が管理する悪意のドメインに書き換えます。

Appsmith のサーバーは、この書き換えられた情報を信じてリセット・リンクを作成するため、被害者の元に届く Appsmith からのメールには、攻撃者のサーバを指す偽のリセット・リンクが含まれてしまいます。したがって、このリンクを被害者がクリックすると、パスワードの変更に必要なリセット・トークンが攻撃者のサーバに送信されます。ご利用のチームは、ご注意ください。よろしければ、Appsmith での検索結果も、ご参照ください。

You must be logged in to post a comment.