Microsoft to disable NTLM by default in future Windows releases

2026/01/30 BleepingComputer — Microsoft が発表したのは、30 年以上の歴史を持つ NTLM 認証プロトコルを、今後の Windows リリースではデフォルトで無効化する方針である。同社は、組織をサイバー攻撃にさらすセキュリティ脆弱性に理由があると説明している。NTLM (New Technology LAN Manager) は、1993 年に Windows NT 3.1 とともに導入された、チャレンジ・レスポンス型の認証プロトコルであり、LAN Manager (LM) プロトコルの後継である。

NTLM に取って代わる Kerberos が、現在では Windows 2000 以降を搭載するドメイン接続デバイスの既定プロトコルとなっている。古い Windows バージョンではデフォルトであった NTLM は、脆弱な暗号方式を用いた攻撃されやすいプロトコルであるが、Kerberos が利用できない場合のフォールバック認証方式として、現在も使用されている。

NTLM が公開された以降において、侵害されたネットワーク・デバイスを攻撃者管理下のサーバへ認証させる NTLM リレー攻撃が蔓延し、脅威アクターによる権限昇格や Windows ドメイン全体の掌握を許してきた。それにもかかわらず、NTLM は現在も Windows サーバ上で使用されており、PetitPotam/ShadowCoerce/DFSCoerce/RemotePotato0 などの脆弱性を悪用する脅威アクターたちに、NTLM リレー攻撃の機会を与えている。

NTLM は pass-the-hash 攻撃の標的にもなってきた。この攻撃では、システム脆弱性を悪用する攻撃者や、マルウェアを展開して NTLM ハッシュ (ハッシュ化されたパスワード) を窃取する攻撃者に対して、侵害されたユーザーとしての認証を許してきた。これにより、機密データの窃取やネットワーク内でのラテラル・ムーブメントが可能となる。

ブロックと自動使用の停止

1月29日 (木) に Microsoft が発表したのは、パスワードレスかつフィッシング耐性を備えた認証方式への移行を進める広範な取り組みの一環として、次期の主要 Windows Server リリースおよび対応する Windows クライアント・バージョンにおいて、NTLM をデフォルトで無効化するという内容である。

これは、レガシー・プロトコルから、より安全な Kerberos ベース認証への重大な転換点である。

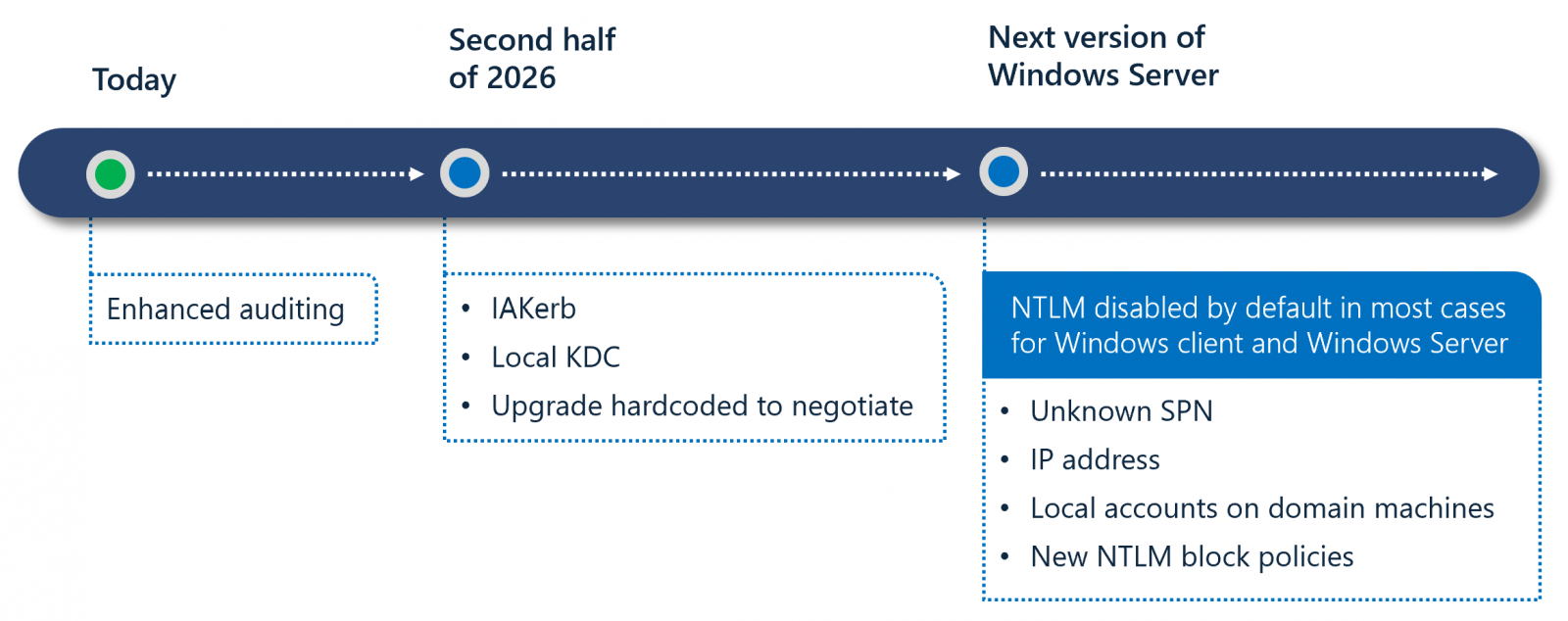

さらに Microsoft は、NTLM に関連するリスクを低減しながら、影響を最小限に抑えるための 3 段階の移行計画を示した。

第 1 段階では、Windows 11 24H2 および Windows Server 2025 に搭載される拡張監査ツールを用いて、NTLM が使用されている箇所を管理者が特定できるようにする。

第 2 段階は 2026 年後半の導入が予定されるものであり、IAKerb/Local Key Distribution Center (LKDC) などの新機能を導入することで、NTLM フォールバックを引き起こす一般的なシナリオに対処する。

第 3 段階では、将来のリリースにおいて、ネットワーク NTLM がデフォルトで無効化される。ただし、NTLM プロトコル自体は OS 内に残り、必要に応じてポリシー制御により明示的に再有効化することが可能である。

Microsoft は、デフォルトで NTLM を無効化しても、Windows から NTLM が完全に削除されることはないと説明している。ネットワーク NTLM 認証がブロックされ、自動的には使用されない secure-by-default な状態で、Windows が提供されることを意味する。

また、新しく安全な Kerberos ベースの代替方式を優先しながら、前述の Local KDC や IAKerb といった新機能により、Windows の一般的なレガシー・シナリオにも対応するとしている。

2023年10月の時点で Microsoft は、NTLM 認証プロトコルを廃止する計画を発表し、Windows 環境内における NTLM の使用状況を、管理者が監視/制限するための機能を拡張する方針を示していた。さらに 2024年7月には、Windows および Windows Server における NTLM 認証を正式に非推奨とし、Kerberos または Negotiate 認証への移行を推奨することで、将来的な問題を防ぐよう開発者に促してきた。

2010年から Microsoft は、開発者に対してアプリケーションで NTLM を使用しないよう警告し続けており、Windows 管理者に対しても、NTLM の無効化を推奨し、Active Directory Certificate Services (AD CS) を悪用する NTLM リレー攻撃をブロックするためのサーバ設定を推奨してきた。

2026年1月29日に Microsoft は、Windows の歴史における大きな転換点となる発表を行いました。1993年の導入以来、30年以上にわたって利用されてきたNTLM (New Technology LAN Manager) 認証プロトコルを、次期 Windows からデフォルトで無効化します。

今回の決定は、”Secure-by-Default (初期状態で安全)” な状態を目指す、Windows のパスワードレス推進の一環です。NTLM を自動で使用することを停止し、より強固な暗号化とフィッシング耐性を備えた Kerberos ベースの認証への完全移行を促します。

これまで Kerberos を利用できなかったスタンドアロン環境や複雑なネットワーク構造においても、新機能 (Local KDC など) により Kerberos が利用可能になるため、レガシーなシステムの運用への影響を最小限に抑えつつ、セキュリティの底上げが図られます。よろしければ、NTLM での検索結果も、ご参照ください。

You must be logged in to post a comment.