TLStorm 2.0: Critical bugs in widely-used Aruba, Avaya network switches

2022/05/03 HelpNetSecurity —

Armis の研究者たちにより、複数のネットワークスイッチ・モデルにおける、TLS 通信実装に5つの深刻な脆弱性が存在することが判明した。この TLStorm 2.0 と名付けられた脆弱性は、以前の TLStorm 脆弱性で確認されたような設計上の欠陥に起因している、そのときの、TLStorm が影響する範囲は、膨大な数のエンタープライズ・クラス・ネットワーク・インフラに広がっていった。しかし、現時点において、この脆弱性を攻撃者が悪用した形跡がないことは朗報である。

発見

2022年3月に Armis は、APC Smart-UPS デバイスに存在する、3つの深刻な TLStorm 脆弱性について、初めて情報を公開した。この脆弱性の悪用に成功した攻撃者は、ユーザー操作を必要とすることなく、インターネットから UPS を制御し、高負荷をかけることで自滅させることが可能である。

一連の脆弱性の根本的な原因は、Mocana が提供する一般的な TLS ライブラリNanoSSL の誤用にあるとされる。Armis のナレッジベースを利用する研究者たちは Mocana NanoSSL ライブラリを使用している数十台のデバイスを特定した。この調査結果には、APC Smart-UPS デバイスだけでなく、同じライブラリの影響を受けるネットワーク・スイッチ・ベンダー2社も含まれている。UPS デバイスとネットワーク・スイッチは、ネットワーク内における機能や信頼度が異なるが、このような TLS 実装の問題が生じると、壊滅的な影響を受ける可能性がある。

今回の TLStorm 2.0 の調査により、空港/病院/ホテルなどの組織で使用されているネットワーク・スイッチを、攻撃者が完全に制御できる可能性があることが明らかになった。影響を受けるベンダーは、HPE に買収された Aruba と、ExtremeNetworks に買収された Avaya Networking である。

研究者たちの調査によると、両ベンダーのスイッチには、ネットワーク経由で悪用が可能なリモートコード実行 (RCE) の脆弱性が存在し、以下のような事態につながることが判明している。

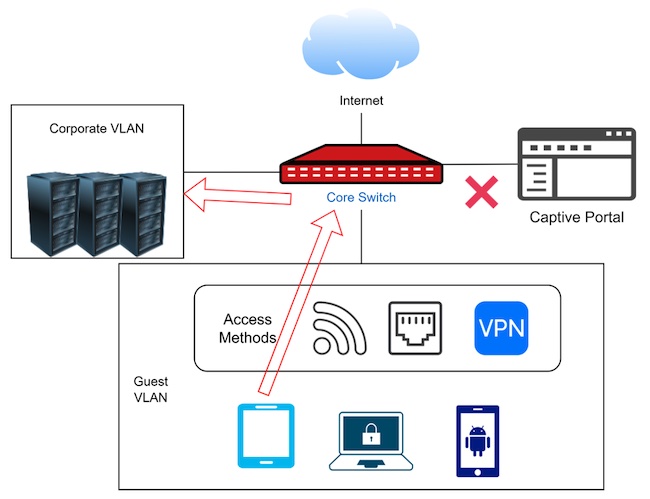

- ネットワーク・セグメンテーションの破壊:スイッチの動作を変更することで、他のデバイスへ向けた横方向への移動が可能

- エンタープライズのネットワーク・トラフィックや機密情報を、内部ネットワークからインターネットに流出させるデータ流出

- キャプティブ・ポータルからの脱出:スイッチの制御を奪った攻撃者は、キャプティブ・ポータルを完全に無効化し、エンタープライズ・ネットワークを横方向へ移動することが可能になる。

脆弱性の詳細と影響を受けるデバイス

Aruba

CVE-2022-23677 (CVSS 9.0):複数のインターフェースにおける NanoSSL の悪用

上記の NanoSSL ライブラリは、Aruba スイッチのファームウェアで、複数の目的のために使用されている。NanoSSL ライブラリを介した TLS 接続が安全でないため、以下の使用例ではリモートコード実行 (RCE) につながる可能性がある。

- キャプティブ・ポータル :ユーザー認証の前に、スイッチを制御できてしまう。

- RADIUS 認証クライアント:RADIUS 接続処理における脆弱性により、中間者攻撃が発生する。RADIUS 接続を傍受できる攻撃者により、ユーザー操作を必要とせずに、対象スイッチ上でリモートコード実行 (RCE) される可能性がある。

CVE-2022-23676 (CVSS:9.1):RADIUS クライアントのメモリ破壊の脆弱性

RADIUS は Authentication Authorization Accounting (AAA) クライアント/サーバ・プロトコルであり、 ネットワーク・サービスにアクセスしようとするユーザーに対して、中央認証を可能にします。RADIUS サーバーは、クライアントとして動作するネットワーク・サービスからのアクセス要求に応答する。

RADIUS サーバーは、アクセス要求の情報を確認し、アクセスの試行の承認/拒否などを応答する。

Aruva の RADIUS クライアント実装には、2つのメモリ破壊の脆弱性があり、攻撃者によりヒープ・オーバーフローを引き起こされる可能性がある。それにより、悪意の RADIUS サーバーからの、また、RADIUS 共有シークレットにアクセスできる攻撃者からの、リモートコード実行が生じる恐れがある。

TLStorm 2.0 の影響を受ける Aruba デバイス:

- Aruba 5400R Series

- Aruba 3810 Series

- Aruba 2920 Series

- Aruba 2930F Series

- Aruba 2930M Series

- Aruba 2530 Series

- Aruba 2540 Series

Avaya

Avaya スイッチにおける3つの脆弱性の攻撃対象は、すべて Web 管理ポータルであり、いずれの場合も認証が不要なため、ゼロクリック脆弱性となっている。

CVE-2022-29860 (CVSS 9.8):TLS 再アセンブリ・ヒープ・オーバーフロー

Armis が APC Smart-UPS デバイスで発見した、CVE-2022-22805 と同様の脆弱性である。Web サーバ上で POST リクエストを処理するプロセスが、NanoSSL の戻り値を適切に検証しないため、ヒープオーバーフローが発生し、リモートコード実行につながる可能性がある。

CVE-2022-29861 (CVSS 9.8) : HTTP ヘッダー解析におけるスタック・オーバーフロー

マルチパート・フォーム・データの処理における不適切な境界チェックと、ヌル終端が欠落した文字列との組み合わせにより、攻撃者が制御するスタック・オーバーフローが発生し、リモートコード実行 (RCE) にいたる可能性がある。

HTTP POST リクエストの処理におけるヒープ・オーバーフロー

Mocana NanoSSL ライブラリのエラー・チェック欠落に起因する、不適切な HTTP POST リクエスト処理の脆弱性が存在する。攻撃者が制御可能な長さのヒープオーバーフローを引き起こし、リモートコード実行 (RCE) にいたる可能性がある。この脆弱性は、Avaya の生産終了製品で見つかったことで CVE は発行されていない。また、この脆弱性を修正するパッチも発行されていないが、Armis のデータによると、これらのデバイスは、野放し状態で使用されていることが確認された。

TLStorm 2.0 の影響を受ける Avaya のデバイス:

- ERS3500 Series

- ERS3600 Series

- ERS4900 Series

- ERS5900 Series

アップデートと緩和策

Aruba と Avaya は、この件に関して Armis と協力し、顧客への通知を行い、大半の脆弱性に対応するパッチを発行した。現時点では、TLStorm 2.0 脆弱性が悪用された形跡はない。Aruba ユーザーは、サポート・ポータルで提供されているパッチを、直ちに適用すべきである。また、Avaya ユーザーは、サポート・ポータルで提供されている、セキュリティ・アドバイザリを直ちに確認する必要がある。

Armis の顧客であれば、自社の環境にある脆弱なデバイスを直ちに特定し、修正を開始することができるという。Armis の Head of Research である Barak Hadad は、「TLStorm の一連の脆弱性は、これまでのセキュリティ・ソリューションでは確認できなかった、IT 資産に対する脅威の典型例である。ネットワークの細分化が、もはや十分な緩和策ではなく、積極的なネットワーク監視が不可欠であることを示している。Armis の研究者たちは、あらゆる環境の資産を調査している。20億以上の IT 資産で構成される当社のナレッジベースが、すべてのパートナーや顧客に対して、最新の脅威緩和策を提供している」とは述べている。

この Mocana NanoSSL ですが、OpenSSL を置き換えるプロプライエタリ製品として提供されているようです。そして、Mocana で生じた脆弱性が、Aruba と Avaya に影響を及ぼしているようです。どちらも、認証を必要としないリモートコード実行や、ユーザー操作を必要としないリモートコード実行などが生じるようです。関連する情報として、3月31日の「OpenSSL の脆弱性 CVE-2022-0778 の追跡調査:各ベンダーたちの現状について」や、4月7日の「Palo Alto Networks の Firewall/VPN に OpenSSL の脆弱性が影響をおよぼす」、4月12日の「HP Teradici PCoIP に影響をおよぼす OpenSSL の脆弱性 CVE-2022-0778」などがあります。