New PowerExchange malware backdoors Microsoft Exchange servers

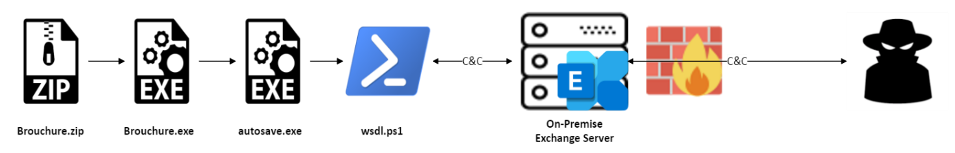

2023/05/24 BleepingComputer — PowerExchange という名の新たな PowerShell ベースのマルウェアが、イランの国家支援ハッカー APT34 が関与する攻撃で使用され、オンプレミスの Microsoft Exchange サーバをバックドア化している。この脅威アクターは、アーカイブ化された悪意の実行ファイルを取り込んだ、フィッシングメールを介してメール・サーバに侵入した後に、ユーザー認証情報を窃取するための ExchangeLeech と呼ばれる Web シェルを展開している。なお、ExchangeLeech は、2020年の時点で、Digital14 Incident Response チームにより発見されたものだ。

FortiGuard Labs Threat Research チームは、UAE の政府組織における、侵害されたシステムないで PowerExchange バックドアを発見した。

このマルウェアで注目すべきは、Exchange Web Services (EWS) API を用いて送信される、電子メールを介して Command and Control (C2) サーバサと通信している点にある。具体的には、”Update Microsoft Edge” という件名の電子メールにテキスト添付して盗んだ情報を送信し、base64 エンコードされたコマンドを受信するという。

FortiGuard Labs Threat Research チームは、「被害者の Exchange サーバを C2 チャネルに使用することで、バックドア通信を良性のトラフィックに紛れ込ませることが可能だ。それにより、脅威アクターはターゲット組織のインフラ内外における、ほぼ全てのネットワーク・ベース検出を容易に回避できる」と述べている。

このバックドアを操る脅威アクターは、ハッキングしたサーバ上で追加ペイロードを配信するコマンドを実行し、収穫されたファイルを流出させていく。

侵害されたネットワークでフォレンジック調査を実施した研究者たちは、さまざまな種類の悪意のインプラントを持つ、追加のバックドア・エンドポイントも発見した。その際に発見されたものには、正規の IIS ファイル命名規則を模倣して、System.Web.ServiceAuthentication.dll という名前のファイルとしてインストールされた、ExchangeLeech ウェブシェルもあったという。

ExchangeLeech は、クリアテキストの HTTP トラフィックを監視し、Web フォームデータや HTTP ヘッダーから認証情報を取得することで、侵害された Exchange サーバに、ベーシック認証を用いてログインする人々のユーザー名とパスワードを収集する。

この攻撃者は、Cookie パラメータを介して、認証情報のログを送信するよう Web シェルに指示することも可能だという。

クウェート政府組織のサーバをバックドア化するために使用された TriFive マルウェアと、この PowerExchange の類似点を発見した FortiGuard Labs は、一連の攻撃をイランのハッカー・グループ APT34 (別名 Oilrig) に関連付けた。

研究者たちは、「どちらのバックドアも、PowerShell で記述され、定期的なスケジュールタスクで起動し、侵害した Exchange サーバと EWS API を、C2 チャンネルとして悪用するという顕著な共通点を有している。また、双方のコードは大きく異なるが、TriFive の改良型が PowerExchange であると推測している」と述べている。

また、Fortiguard Labs のレポートによると、APT34 は攻撃のイニシャル感染ベクターとしてフィッシング・メールを使用し、また、以前に UAE の他団体に侵入したことがあるという。

最近の C2 通信の手口ですが、AWS や Azure などのメジャー・クラウド内に設置された、C2 サーバに対して行うケースが増えているようです。こうした悪意のアウトバウンド・トラフィックは、正規のクラウド・トラフィックにまぎれ込みやすく、検出が困難になると指摘されています。そして、今日の記事は、オンプレミスの Exchange サーバをバックドア化して、正規のトラフィックに C2 通信を、まぎれ込ませるというものです。あらゆるものが、武器化されていきます。よろしければ、Exchange で検索も、ご利用ください。

You must be logged in to post a comment.