Clever ‘File Archiver In The Browser’ phishing trick uses ZIP domains

2023/05/28 BleepingComputer — File Archivers in the Browser という新たなフィッシング・キットは、ZIP ドメインを悪用し、ブラウザに偽の WinRAR/Windows File Explorer などのウィンドウを表示し、悪意のファイルをユーザーに起動させるように仕向ける。2023年5月初旬に Google は、Web サイトや電子メール・アドレスのホスティングに用いるための、ZIP TLD ドメイン (例:bleepingcomputer.zip) の登録機能を提供し始めた。この種の TLD のリリース以来、セキュリティ・リスクや混乱をもたらす可能性について議論が沸騰していた。

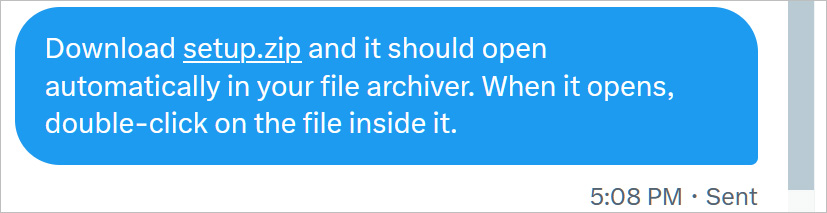

専門家たちの中には、行き過ぎた懸念だととらえる人もいるが、主な論点は、”setup.zip” のような “.zip” で終わる文字列を、自動的にクリック可能なリンクに変えてしまう点である。そのため、マルウェア配信やフィッシング攻撃に利用されてしまうサイトが増えるという意見がある。

たとえば、”setup.zip” というファイルのダウンロード方法を誰かに送ると、Twitterは自動的に “setup.zip” をリンクに変え、それをクリックすればファイルがダウンロードされると思わせる。

このリンクをクリックすると、ブラウザは “https://setup.zip” を開こうとする。そして、このサイトを悪用する脅威アクターは、別サイトへのリダイレクトや、HTML ページの表示、ファイル・ダウンロードなどを促せるようになる。

つまり、他のマルウェア配信や。フィッシング・キャンペーンと同様に、まずはファイルを開くようユーザーを説得する必要があり、それは難しいことでもある。

ブラウザ内のファイルアーカイバー

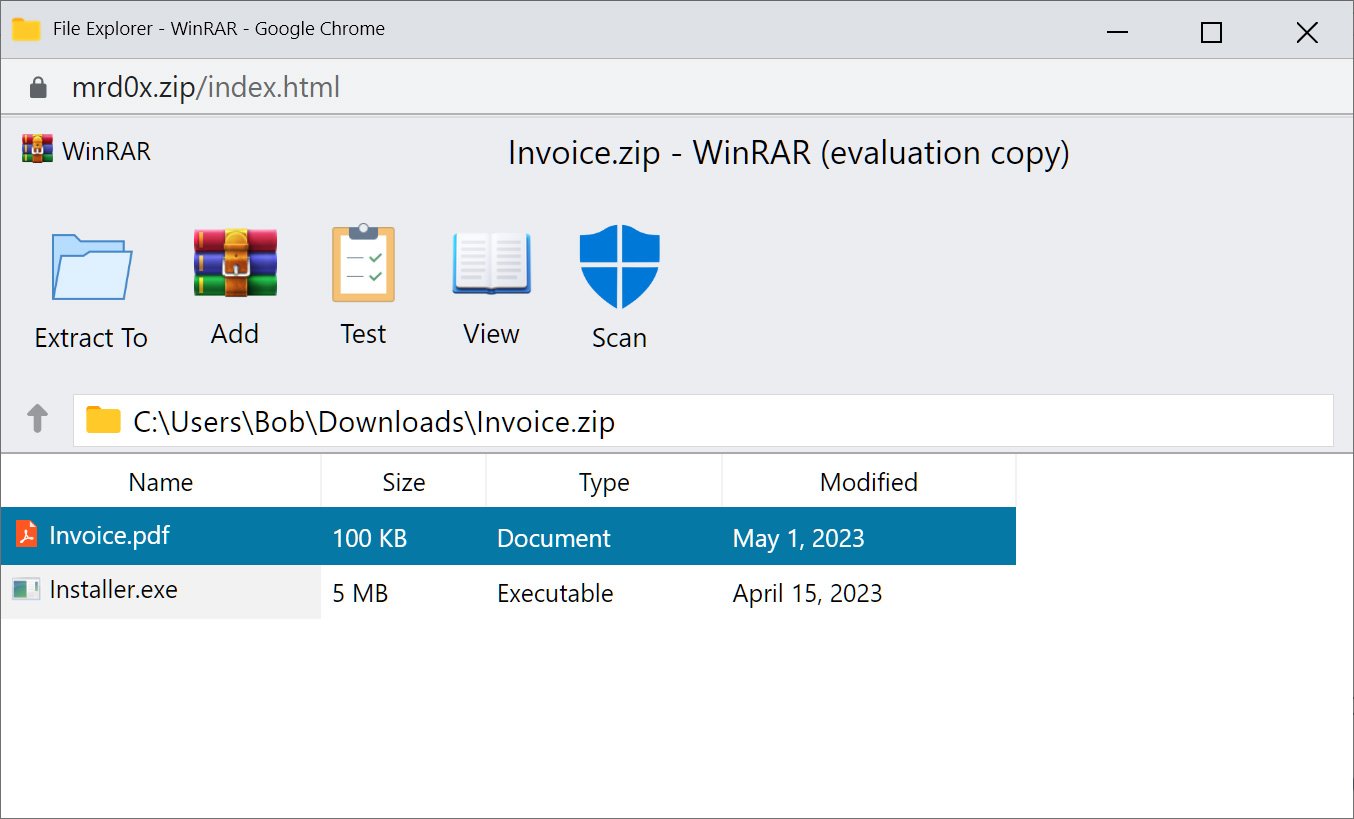

セキュリティ研究者である mr.d0x は、ZIP ドメイン上で表示される、偽のブラウザ内の WinRar インスタンスと File Explorer Windows を作成した。それにより、ユーザーを騙して、”.zip”ファイルを開いたように思わせる、巧妙なフィッシング・ツールキットが成立するという。

彼は、「このフィッシング攻撃では、ブラウザでファイル・アーカイバー・ソフトウェア (WinRAR など) をシミュレートし、より合法的に見えるように “.zip” ドメインを悪用できる」と、新しいブログ・ポストで説明している。

このツールキットを使うことで、”.zip” ドメインを開いたときに、偽の WinRar ウィンドウをブラウザにエンベッドし、ユーザーが ZIP アーカイブを開いて、その中のファイルを参照しているように見せかけることが可能だ。

ブラウザに表示されると見栄えが良いが、ポップアップ・ウィンドウとして使用すると、アドレスバーやスクロールバーが隠され、以下のような画面に WinRar ウィンドウが表示されているように見えるので、とても魅力的となる。

Source: BleepingComputer

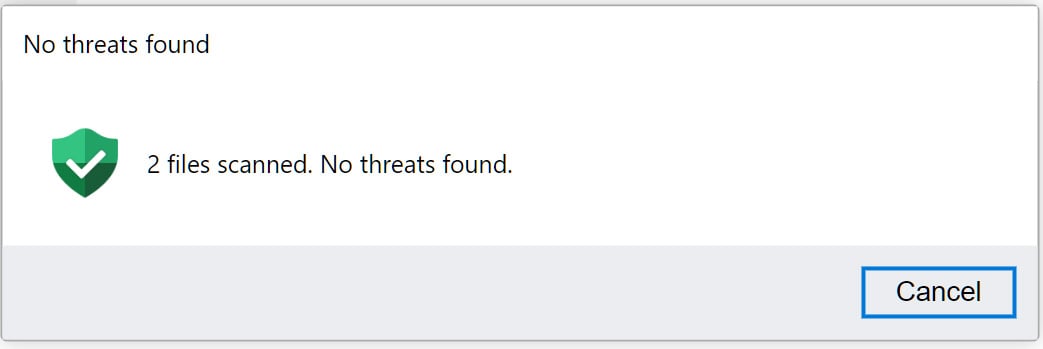

偽の WinRar ウィンドウを、さらに説得力のあるものにするために、研究者は偽のセキュリティ Scan ボタンを実装した。それをクリックすると、ファイルがスキャンされ、脅威が検出されなかったと表示される。

Source: BleepingComputer

このツールキットには、いまもブラウザのアドレスバーが表示されているが、それであっても一部のユーザーを騙して、正規の WinRar アーカイブであると思わせることが可能だろう。さらに、CSS や HTML を工夫することで、このツールキットを洗練させることも可能だ。

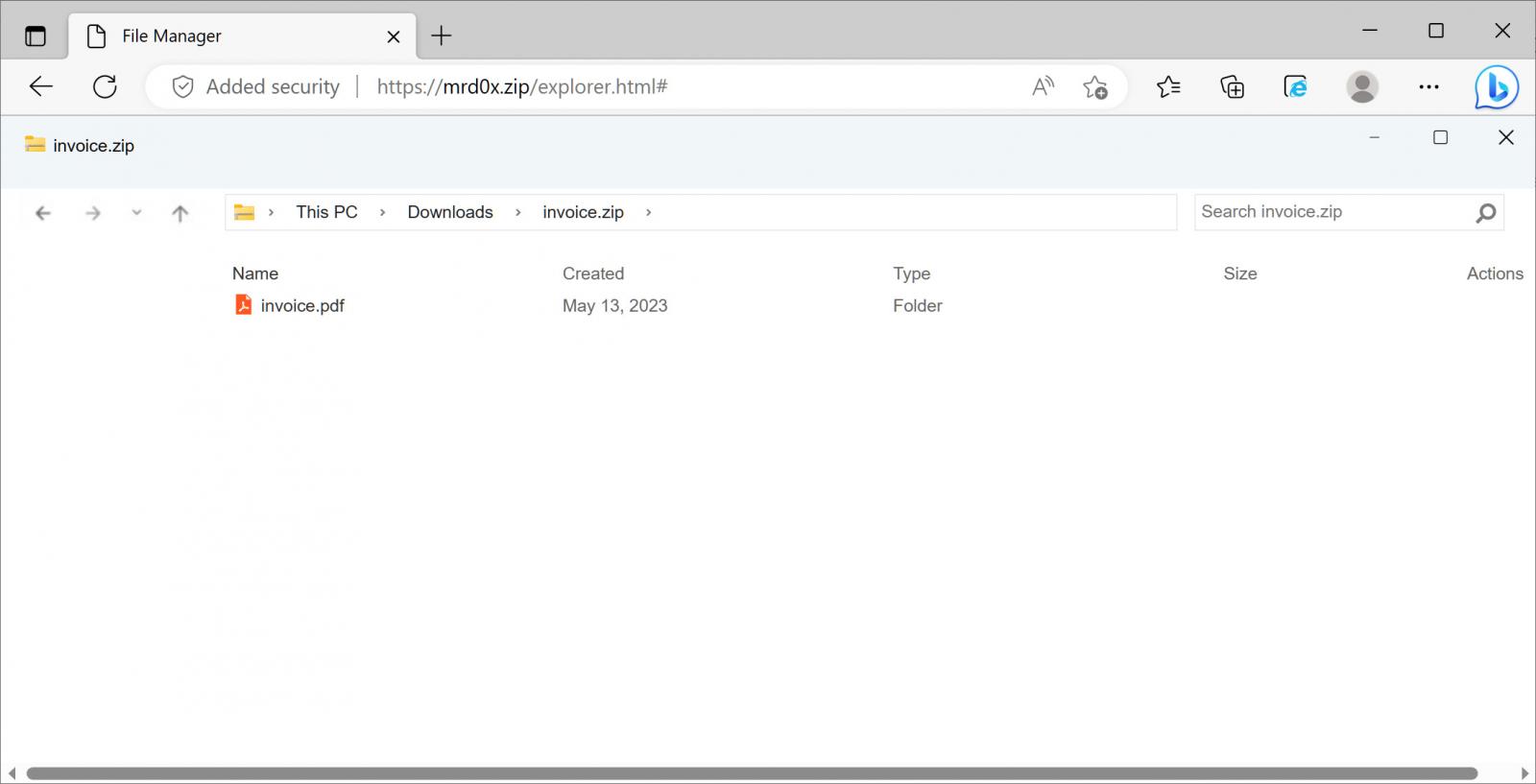

さらに mr.d0x は、ZIP ファイルを開くように見せかけた、偽のブラウザ内 Windows File Explorer を表示する別の亜種も作成した。このテンプレートは、作りかけのものであり、いくつかの項目が欠けている。

Source: BleepingComputer

フィッシング・ツールキットの悪用

mr.d0x の説明によると、このフィッシング・ツールキットは、認証情報の窃盗とマルウェアの配信に使用できるとのことだ。

たとえば、ユーザーが偽の WinRar ウィンドウで PDF をダブルクリックした場合には、ファイルを正しく表示するためにログイン認証情報を求めるという、別のページにリダイレクトさせることが可能だという。

また、このツールキットは、PDF をクリックすると、その代わりに似たような名前の “.exe” をダウンロードすることで、マルウェア配信にも使用できるだろう。たとえば、偽のアーカイブウィンドウは “document.pdf” ファイルを表示するが、それをクリックすると、ブラウザは “document.pdf.exe” をダウンロードするというシナリオが成立する。

Windows は、デフォルトではファイル拡張子を表示しないため、ユーザーはダウンロード・フォルダにある PDF ファイルを見ても、それが実行ファイルであることには気づかず、ダブル・クリックしてしまう可能性がある。

特に興味深いのは、Windows がファイル検索を行い、見つからない場合に、検索された文字列をブラウザで開こうとする点にある。その文字列が正規のドメインであれば、Web サイトが開かれ、そうでなければ Bing の検索結果が表示される。

もし誰かが、一般的なファイル名と同じ ZIP ドメインを登録し、他の誰かが Windows で検索を実行すると、そのサイトが、OS の機能により自動的にブラウザで開かれることになる。

さらに、そのサイトが “File Archivers in the Browser” フィッシング・キットをホストしていた場合には、WinRar が実際の ZIP アーカイブを表示したと見せかけ、ユーザーを騙すことが可能になる。

この手法は、ZIP ドメインを悪用することで、巧妙なフィッシング攻撃や、マルウェア配布、認証情報の窃取などが可能になることを示すものとなる。

mr.d0x は、「MFA を回避するためのフィッシングに VNC を使用したり、Browser-in-the-Browser のテクニックを使用する手口などが、これまでの巧妙なフィッシング・ツールキットで用いられてきた。脅威アクターたちは、後者を利用して、Steam の認証情報を盗み出した」と述べている。

この件に関しては、2023/05/16 の「ZIP/MOV という新たな TLD は危険か? セキュリティ専門家たちの間で議論が沸騰」で、すでにお伝えしていました。こちらの記事では、さまざまな立場からの、さまざまな意見が展開されていますが、Google は推進派の先鋒という立場です。そして、今日の記事で、File Archiver In The Browser というフィッシング・トリックが紹介されたわけですが、しばらくの間、議論が止まることはなさそうです。

You must be logged in to post a comment.