RDP honeypot targeted 3.5 million times in brute-force attacks

2023/06/13 BleepingComputer — リモート・デスクトップ接続は、ハッカーにとって極めて強力なマグネットであり、さまざまな IP アドレスからの、露出したコネクションに対するアクセスは、毎日平均 37,000 回に達するという実験結果が出た。この段階の攻撃は、自動化されているものだ。しかし、正しいアクセス認証情報を入手したハッカーたちは、重要なファイルや機密情報を手動で探し始める。

RDP に群がるハッカーたち

一般の Web からアクセスが可能な、RDP 接続を備えた高インタラクションのハニーポットを使った実験では、攻撃者が執拗であることが明らかになった。そして彼らが、オフィスの勤務時間に非常に近いスケジュールで活動していることも判明した。

米国とカナダに本社を置く GoSecure の研究者たちは、3ヶ月間にわたって実験を継続し、RDP ハニーポット・システムに対する 350万回近いログイン試行を記録した。

GoSecure のサイバーセキュリティ研究者である Andreanne Bergeron は、カナダのモントリオールで開催された NorthSec サイバーセキュリティ・カンファレンスにおいて、このハニーポットについて解説した。その内容は、予防のアドバイスに置き換えることが可能な、攻撃者の戦略の理解を目的とした研究プログラムに関連しているという。

このハニーポットは、3年以上も前から断続的に機能してきた。そそて、この1年強は安定して稼働していたが、発表のために収集したデータは、2022年7月1日〜9月30日に収集した3カ月間のデータとなる。この期間において、ハニーポットは 1,500以上の IP アドレスから、3,427,611回も攻撃された。しかし、1年を通しての攻撃回数は、1300万回のログイン試行に達しているという。

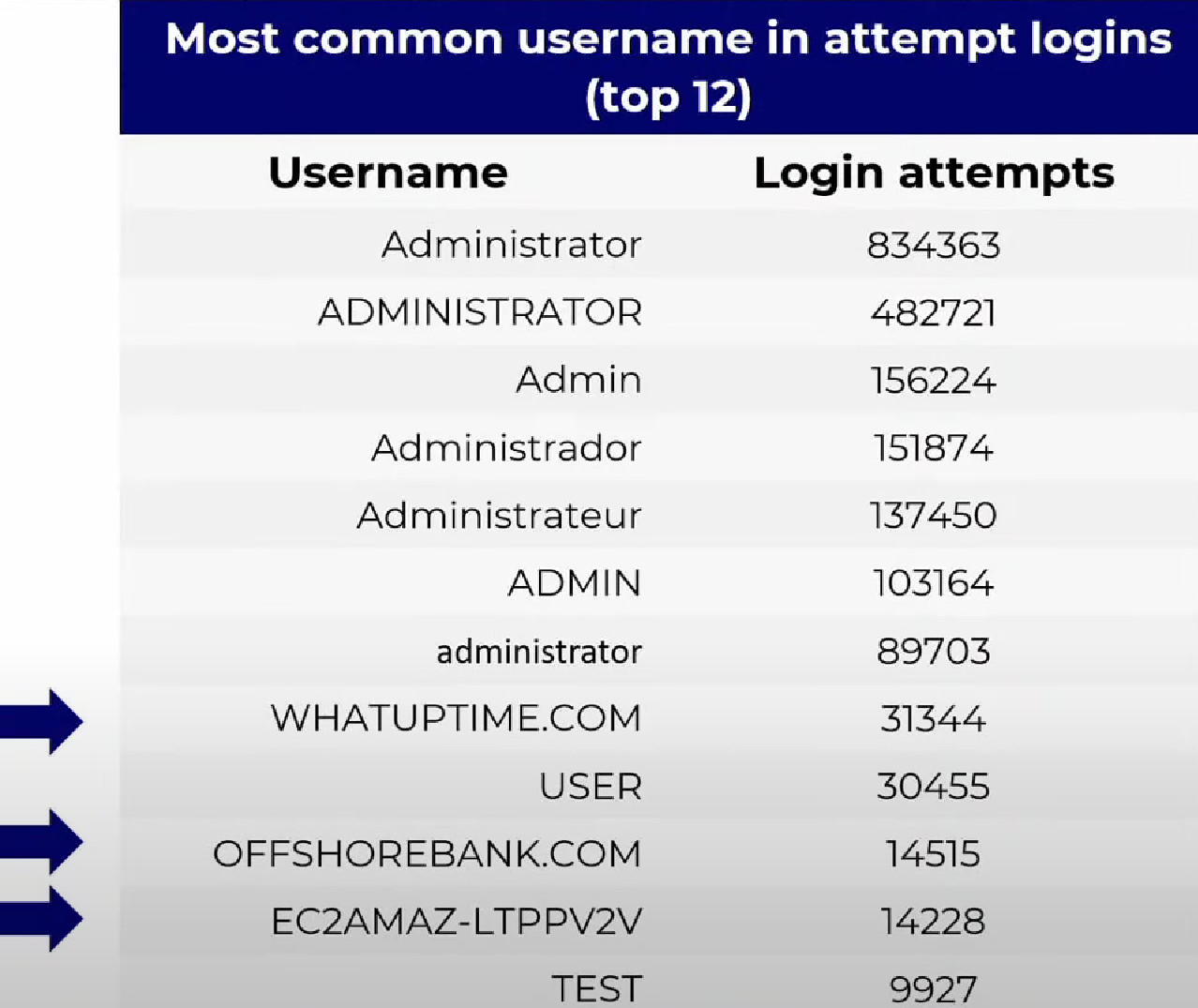

研究者は、攻撃者の食欲をそそるために、銀行のネットワークの一部に見えるようなシステム名を付けていた。予想通り、侵害の試みは複数の辞書に基づくブルートフォース攻撃に頼っており、最も一般的なユーザー名は “Administrator” と、そのバリエーション (ショートバージョンや異なる言語など) だったという。しかし、約6万件のケースでは、攻撃者は正しいログインを見つける前に何らかの偵察を行い、以下のセットに示されるような、明らかに場違いなユーザーネームを実行していた。

Bergeron は、上記のイメージに含まれる、3つの奇妙なユーザーネームについて、ハニーポット・システムに関連するもの (RDP 証明書とホストの名前/ホスティング・プロバイダ) だと説明している。

試行されたログイン名の Top-12 に、この種のデータが含まれることから、少なくとも一部のハッカーは、やみくもにクレデンシャルペアをテストしてログインしたのではなく、まずは被害者に関する情報を収集したことが見えてくる。

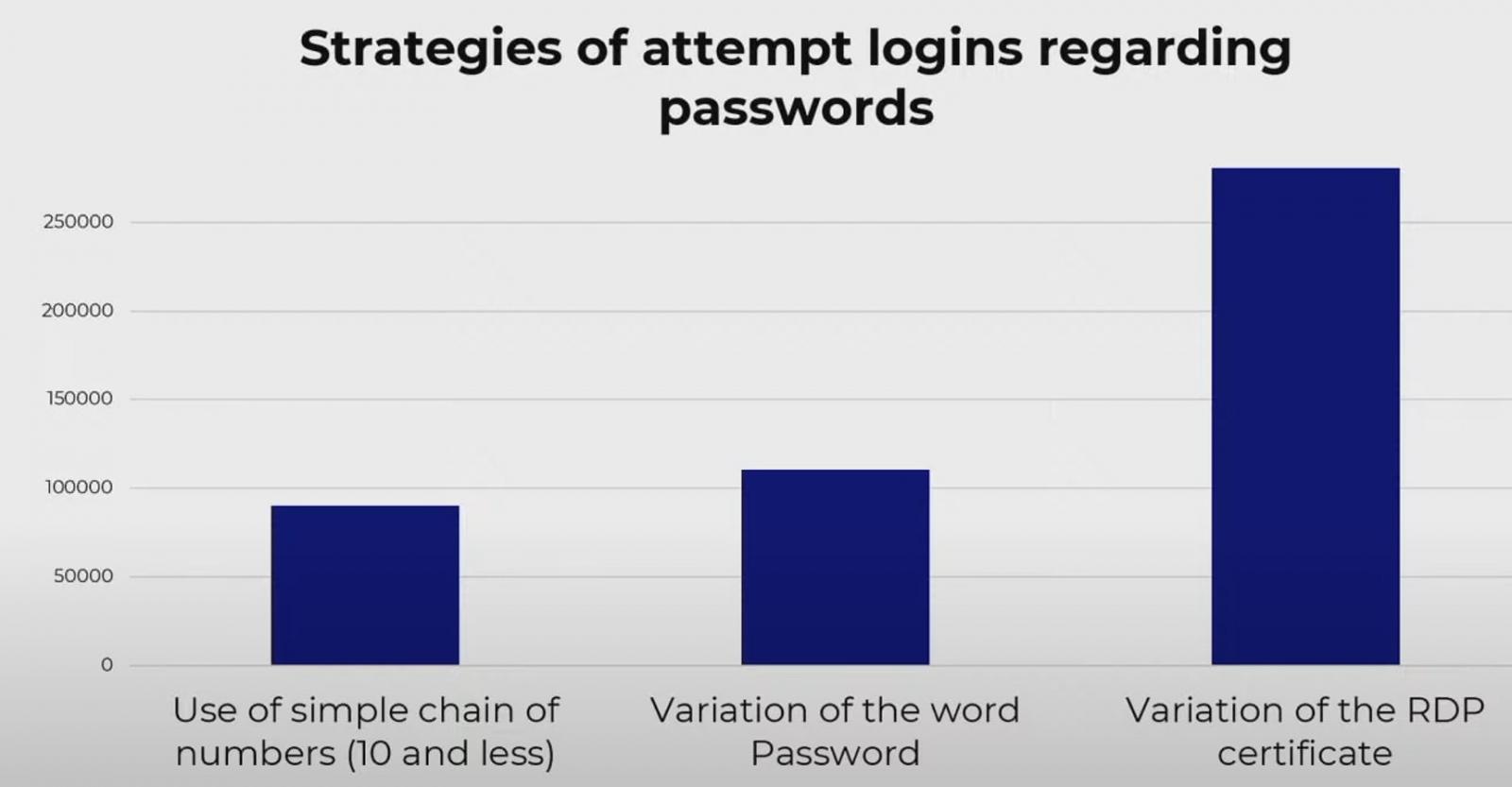

Bergeron が語っていたのは、このシステムがパスワードのハッシュを収集し、研究者により脆弱なパスワードを復旧させることが可能だったことだ (改ざんされたパスワードをもとに戻す?)。その結果として判明した、最も一般的な方法は、RDP 証明書のバリエーションを使用することであり、それに続くのが、”Password” という単語のバリエーションと。最大で 10桁の単純な文字列の使用であることが分かった。

また、多くの攻撃者 (15%) が、数千のパスワードと、僅か5種類のユーザー名を組み合わせて、使用していることも判明した。

通常の作業日

最初のブルートフォースの段階が成功し、ハッカーたちが貴重なデータを求めてシステム内を詮索し始めたときから、この攻撃における人間の関与が明白になってきた。

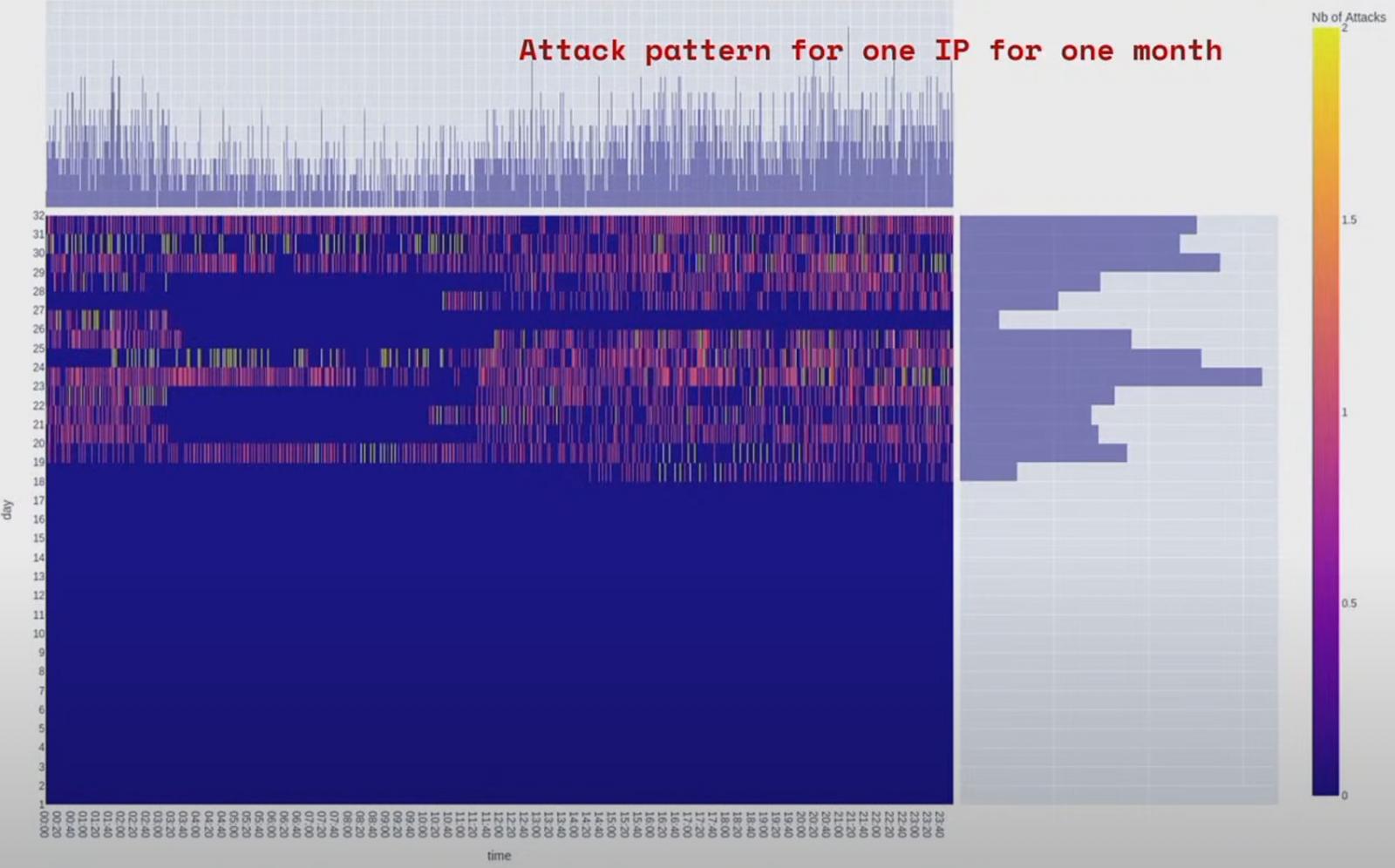

ハニーポットを狙う IPアドレスのヒートマップを作成したところ、ハッカーたちが休憩していることを示す時間帯があり、1日の活動パターンが形成されていることが分かってきた。

多くのアクティビティは4時間以上は続き、最大で8時間にも及んでいたが、その中には 13時間という長いセッションもあったという。これらのことから、少なくとも攻撃を開始する際には人間が介在しており、何らかのスケジュールに従っていることが示唆される。

さらに、ブルートフォース活動が、週末の日中には停止しているという事実は、攻撃者たちによるハッキング活動が、通常の仕事と同じように扱われていることを示している。すべてのログイン試行は自動化されているが、スクリプトを適切に調整すれば、人による監視は不要であると思われる。

ある事例において Bergeron は、攻撃の間隔が8時間空いていることに気づいた。つまり、攻撃者が交代で作業している可能性があると推測している。また、ターゲットに合わせてカスタマイズされた攻撃 (14%) や、ログイン試行ごとに遅延時間を設けて実際の人の行動を模倣する攻撃にも、高度さが見て取れるという。

研究者たちは、ハニーポットのログイン難易度を “admin/admin” クレデンシャル・ペアまで引き下げてみたが、重要なファイルを求めてマシンを探索し始めたハッカーは、25%に過ぎなかったそうだ。

Bergeron の説明によると、ハニーポットの中身が空だったことも、データ探索に時間をかけた攻撃者が、25% に過ぎなかったことの理由だろうと述べている。したがって、次の研究ステップは、サーバーを偽の企業ファイルで満たし、攻撃者の動きと行動を監視することになるという。

攻撃者の RDP セッションに関する、ライブビデオ・フィードなどの攻撃データを記録/保存するために、この調査では PyRDP が使用された。このソフトウェアは、GoSecure の cybersecurity research director であり、NorthSec カンファレンスの会長でもある、Olivier Bilodeau が開発したオープンソースの傍受ツールである。

今年の NorthSec における Andreanne Bergeron の講演タイトルは、”Human vs Machine: The Level of Human Interaction in Automated Attacks Targeting the Remote Desktop Protocol” である。すべての講演内容は、NorthSec の YouTube チャンネルで公開されている。

RDP ハニーポットをブルートフォース攻撃させてみたら、1300万回以上のログイン試行があり、そのうちの 350万回分を分析したら、こんな内容だったという、とても興味深いレポートです。特に、ブルートフォースで認証を突破した後の、脅威アクターたちの行動には、へんな納得感がありました。よろしければ、カテゴリ BruteForce も、ご利用ください。

You must be logged in to post a comment.