WordPress Stripe payment plugin bug leaks customer order details

2023/06/13 BleepingComputer — WordPress 用プラグイン WooCommerce Stripe Gateway に脆弱性が発見された。この脆弱性の悪用に成功した攻撃者は、プラグイン経由で注文された購入履歴を、未認証の状態で閲覧できるようになる。WooCommerce Stripe Payment は、WordPress のEコマースサイト向けの決済ゲートウェイであり、現時点で、90万件のアクティブ・インストールがある。このプラグインを利用することで、それぞれの Web サイトから Stripe 決済処理 API を通じて、Visa/MasterCard/American Express/Apple Pay/Google Pay などによる決済が可能になる。

このプラグインに存在する、未認証 IDOR (Insecure Direct Object Reference) の脆弱性 CVE-2023-34000 を発見した、Patchstack のセキュリティ・アナリストたちが警告するのは、攻撃者に機密情報が漏洩する可能性である。

この脆弱性の悪用に成功した攻撃者は、未認証で、個人情報 (PII:Personally Identifiable Information)/Eメール/配送先住所/ユーザーのフルネームなどの、チェックアウト・ページ・データを閲覧できるようになる。

上記のようなデータの漏洩は、標的型フィッシング・メールを介したアカウントの乗っ取りや認証情報の盗難などの、さらなる攻撃につながる恐れがあるため、深刻であると見られている。

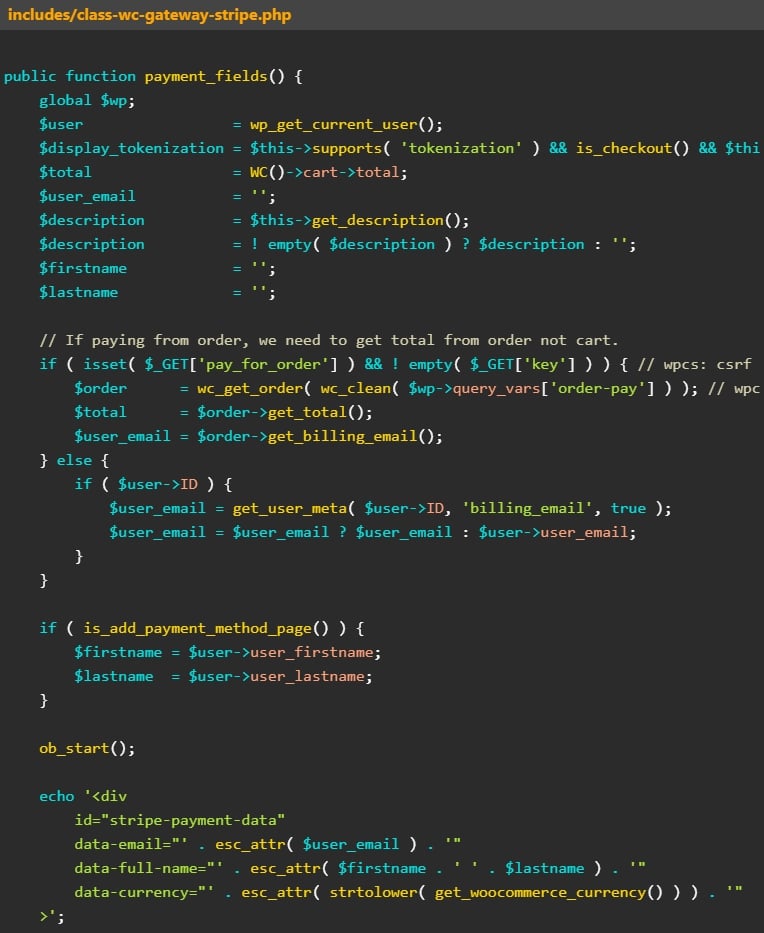

この欠陥は、プラグインに含まれる javascript_params と payment_fields 関数における、注文オブジェクトに対する安全でない処理と、不適切なアクセス制御手段に起因している。

これらのコード・エラーにより、リクエストの権限や注文の所有者 (ユーザー・マッチング) を確認することなく、一連の関数を悪用した、任意の WooCommerce の注文詳細の表示が可能となる。

この脆弱性が影響を及ぼすのは、WooCommerce Stripe Gateway 7.4.1 以下の全てのバージョンであり、ユーザーに対してはアップグレードが強く推奨される。

Patchstack は、2023年4月17日に CVE-2023-34000 を発見し、このプラグインのベンダーに報告している。そして、その後の 5月30日に、バージョン 7.4.1 によるパッチがリリースされた。

WordPress.org の統計によると、現時点において、このプラグインのアクティブなインストールの半分以上で、脆弱なバージョンが使用されているという。つまり、攻撃対象が広範であることが示されており、サイバー犯罪者たちの関心を惹くことになるだろう。

他にも、ハッカーが脆弱な WordPress プラグインを攻撃した事例が、この数ヶ月間で複数ある。Elementor Pro/Advanced Custom Fields/Essential Addons for Elementor/Beautiful Cookie Consent Banner などは、一連の攻撃のほんの一部である。

WordPress サイトの管理者は、すべてのプラグインを最新の状態に保ち、不要/未使用プラグインを無効化することに加えて、疑わしいファイルの修正/設定の変更/新しい管理者アカウント作成などの有無を確認するなど、それぞれのサイトをモニターする必要がある。

この脆弱性 CVE-2023-34000 に関しては、お隣のキュレーション・チームから教えてもらったのですが、脆弱なバージョンが広く利用されているという、とても危険な状況にあります。よろしければ、以下の関連記事も、ご参照ください。

2023/06/05:WooCommerce などが標的:Magecart キャンペーン

2023/06/03:Vidar:オンライン販売業者を狙う悪質キャンペーン

2023/04/16:PrestaShop の脆弱性:ロール権限を破壊する

2023/03/22:eコマース侵害:決済の瞬間を狙ってクレカ情報を盗み出す

You must be logged in to post a comment.