New Supply Chain Attack Exploits Abandoned S3 Buckets to Distribute Malicious Binaries

2023/06/15 TheHackerNews — オープンソース・プロジェクトを狙った、新しいタイプのソフトウェア・サプライチェーン攻撃が検出された。この攻撃では、期限切れの Amazon S3 バケットを掌握した脅威アクターが、S3 モジュール自体には手を加えることなく、不正なバイナリを拡散しているという。Checkmarx の研究者である Guy Nachshon は、「悪意のバイナリが盗み出すのは、ユーザー ID/パスワード/ローカルマシン環境変数/ローカルホスト名などであり、それらのデータを乗っ取ったバケットに流出させている」と述べている。

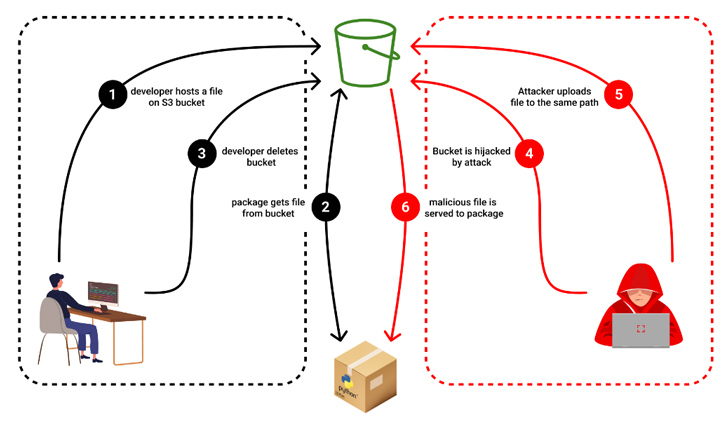

この攻撃は、bignum という npm パッケージで初めて確認された。このパッケージの Ver 0.13.0 までは、そのインストール時に、node-pre-gyp というアドオンのビルド済みバイナリ・バージョンをダウンロードするために、Amazon S3 バケットに依存していた。

2023年5月24日に公開された GitHub のアドバイザリによると、「これらのバイナリは、期限切れの S3 バケットで公開されていたが、その後に、悪意の第三者により強奪され、ユーザーのコンピュータからデータを流出させる、マルウェアを取り込んだバイナリを提供している」という。

未知の脅威アクターは、この S3 バケットが以前にはアクティブであったことを利用し、無知なユーザーが当該パッケージをダウンロードする際に、マルウェアを配信したとされる。

Checkmarx の Nachshon は、「なんらかのパッケージが、ソースとしてバケットを指している場合には、そのバケットが削除された後でもポインタは存在し続ける。この異常を悪用する攻撃者は、乗っ取ったバケットに向けて、ポインタを迂回させることができた」と説明している。

このマルウェア・サンプルのリバース・エンジニアリングしたことで、ユーザー認証情報や環境情報を略奪した脅威アクターは、その乗っ取ったバケットへと、情報を送信することが可能であることが判明した。

Checkmarx は、放棄された S3 バケットを使用する、多数のパッケージを発見しており、この新たな攻撃ベクターの影響について警告を発している。この動向が示唆するのは、ソフトウェア・サプライチェーン汚染のための各種の方法を、依然として脅威アクターたちが探し続けているという現実である。

Nachshon は、「サブドメイン乗っ取りという新たな展開は、開発者や組織に対する警鐘となるものだ。放置されたホスティング・バケットや時代遅れのサブドメインは、単に忘れ去られた遺物ではなく、間違って脅威アクターの手に渡れば、データの窃取や侵入のための強力な武器となり得る」と述べている。

先日には Cyble が、ログイン認証情報やクレジットカード情報を抽出する、160個の悪意の Python パッケージを発見し、45,000回以上もダウンロードされたと推定していた。それから約1週間後に、今回の問題が報告されている。

Amazon S3 バケットにおけるミスコンフィグレーションを原因とする、いくつかのインシデントを耳にしてはいますが、期限切れの S3 バケットが原因というのは、初めてのことです。以前に、「Zombie API と Shadow API の恐ろしさ:API 乱立の副産物に向き合う」という記事を訳しましたが、今回の話もゾンビの一種ですね。よろしければ、S3 Bucket で検索も、ご利用ください。

You must be logged in to post a comment.