Linux version of Abyss Locker ransomware targets VMware ESXi servers

2023/07/29 BleepingComputer — Abyss Locker オペレーションは、Linux 暗号化ツールの開発における最新の事例であり、企業に対する攻撃において VMware の ESXi 仮想マシン・プラットフォームを標的にしている。リソース管理/パフォーマンス/ディザスタ・リカバリなどの向上を目的に、企業が個々のサーバーから仮想マシンへと移行するにつれて、ランサムウェア・ギャングたちは、このプラットフォームを標的とした暗号化ツールを開発するようになっている。

VMware ESXi は最も人気のある仮想マシン・プラットフォームの1つだ。そのため、ほぼ全てのランサムウェア・ギャングが、デバイス上の全ての仮想サーバを暗号化する Linux 暗号化ツールをリリースし始めた。

Linux のランサムウェア暗号化ツールを利用するその他のランサムウェアには、Akira/Royal/Black Basta/LockBit/BlackMatter/AvosLocker/Revil/HelloKitty/RansomEXX/Hive などがある。

Abyss Locker とは

Abyss Locker は比較的新しいランサムウェア・オペレーションであり、2023年3月から企業を標的とした攻撃を開始したと考えられている。

他のランサムウェア・オペレーションと同様に、Abyss Locker を操る脅威アクターたちは企業ネットワークに侵入し、二重の恐喝のためにデータを盗み、ネットワーク上のデバイスを暗号化する。

そして、身代金を支払わなければファイルを流出させると脅すために、盗み出したデータを利用する。この脅威アクターは、盗んだファイルを流出させるために、Abyss-data と命名された Tor データ流出サイトを作成し、現時点で 14社の被害者を掲載している。

Source: BleepingComputer

なお、この脅威アクターは、ある企業からは 35GB、別の企業では 700GB ものデータを盗んだと主張している。

標的となる VMware ESXi サーバ

今週にセキュリティ研究者の MalwareHunterTeam は、Abyss Locker オペレーションの Linux ELF 暗号化ツールを発見し、分析のために BleepingComputer と共有した。

実行ファイル内の文字列を見ると、この暗号化ツールが特に VMware ESXi サーバーを標的にしていることが分かる。

以下のコマンドを見れば明らかだが、暗号化者は esxcli コマンドライン VMware ESXi 管理ツールを利用して、まず利用可能な仮想マシンをすべてリストアップし、次にそれらを終了させる。

esxcli vm process list

esxcli vm process kill -t=soft -w=%d

esxcli vm process kill -t=hard -w=%d

esxcli vm process kill -t=force -w=%d

仮想マシンをシャットダウンする場合には、Abyss Locker は vm process kill コマンド/ソフト/ハード/強制オプションなどの、いずれかを使用する。

ソフト・オプションはグレースフル・シャットダウンを実行し、ハード・オプションは仮想マシンを直ちに終了し、強制は最後の手段として使用される。

その暗号化機能は、.vmdk (仮想ディスク) /.vmsd (メタデータ) /.vmsn (スナップショット) という拡張子を持つ全てのファイルを暗号化した後に、全ての仮想マシンを終了させる。

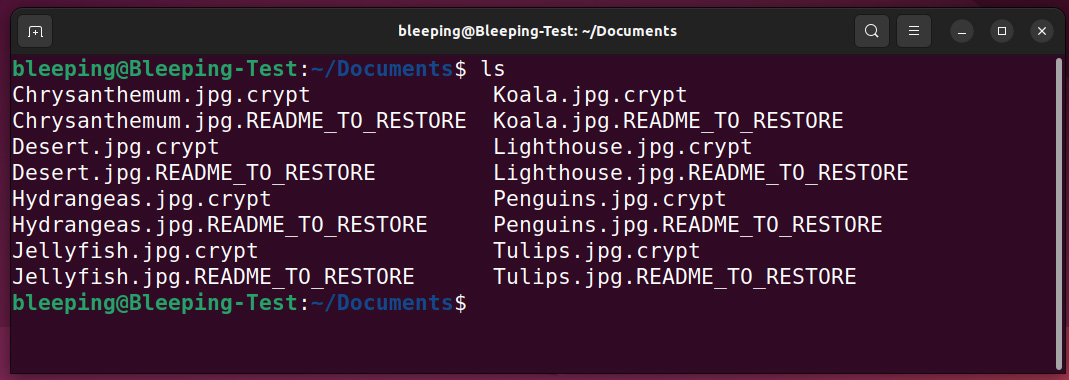

このランサムウェアは、仮想マシンをターゲットとするだけでなく、デバイス上の他の全てのファイルも暗号化し、以下のようにファイル名に拡張子 .crypt を付加する。

Source: BleepingComputer

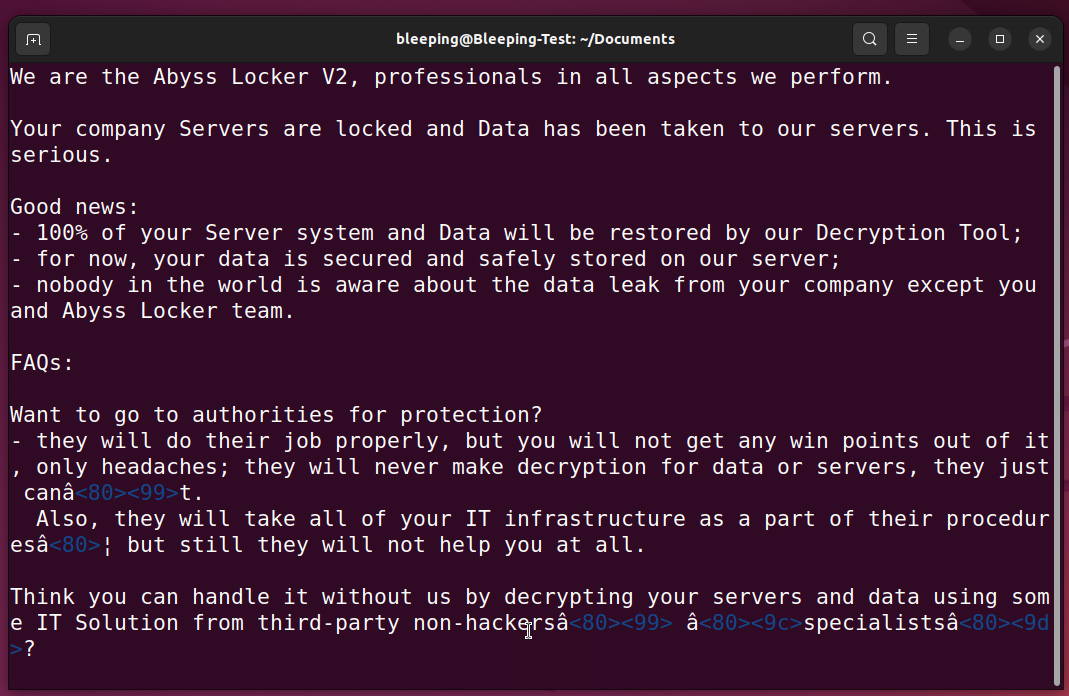

さらに、それぞれの暗号化されたファイルに対して、”.README_TO_RESTORE” という拡張子のファイルも作成される。この身代金メモには、ファイルに何が起こったかという情報と、脅威アクターの Tor ネゴシエーション・サイトへの固有のリンクが含まれている。このサイトは、ランサムウェア・ギャングとの交渉に使用できるチャット・パネルがあるだけの簡素なものだ。

Source: BleepingComputer

ランサムウェアの専門家である Michael Gillespie によると、Abyss Locker Linux の暗号化ツールは Hello Kitty をベースにしているが、ChaCha 暗号を使用しているという。

しかし、これが Hello Kitty の再ブランド化なのかどうかは不明である。つまり、Vice Society で見られるように、この暗号化ソフトのソースコードに、別のランサムウェアがアクセスした可能性もあるという。

残念なことに、Hello Kitty は歴史的に見て、強固なセキュリティを持つランサムウェアであり、無料でファイルを回復することは不可能だとされる。

VMware ESXi を標的とするランサムウェアに、 Abyss Locker という新種が加わったようです。VMware ESXi を巡る動きとしては、2023/06/28 の「Akira ランサムウェアの Linux 版が登場:VMware ESXi サーバが標的に」や、2023/06/13 の「中国のサイバー・スパイ UNC3886:VMware ESXi のゼロデイを悪用して特権を得ている」などがあります。よろしければ、VMware ESXi で検索も、ご利用ください。

You must be logged in to post a comment.