In 2022, more than 40% of zero-day exploits used in the wild were variations of previous issues

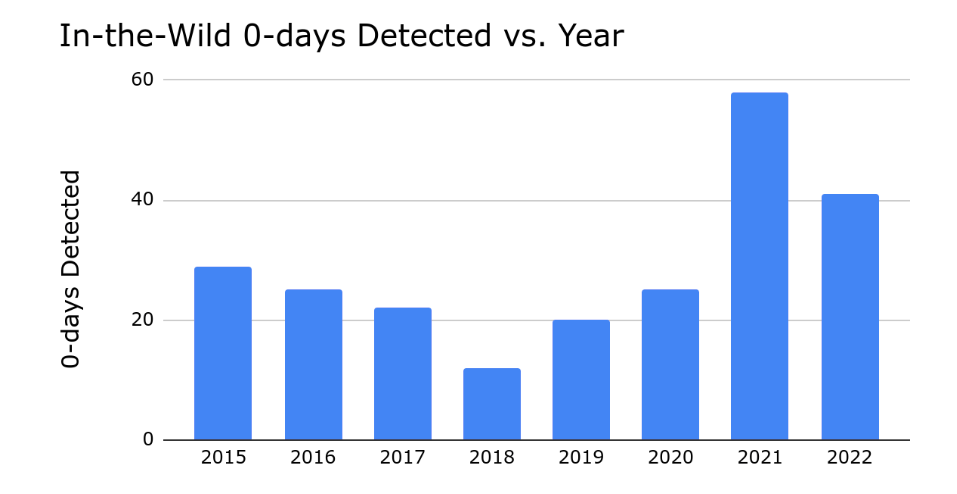

2023/07/30 SecurityAffairs — Google Threat Analysis Group (TAG) の Maddie Stone が、野放し状態のゼロデイ脆弱性について執筆する、2022年のイヤー・イン・レビューが公表された。これは、2019/2020/2021 年に続く、4年目のレビューでもある。研究者たちは 2022年において、アクティに悪用された 41 件のゼロデイ欠陥を開示したが、これは2014年半ばに追跡を開始して以来、2番目の記録となった。ちなみに、最悪だったのは、2021 年の 69 件である。

Google TAG のレポートには、「多くの攻撃者が、1クリックのエクスプロイトから、0クリックのエクスプロイトへと移行している。一般的に 0クリック攻撃は、ブラウザ以外のコンポーネントを標的とする。さらに、すべての主要なブラウザは、脆弱性の悪用を困難にする新しい防御策を実装しており、攻撃者が他の攻撃サーフェスに移動していることも影響を与えている可能性がある」と記されている。

しかし、研究者たちは、40% の減少について、ソフトウェア/ハードウェア・ベンダーのセキュリティ向上だけが原因ではないと指摘している。

報告書から浮かび上がった最も興味深いデータのひとつは、発見されたゼロデイ脆弱性の 40% 以上が、以前に報告された脆弱性の亜種であったということだ。以下は、以前に報告されたバグの亜種として積極的に悪用 (ITW:In The Wild) されたゼロデイ脆弱性のリストである:

2022年にアクティブに悪用された、ゼロデイ脆弱性 41件のうち 17件は、以前に報告された脆弱性の亜種であり、研究者が以前の報告で観察した傾向を、このデータが裏付けている。

Google の研究者たちは、もう1つの側面もが強調している。攻撃者の武器庫にある N-Day 脆弱性が、Android へのパッチ適用までの長期間にわたり、0-Day のように機能するということだ。つまり、脅威アクターたちは長期間にわたって、0-Dayとして機能する N-Day を悪用できることになる。

Google TAG により開示されたゼロデイ欠陥について詳しく見てみると、2021年から2022年にかけて、ブラウザを標的とするゼロデイの検出数が 42% (26件から 15件へ) も減少していることが分かる。この減少の主な理由は、エクスプロイトを防ぐためのブラウザ側の努力と、攻撃者のターゲットがブラウザから他のコンポーネントへと移行し、また、0クリック・エクスプロイトへとシフトしていることだ。

Google のレポートには、「0-Day 自体は有限ではない。ある人が 0-Day 脆弱性の存在を発見し、それをエクスプロイトへと発展させたからといって、他の人も独自に 0-Day 脆弱性を発見し、エクスプロイトを作り出せる。自分で脆弱性の調査やエクスプロイトの開発を行っている攻撃者の大半は、他の誰にも同じことをさせたくないと考えている。エクスプロイトが重複すれば、それだけ脆弱性の価値が下がり、すぐに検出され修正される可能性が高くなるからだ」と記されている。

Maddie Stone の提案は、ベンダーが可能な限り早急に、エンドユーザーに対してパッチと緩和策を提供することであり、また、欠陥の根本原因について詳細を共有することである。

文中の表に記載されている 17件の脆弱性は、2022年に積極的に悪用された 41件の脆弱性に含まれる、以前に悪用された脆弱性の亜種だそうです。それらの中には、パッチの適用が不完全だったものや、新たなエクスプロイトが開発されたものなどがあるはずです。脆弱性の亜種というものが、こんなに沢山あり、また、再悪用されているという、ちょっと驚きの調査結果です。

You must be logged in to post a comment.